はじめに

こんにちは、 ネクストモード株式会社 のSaaSおじさん久住です

ネクストモードではID統合管理(IDaaS)のOktaを利用して各SaaSへのシングル・サインオンやプロビジョニングの一元管理をしています

今回はOktaの待望の新機能、Okta Identity Governanceについて紹介します!

Okta Identity Governanceとは

「Okta Identity Governance(OIG)」は、Oktaが提供するアイデンティティガバナンス機能(IGA)です

昨年のOktane(Oktaのイベント)でもアナウンスされていたガバナンス機能で、2023年3月に遂に正式リリースされました

Oktaはもともとシングルサインオンや多要素認証といった「アクセス管理」、プロビジョニングや属性管理のような「ID管理」の機能を持っていましたが、OIGではID棚卸しやアプリへのアクセス申請・承認といった「ガバナンス」の機能が追加されました

ライセンスとしては、Lifecycle Management(LCM)とWorkflowsをバンドルする形で提供されますので、OIGを契約することで、LCMとWorkflowsも利用することができます

なにが嬉しいのか

OIGを利用するとざっくり2点嬉しいことがあります(かなりざっくりなのはご容赦ください)

Okta管理者の負担が軽減できる!

まずIDの棚卸しについて考えてみましょう

会社によって、アプリへのユーザー割当のポリシーは違いますが、組織別のOktaグループを作成しOktaグループをアプリに割り当てたり、一時的に利用するユーザーは個別に割り当てているかと思います

その際の棚卸しについては、Okta管理者側でアプリやOktaグループに割り当てられたユーザーをチェックし、各組織に確認してから割当解除等をする必要がありました

OIGを利用すると、ID棚卸しを定期的に自動実行し、部門ごとのマネージャーによる割当解除ができるようになります

Oktaグループに別組織のユーザーが紛れ込んでいないか、一時的にアプリケーションに割り当てたユーザーが残存していないか、それらの確認にOkta管理者が手をわずらわせることがなくなります

アプリやグループに対する適切なID管理ができる!

IDの棚卸しではOkta管理者の負担軽減だけでなく、負荷を軽減することで適切なID管理を実現し、ガバナンス強化につなげることが可能です

また、アプリ利用に関する申請・承認はフローを事前に作成しておけば、そのフローに従ってユーザー側で申請して、各組織の管理者側で承認するだけで自動的にアプリをユーザーに割り当てることが可能です

IDの棚卸しやレポート機能と組み合わせて利用することでアプリやグループに対する適切なID管理ができるようになります

機能一覧

それではOIGの機能について見ていきましょう

OIGは「Access Request」「Access Certification」「Reporting」の大きく3つの機能から構成されています

Access Request

Access Requestはアプリケーションを申請・承認する機能です

ユーザーはOktaダッシュボード上のAccess RequestアプリやSlack / Teams等のチャットツールから申請をすることができ、事前に定義したフローに従って承認者が承認するとアプリケーションやグループにユーザーを割り当てることができます

申請フローの作成はQuestion(申請内容)とTasks & Actionsから構成されます

ロジックを組むことで、承認の順番も設定することができるので、多段の承認フローを組むことも可能です

Access Certification

ID棚卸しのキャンペーンを設定し、レビュアーがチェックすることができます

キャンペーンという言葉だとピンとこないかもしれないですが、定期的な内部チェックのキャンペーン枠を作っていくイメージです

棚卸しの対象はグループ、アプリ、ユーザーを設定することができ、レビュアーはユーザー属性やExpression Language等で設定することができます

ID棚卸しはスケジュールを組んで定期的に実行することができますし、即時実行することも可能となっています

Reporting

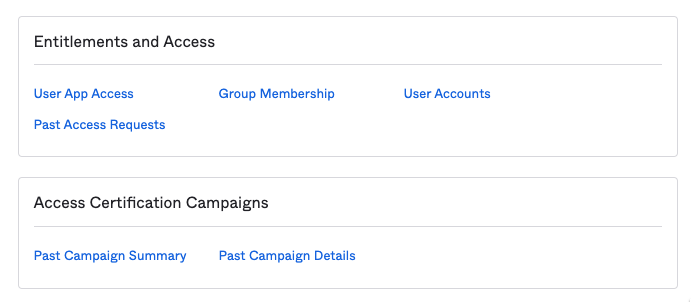

Access RequestやAccess CerificationのレポートをOkta管理画面から確認することができるレポート・分析機能です

Access Requestでは過去の申請履歴を確認する「Past Access Requests」、Access Certificationでは過去のキャンペーンを確認できる「Past Campaign Summary」、「Past Campaign Details」が追加されています

LCM / Workflowsとの連携

冒頭にもご紹介したとおり、OIGにはLCMとWorkflowsも内包されているので、LCMやWorkflowsとの連携がID統制にとって強力になってきます

例えばAccess Requestで申請、承認されたアプリに対して、LCMの機能でアプリ側にもユーザーを自動プロビジョニングすることができます

ユーザーのプロビジョニングだけでなく、適切な権限を付与するために承認判断をトリガーにWorkflowsをキックすることも可能です

また、Access CertificateでID棚卸ししてアプリの割当を解除した際には、Access Requestと同様にLCMやWorkflowsと連携してアプリ側の設定変更を実施することも可能です

LCMだけでなく、Workflowsと連携できるのでプロビジョニング以外にもAPIに対応した操作の自動化を承認フローを事前に設定しつつ実現できるのが嬉しいですね

ユースケース

最後にどんなユースケースで使えるか考えてみます

一時的に利用する特定のSaaSをユーザー側で申請し、所属組織内で承認

こちらはAccess Requestを利用して、利用申請・承認を実施します

アプリへの割当をするフローでもよいですが、一時的に利用するメンバーのためのOktaグループを作成しておき、そのグループへの割当のフローにするのもいいですね

セキュリティ四半期点検に利用する

エンタープライズ企業ですと、定期的にセキュリティ点検を実施して報告することが会社のポリシー上必要な場合が多くあります

Access Certificationを利用して四半期毎のキャンペーンを作成してIDの棚卸しして、各組織でグループ・アプリ・ユーザーの棚卸しを実施することで、その結果をReportsから出力して報告することができます

最後に

Okta Identity Governanceは、ID管理におけるセキュリティ向上を推し進めていく上でとても強力な機能だと感じました

日本の企業ですと部門や組織の構造が複雑で、ユーザーの属性を元にグループ設計を完結することができない場合もよく見受けられます

そんな場合にも申請・承認ベースでグループへの割当、棚卸しでのグループからの解除を実施していくことも組み合わせるとより柔軟に組織構造に合わせたID管理もできるようになるんではないでしょうか

今年リリースされたばかりで今後まだまだアップデートもあるかと思いますので、素晴らしい機能が拡張されることに期待ですね!