はじめに

こんにちはこんばんは、ディレクトリ統合をこよなく愛するネクストモードのおはらふです

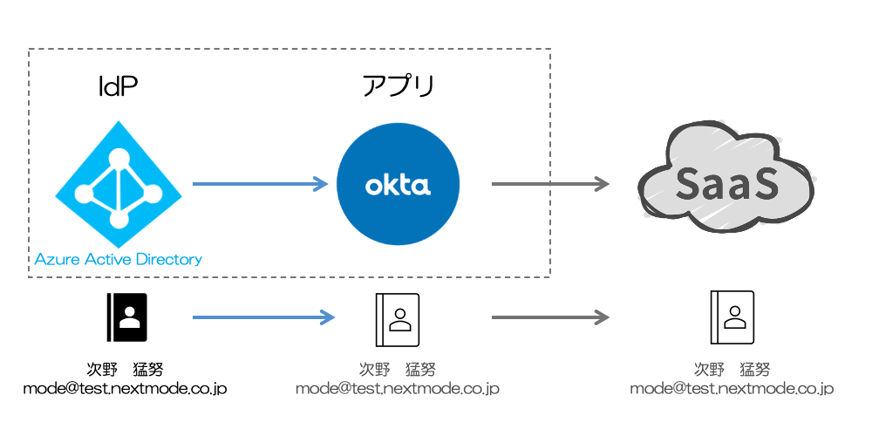

今回は、みんな大好きAzure Active Directory(以下Azure AD)をIdPとしてOktaと連携する構成をご紹介いたします

「◯◯をIdPにする」の意味は、「メインのID管理を◯◯にする」と捉えていただければと思います

以前のブログではOktaをIdPにするケースでしたが、今回はその逆になります Azure ADのユーザー情報を使い、Okta経由で各SaaSを利用することができます

背景

Azure ADを何らかの理由で使っている企業や組織は非常に多いと思います

- One Drive等のクラウドなMicrosoft系サービスを使っている(ユーザー管理はAzure ADとなる)

- Windows PCがメインで、何から何までE5をバリバリ使っている

- オンプレのADをAzure ADに移行した

そんな既存のAzure ADのユーザー情報はそのまま使いつつ、併用してOktaを使いSaaSへアクセスすることが可能です

ユースケース

実を言わなくても、Azure ADにもID管理やSSOの機能が一通り揃っております 一方でOktaはID管理に特化しているため、連携数や自動化機能等の豊富さに優れています どういった場合にOktaと併用するとより利便性が向上するのか、その主なユースケースをご紹介したいと思います

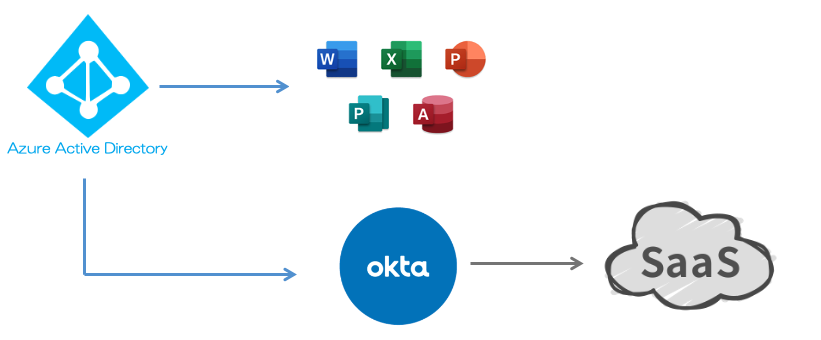

-

Microsoft系サービスはAzure AD、Microsoft以外のSaaSはOkta

Microsoftの中の世界はそちらに任せて、その他SaaSをOktaで管理するやり方です

Oktaの連携数の豊富さや便利さを使い、Microsoft系以外のSaaSを追加する場合の項数が削減されます

-

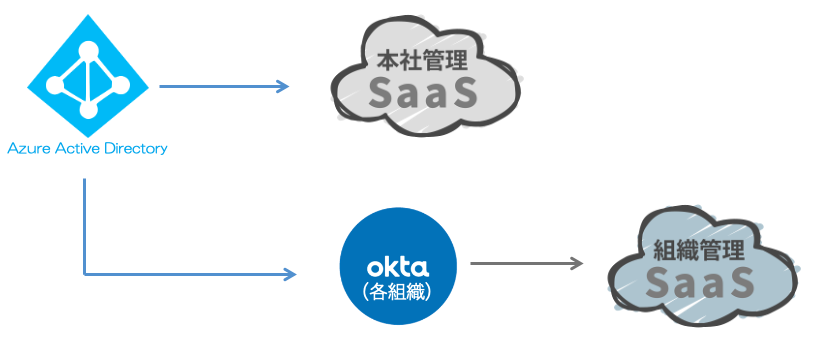

本社管理SaaSはAzure AD、組織単位管理SaaSはOkta

全社員が使うSaaSはAzure ADで管理をし、各組織で使うSaaSは各組織のOktaテナントに管理を委任するやり方です

Azure ADによる本社管理SaaSの一括的な管理を実現しつつ、組織単位ではOktaの豊富な連携機能を使ったスピード感のあるSaaS連携実装が可能です

おわりに

Azure ADとOktaを併用することで、管理者側とユーザー側の両者ともエクスペリエンスを向上させるケースが多くあります

どちらか一方を使うのではなく、両者のいいとこ取りをしたシステム構成を考えてみるのも面白いと思います

もちろん複数IDaaSを使うコストは上がりますが、コスト以上にメリットも多い構成だと少しでも伝われば嬉しいです

次回に具体的な設定手順をご紹介できたらと思いますので、またお会いしましょう!!