【Oktane25】事例: Identity as the cornerstone of Zero Trust

はじめに

こんにちは、 ネクストモード株式会社 のますこです

ただいま、ラスベガスで開催されているOktaの年次カンファレンス「Oktane 2025」の会場にいます。最新技術の熱気に包まれたOktane!現地の興奮をそのまま速報します。

本記事ではCanal+社の導入事例としてIdentity as the cornerstone of Zero Trust(ゼロトラストの礎となるIDセキュリティ)についてレポートします。

背景と課題認識

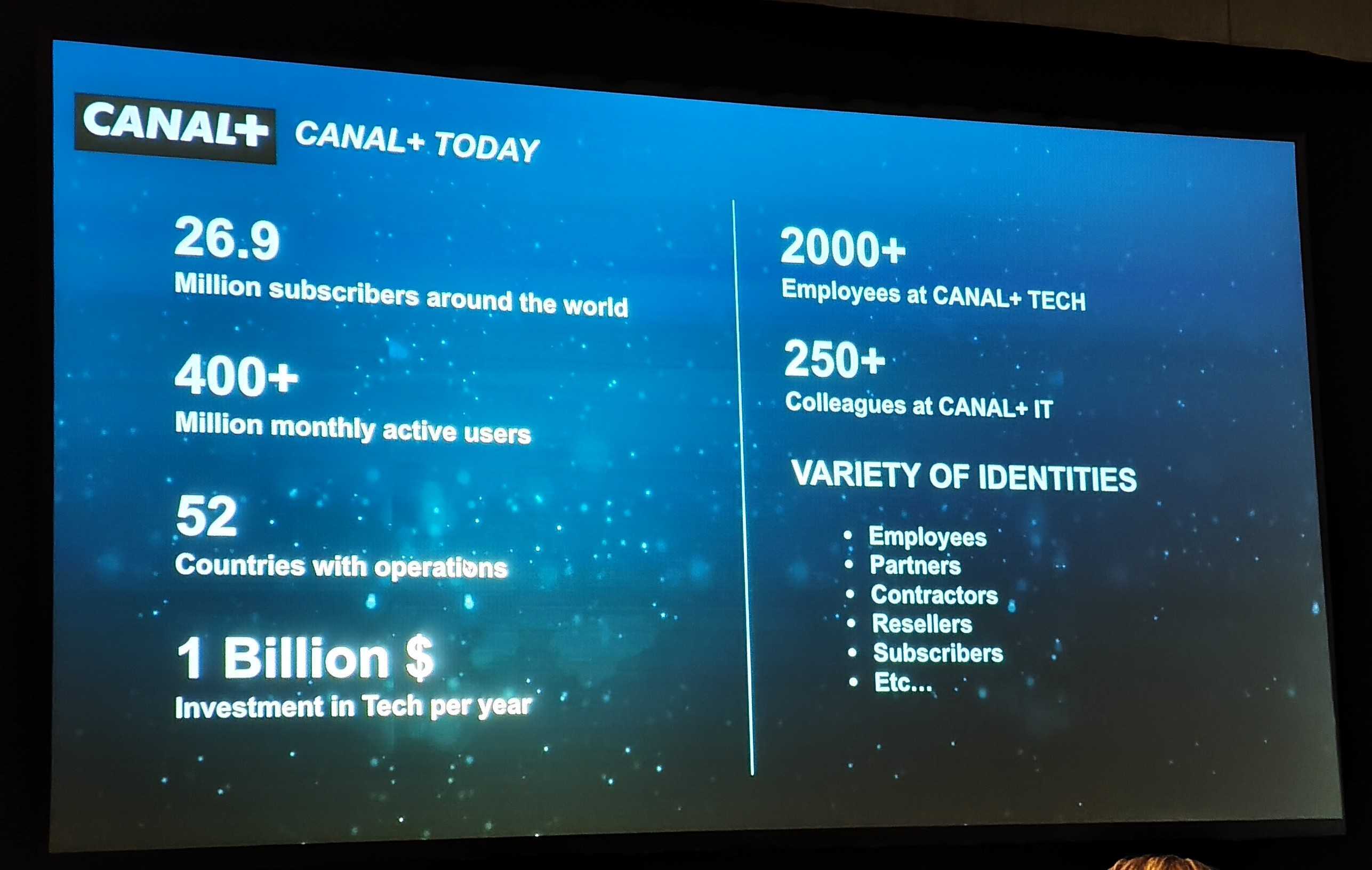

- Canal+はフランスのテレビ局。国内外で有料テレビチャンネルの運営、映画・テレビ番組の制作・配給などを実施

- 全世界の加入者数: 2,690万人

- 月間アクティブユーザー数: 4億人以上

- 事業展開国数: 52カ国

- 年間の技術投資額: 10億ドル

- 課題

- 事業・地域・雇用形態の多様化でIDが分散。複数アカウントや手動運用、旧式認証がボトルネック。

- セキュリティと生産性を同時に高めるため、ID中心の再設計が必要。

プロジェクトの背景と目標

.jpg?width=2048&height=1542&name=photo%20(1).jpg)

- 南アフリカの主要企業「Mutual」の最近の買収に伴い、5年前から変革プロジェクト発足

- 最高の顧客体験と革新的なソリューションを提供するために、テクノロジーに10億ドルを投資

- プロジェクト以前(FROM)の状態:

- 本社と子会社でインフラが独立していた 。

- ユーザー一人あたり複数のアカウントが存在していた 。

- アカウント管理が手動で行われていた 。

- 旧式の認証方式が使われていた 。

- プロジェクトの目標(TO):

- 主要なIDソースを確立する 。

- ライフサイクル管理を自動化する 。

- セキュリティを向上させる 。

- 従来のアプリをモダンなプロトコルへ移行する 。

- 監査とアクセスレビューを中央集権化する 。

- 原則として以下をポリシーに検討

- リスクに応じた段階適用、最小権限、標準化と例外管理の両立、計測可能なKPI。

ロードマップと導入ステップ

- 異なるアイデンティティ管理方法により、各子会社のアプリケーションへのアクセスが困難

- Office 365およびSaaSアプリケーション向けの手動プロセスと基本的な多要素認証(MFA)が不十分だった

- Oktaと新しいプロジェクトを開始し、アイデンティティ管理の自動化とセキュリティ向上を決定

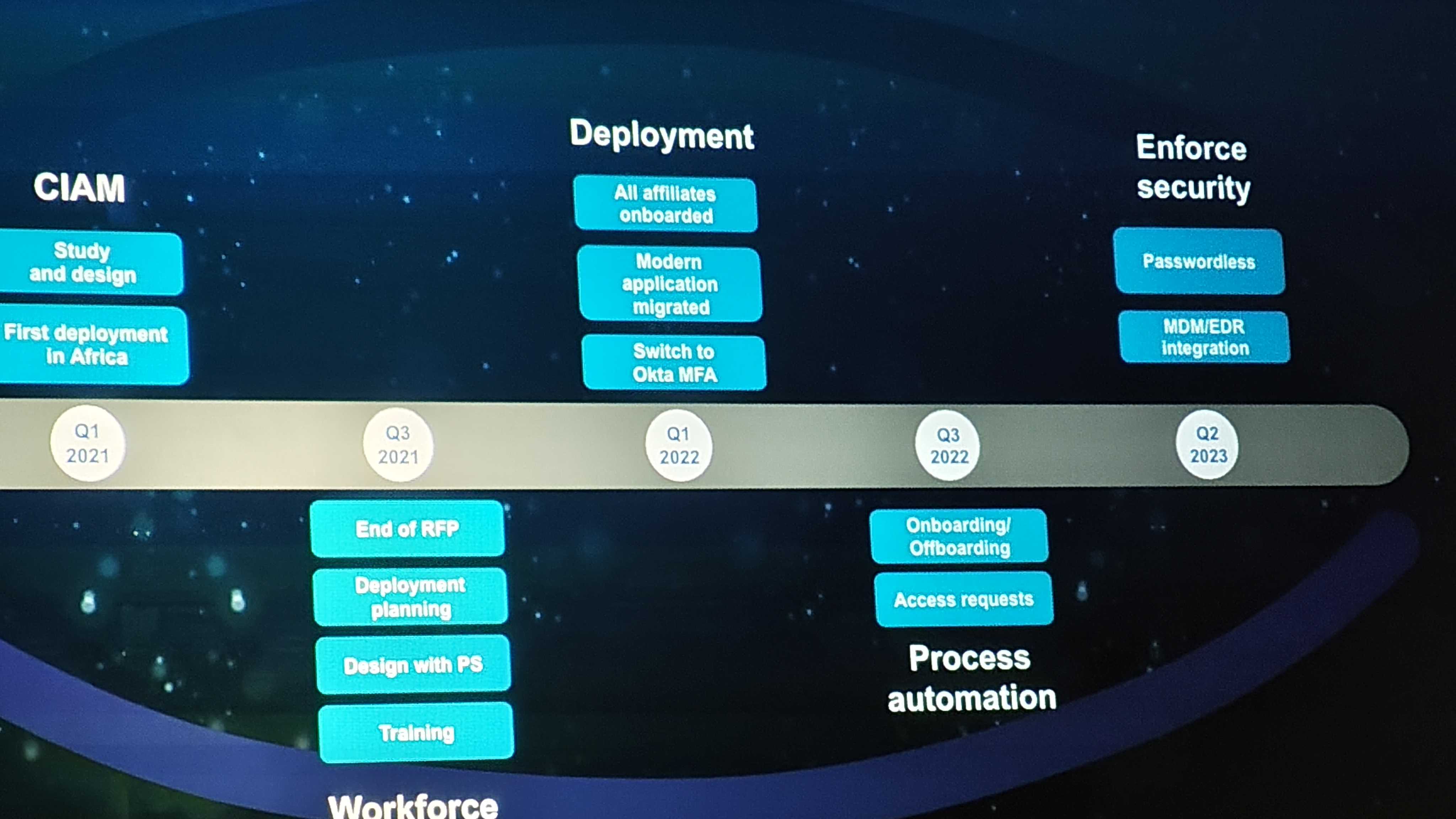

- CIAM: 2021年第1四半期に調査と設計を開始し、アフリカで最初の導入を行った。

- ワークフォース: 2021年第3四半期にRFP(提案依頼書)の完了、導入計画、設計、トレーニングを実施した。

- 展開: 2022年第1四半期には、全関連会社のオンボーディング、最新アプリケーションへの移行、Okta MFAへの切り替えを完了した。

- プロセス自動化: 2022年第3四半期にオンボーディング/オフボーディングやアクセスリクエストの自動化に着手した。

- セキュリティ強化: 2023年第2四半期には、パスワードレス認証やMDM/EDR(モバイルデバイス管理/エンドポイント検知・対応)の統合を計画している。

KPI

.jpg?width=2048&height=1542&name=photo%20(3).jpg)

- 具体的なKPIを設定

- オンボーディング: アプリケーションの認可を含むアカウント作成を30分で完了 。

- ユーザー数: 内部ユーザー1万3,000人、パートナー2万5,000人 。

- グローバル展開: 7つの関連会社が完全に統合済み 。

- ガバナンス: 専用の承認ワークフローを持つアプリケーションプロファイルを3,000件管理 。

- SSO(シングルサインオン): 700以上のアプリケーション、60万の認証処理 。

- フレームワーク: 90日で子会社をIAM自動化プロセスに完全統合 。

- 自動化: 200以上のワークフローを構築し、1日に16万件の処理を実行 。

- ServiceNowとOktaを疎結合連携。人事イベントや属性変更を最短15分で反映。

- 200+のワークフローで日次16万処理。新規アプリは原則Okta前提。

ゼロトラストの実装

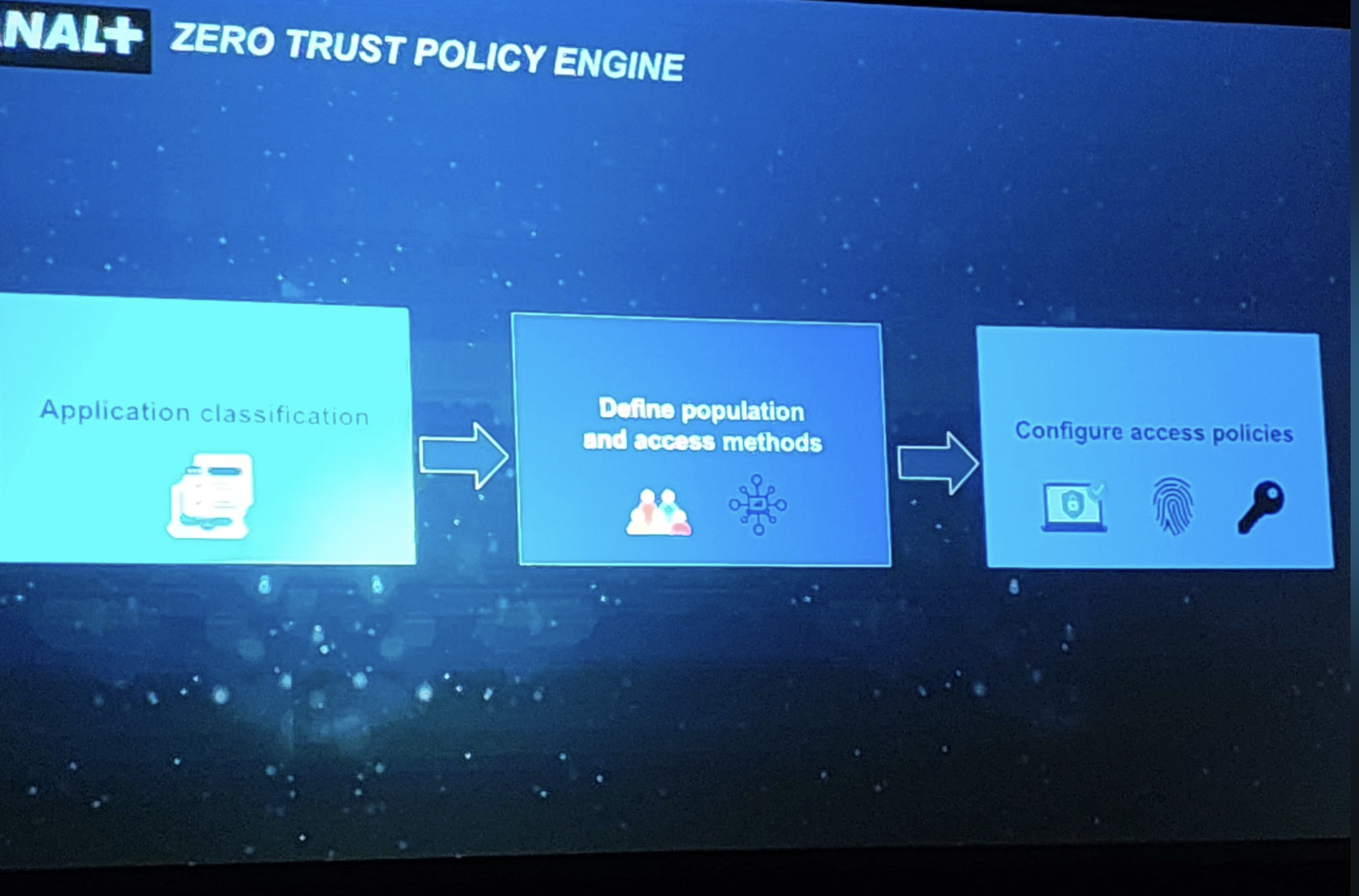

- プロジェクトにはゼロトラストモデルの実装を念頭に実施

- 各アプリケーションに対して安全なアクセスを確保するためのセキュリティポリシーを定義

- アプリケーションの分類と適切なセキュリティ構成の定義を実施

- 現在、パスワードレス認証やデバイス管理などを含む様々なセキュリティ対策をサポート

- CANAL+のゼロトラストセキュリティ戦略において、OktaによるID管理が中心的な役割(礎)を担う 。

- IDは、プラットフォーム(クラウド、インフラ、ネットワーク)、監視・監査(SIEM、メール保護)、セキュリティツール(CASB、EDR)、そしてクライアント向け(アプリケーション、データ、デバイス)といった、あらゆる要素をつなぐハブとして位置づけられる 。

その他QAでの回答

- 分類は固定でなく随時レビューを実施。リスクや利用変化に追随した運用。

- レガシーは短期ゲートウェイ、中長期はモダナイズ移行というポリシーに沿って実施。

- 例外運用は「明確な代替統制」と「期限」をセットでマネジメント実施

おわりに

海外会社の大規模買収に伴い、アイデンティティ管理をダイナミックに実現していくユースケースを肌身を持って感じました。

大きな技術投資額と大胆な変革には多くの苦労が伴っていた様子が見て取れました。

Oktaをゼロトラストの礎としてセキュリティ強化に向かうグローバル目線での事例はとても新鮮でした!

日本国内でも会社の統廃合によるID統制は大きな課題になるため、とても参考になりました。