【Oktane25】セッション:Identity Security Posture ManagementとPrivileged Accessで実現するゼロトラストの現実解

はじめに

こんにちは、 ネクストモード株式会社 のSaaSおじさん久住です

今年もこの季節がやってきました!

私はいま、ラスベガスで開催されているOktaの年次カンファレンス「Oktane 2025」の会場にいます。毎年恒例となった本レポートですが、今年も皆様のビジネスに役立つ最新情報を、現地の熱気とともにお届けします。

本記事は、Oktaneで開催されたセッション「From hidden risks to Zero Trust reality: ISPM & OPA in action」の参加レポートです。

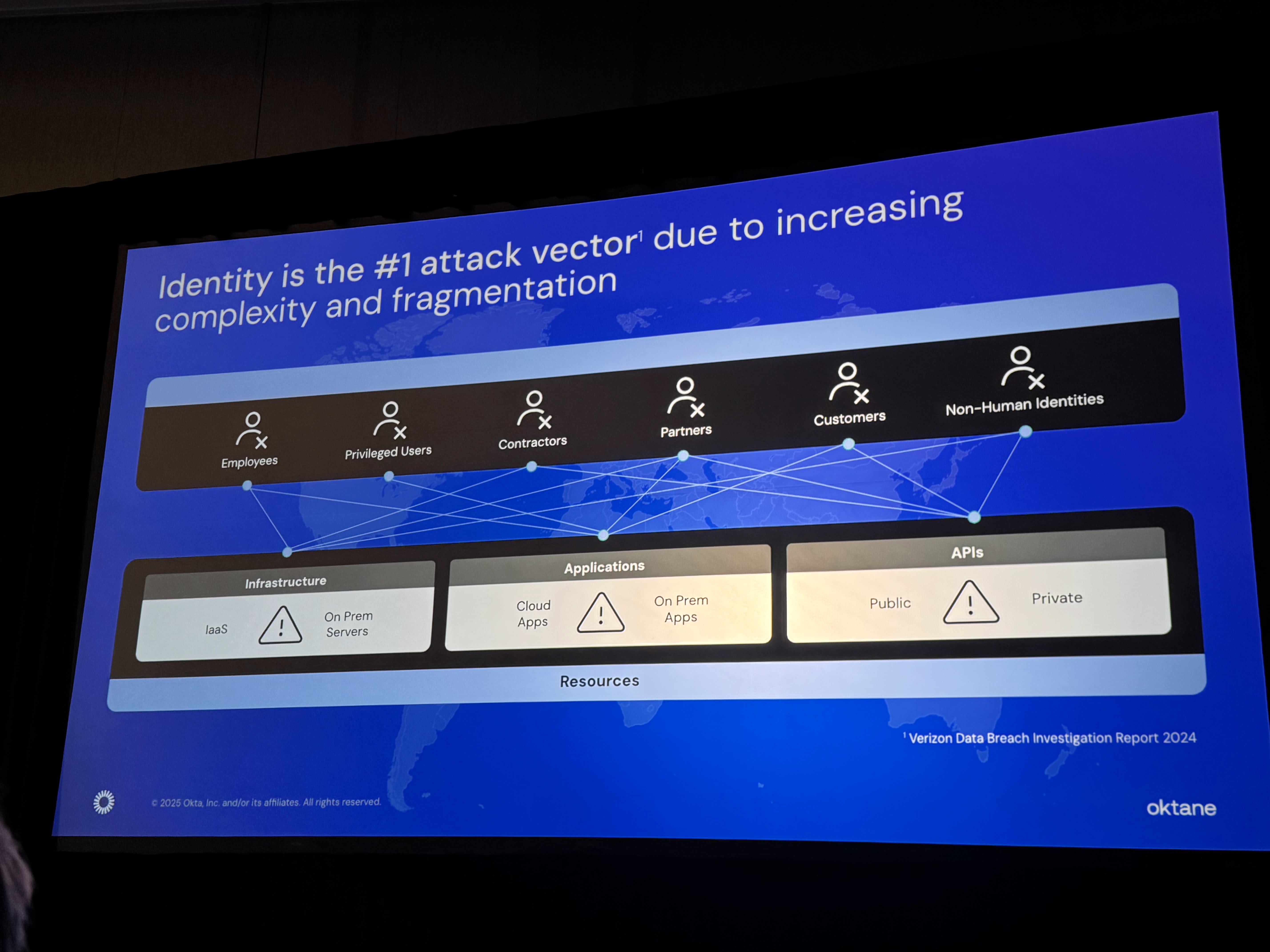

今日の複雑なIT環境において、アイデンティティは主要な攻撃ベクトルとなっています 。

このセッションでは、隠れたアイデンティティリスクを可視化し、セキュリティ体制を強化する「Okta Identity Security Posture Management (ISPM)」と、特権アクセスのリスクを低減する「Okta Privileged Access (OPA)」の2つの製品に焦点が当てられました。

Okta Identity Security Posture Management (ISPM) とは

ISPMは、SSOやMFAといった基本機能だけでは見抜けない、組織内に潜むアイデンティティリスクを可視化し、管理するためのソリューションです 。

昨今の環境では、部分的にしかオフボードされていないユーザー、SSOをバイパスするアカウント、過剰な権限を持つスーパー管理者、バックドアアカウント、APIキーなど、セキュリティ担当者からは見えないリスクが数多く存在します 。

ISPMは、これらの課題を解決するために、以下のような機能を提供しています。

-

アイデンティティ中心の分析

-

Oktaだけでなく、SaaSアプリケーションやクラウドインフラ(AWS、Snowflake、GitHubなど)と深く連携し、人間と非人間(サービスアカウント、APIキーなど)の両方のアイデンティティ情報を集約・分析

-

-

リスクの可視化と優先順位付け

-

検知したリスクを、深刻度に応じて優先順位付けしてダッシュボードに表示することによりセキュリティチームは最も重要な問題から対処可能

-

-

コンプライアンスフレームワークへの対応

-

NISTやISOといったセキュリティ・コンプライアンスフレームワークに照らし合わせて、自社のセキュリティ体制を継続的に評価・検証

-

-

迅速な価値提供

-

導入が容易で、各アプリケーションとの連携は10〜15分程度で完了

-

連携後、24〜72時間でリスクの可視化が始まり、数日〜数週間という短期間で具体的な成果を実感できる

-

セッションでは今後のロードマップにも触れられ、オンプレミスのActive Directory連携、Workday連携、SCIM経由でのアプリケーション連携強化、そしてOkta Browser Pluginを利用したシャドーIT検知機能などが紹介されました 。

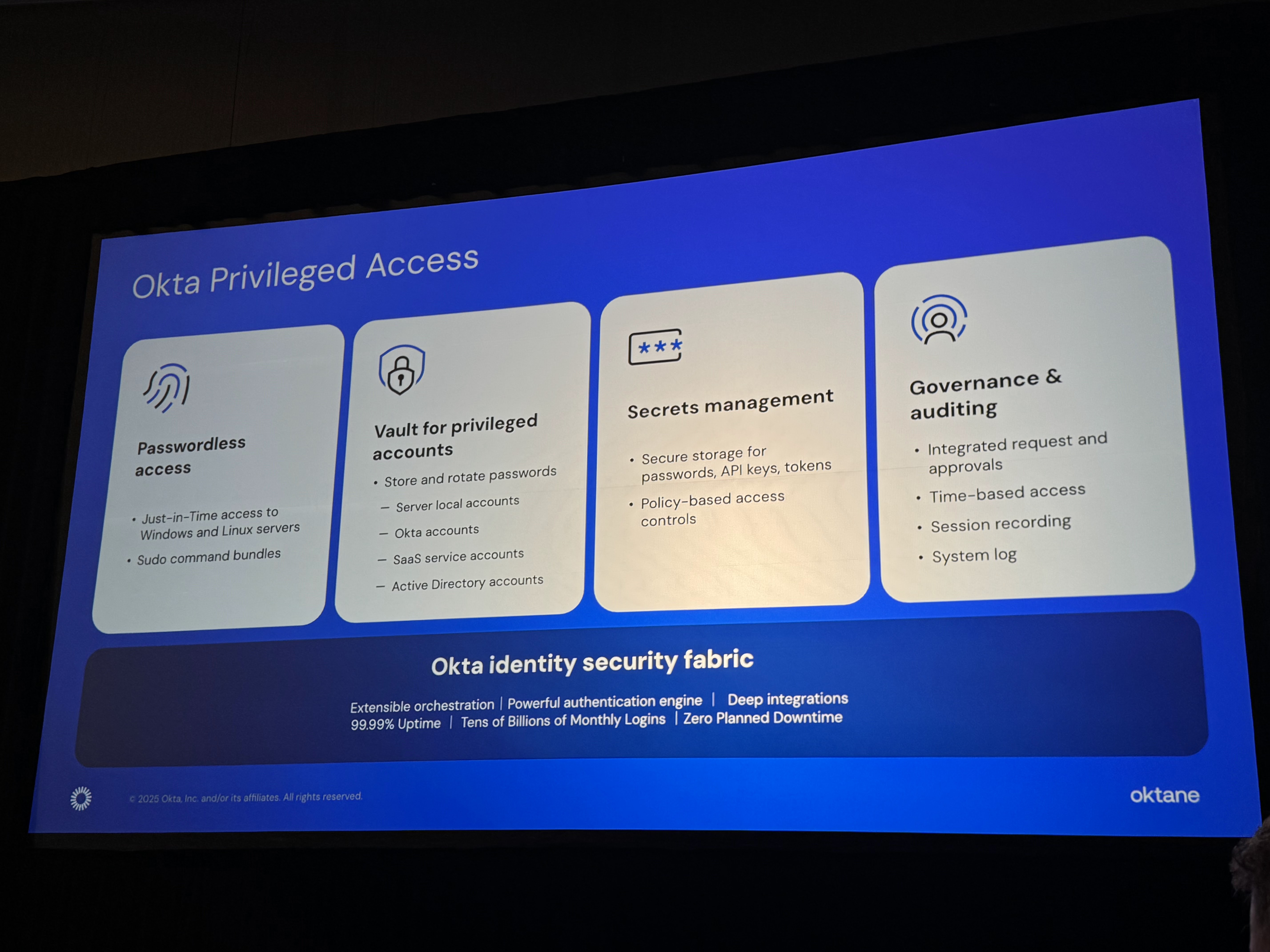

Okta Privileged Access (OPA) とは

OPAは、サーバーインフラや機密情報への特権アクセスを管理・保護するためのソリューションです。

OPAの最大の特徴は、単体のPAM(Privileged Access Management)ツールではなく、Oktaのプラットフォーム「Identity Security Fabric」の一部として機能する点です 。 これにより、以下のようなメリットが生まれます。

-

既存機能の活用

-

Oktaで既に設定されているMFAポリシーや監査ログ(System Log)をそのまま特権アクセス管理に再利用できる

-

-

リスクシグナルとの連携

-

将来的には、Oktaの脅威検知機能が検知したリスク情報に基づいて、リアルタイムでアクセス制御を強化する(例:高リスクユーザーに追加のMFAを要求する)といった高度な連携も可能

-

OPAは主に以下の4つのユースケースに対応しています。

-

パスワードレスアクセス

-

サーバーインフラへのジャストインタイムアクセスを提供し、最小権限の原則を実現

-

-

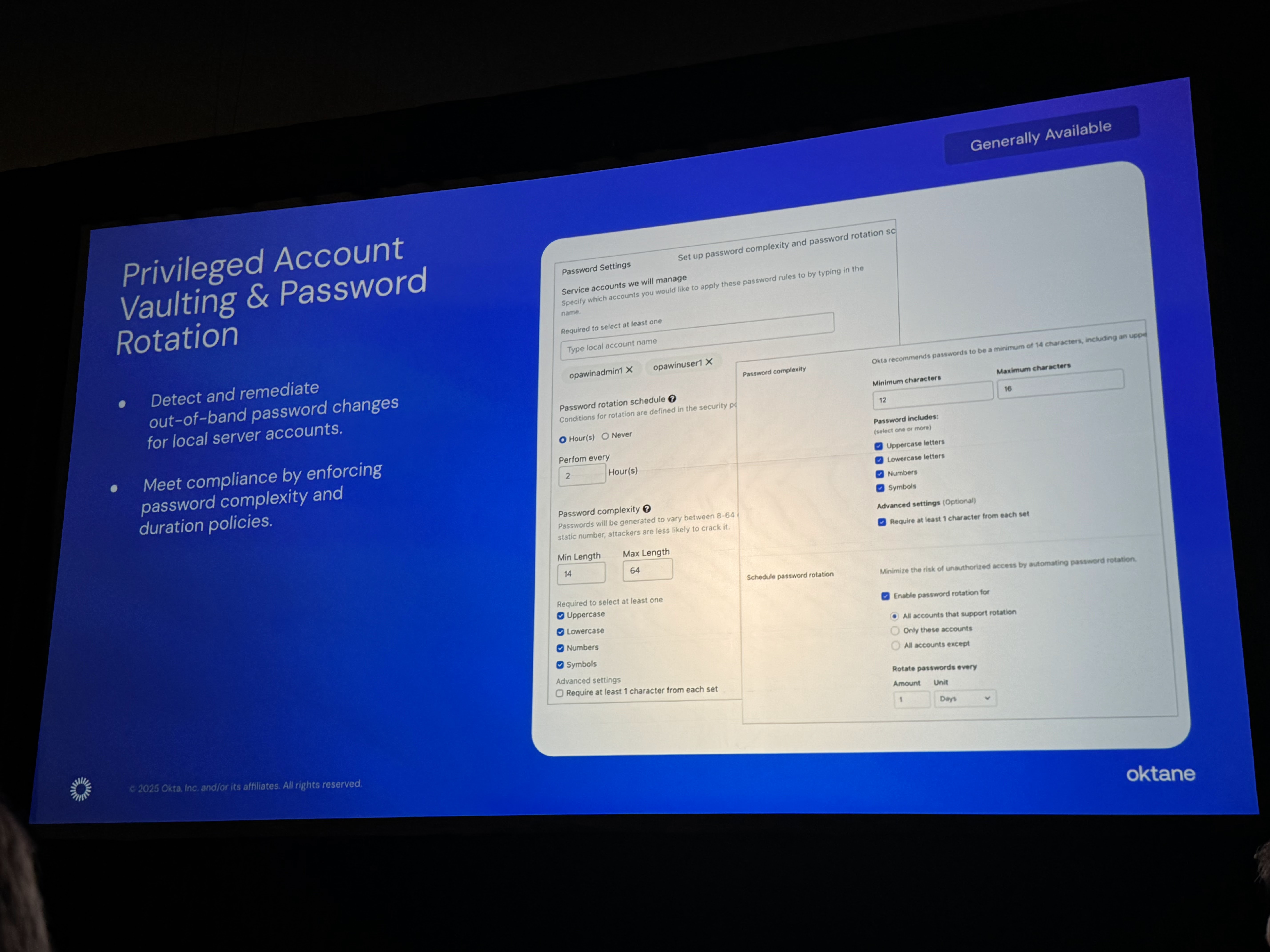

特権アカウントのVault

-

サーバーのローカルアカウント、OktaやSaaSのサービスアカウント、Active Directoryのサービスアカウントなどを安全なVault(金庫)で一元管理し、パスワードの自動ローテーションなどを実行

-

-

シークレット管理

-

APIキーやトークンなどの機密情報を管理

-

-

ガバナンスと監査

-

Okta Identity Governance (OIG)とのシームレスな連携により、アクセスリクエストや棚卸し、期間限定アクセスといったガバナンス機能を提供

-

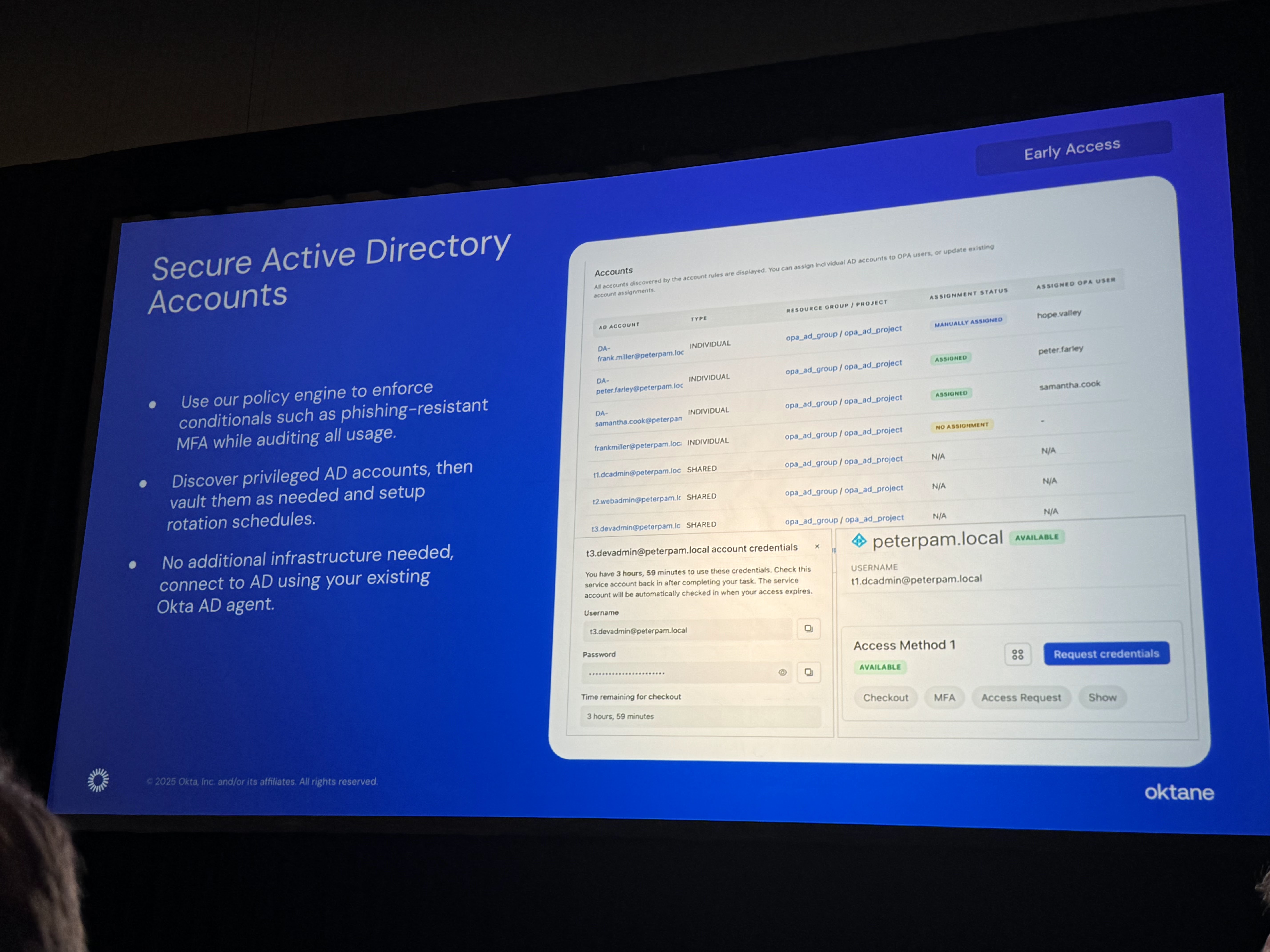

特に多くの顧客から要望があったActive Directoryサービスアカウントの保護機能が追加されたことは大きなトピックです 。 既存のOkta ADエージェントを利用してサービスアカウントを検知し、OPAに取り込んでパスワードローテーションなどを適用できます 。

デモンストレーション:ISPMとOPAの連携

セッションでは、ISPMでリスクを「検知」し、OPAで「修復」するまでの一連の流れがデモンストレーションで示されました。

-

【検知】ISPMがリスクを発見: ISPMのダッシュボードが、長期間パスワードが変更されていないSalesforceのサービスアカウントをリスクとして検知します 。 このアカウントは保護されておらず、何のポリシーも適用されていない状態です 。

-

【修復】OPAへの自動連携: ISPMがリスクを検知すると、Webhookを通じてOPAが自動的に呼び出されます 。 該当のSalesforceサービスアカウントはOPA内にリソースとして作成され、パスワードが即座にローテーション(変更)され、チェックアウト(貸し出し)が必要な管理対象となります 。

-

【確認】リスクの解決: 翌日、ISPMのダッシュボードを確認すると、昨日まで表示されていたリスクが「解決済み(Resolved)」タブに移動しています 。 これは、OPAによってアカウントが適切に保護されたことを意味します 。

-

【利用】エンドユーザーの体験: 管理者などのエンドユーザーは、OPAを通じて保護されたアカウントの認証情報(パスワードなど)を安全にチェックアウトして利用できます 。 利用後、パスワードは再び自動的にローテーションされます 。

このように、2つの製品が連携することで、リスクの発見から修復、そして安全な利用までを自動化されたワークフローで実現できます 。

顧客事例から見る導入効果

セッションの最後には、実際にISPMやOPAを導入しているCarhartt社とChemist Warehouse社が登壇し、その効果について語りました 。

Chemist Warehouse社

ISPMを導入したことで、過去20年間にわたって適切にオフボーディングされていなかった多数の休眠アカウントを発見できたとのことです 。 ライフサイクル管理を進める上で、ISPMがもたらす可視性は非常に役立ったと述べました 。

Carhartt社

-

ISPMの導入効果

-

MFAが適用されていると思っていた特権アカウントに適用漏れがあるなど、基本的なコントロールの欠如を発見

-

孤立アカウントやSSOをバイパスするアカウントなど、数千件ものアイデンティティ関連の問題と、その深刻なリスクを可視化できた

-

-

OPAの導入効果

-

既存のPAMツールと比較して、Oktaプラットフォームに統合されているため、ユーザーは別のシステムにログインする必要がなく、ユーザー体験が向上し導入が進んだ

-

ISPMと連携することで、特権アカウントのリスクを事前に把握した上で、より具体的で意味のある会話を各部門と行えるようになった

-

ISPMとOPAが単なるツール導入に留まらず、組織のセキュリティ体制を根本から見直し、強化するための強力な武器となることが語られました。

おわりに

このセッションは、ISPMによる「リスクの検知・可視化」と、OPAによる「リスクの修復・管理」という2つのソリューションが連携することで、ゼロトラストセキュリティをいかに現実的なものにするかを具体的に示した、非常に示唆に富む内容でした。デモンストレーションと顧客事例を通じて、製品が提供する価値が明確に伝わってきました。アイデンティティセキュリティの次の一手を考える上で、非常に参考になるセッションでした。