【Netskope】NetskopeのSSPMをきちんと運用しないともったいない!活用・運用の具体例を大紹介します

はじめに

こんにちは、セキュリティを気にする年頃の ネクストモード株式会社 のtommyです

ネクストモードでは社内システムとして利用しているSaaSやWebへのアクセスにおいて、Netskopeを経由する構成を取り、通信の可視化や制御を行っています

今回は以前ご紹介したこちらSSPMブログの続きとしてどう活用していくのか?どう運用していくのか?をご紹介します!

Netskopeとは

Netskopeとは、クラウドサービスの使用時に生じる情報漏洩のリスクや、外部の第三者による不正アクセス、マルウェアの感染といった脅威から機密情報を守り、SaaS環境のセキュリティを強化することができるSASEソリューションです

詳細は下記を御覧ください

SSPMとは?

SSPMとはSaaS Security Posture Managementの略であり、直訳するとSaaSセキュリティ態勢管理となります。対象SaaSはSalesforceやGithub、弊社でも利用しているOktaやGoogle Workspaceなどがあります

この機能により、SaaSの設定が適切かどうかを確認することが可能です。よく企業のセキュリティインシデントでSaaSの設定ミスのような文言を目にしますが、SSPMを導入・運用することで設定ミスは軽減されるのではないでしょうか。また、多くの設定ミスが発見された場合重要度別に各確認項目が分かれているためどこから着手すべきか一目で確認できるということも大きなメリットと言えるでしょう

SSPMを運用する

SSPMライセンスがあると、SaaSに関するルールが事前定義/カスタマイズできるようになっているため、どのルールを自社環境に適用するか設定することができます

運用していくために必要なことは大まかに、

- 各SaaSとの連携

- ルールの設定、問題点の洗い出し

- 問題点を順番に対処

になります。具体的な手順は下記に示していきます

具体的な設定手順

各SaaSとの連携

今回は試しにOktaとの連携をご紹介します

Okta側はアプリと権限付与が必要です。権限付与はスーパー管理者が設定できます

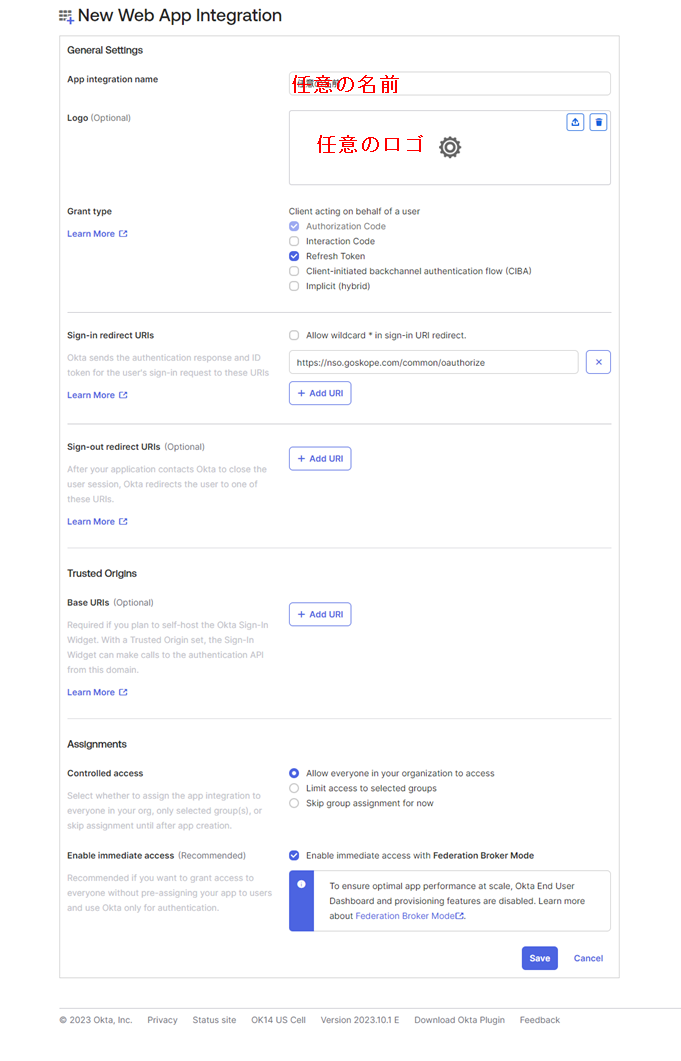

まずはOkta管理コンソール > Applications > Applications > Create App Integrationから下記のように設定します

次のページでは下記のような設定です。Sign-in redirect URIsはhttps://nso.goskope.com/common/oauthorizeをご利用ください

こちらでSaveすると、アプリの完成です。また、権限付与の設定も必要です。先ほど作成したアプリにOkta API Scopesで設定します。必要権限はこちらになります。Oktaの設定はこれで完了です

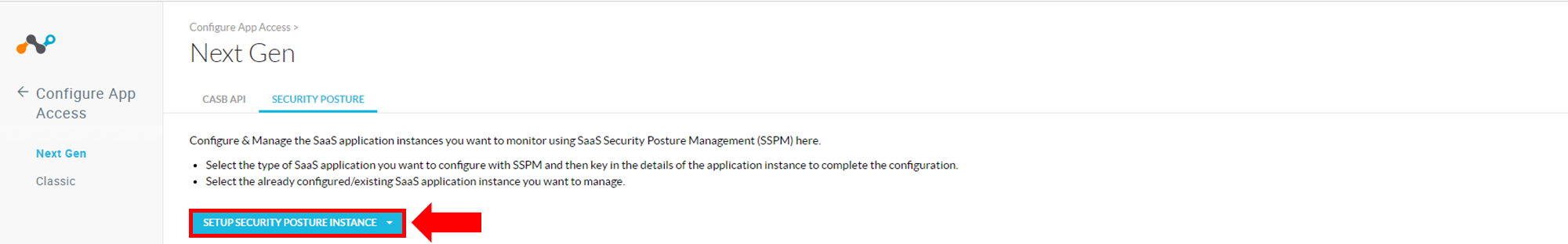

続いて、Netskope側の設定です。Netskopeの管理コンソール > Settings > Configure App Access > Next Gen > Security Posture > Oktaから設定します

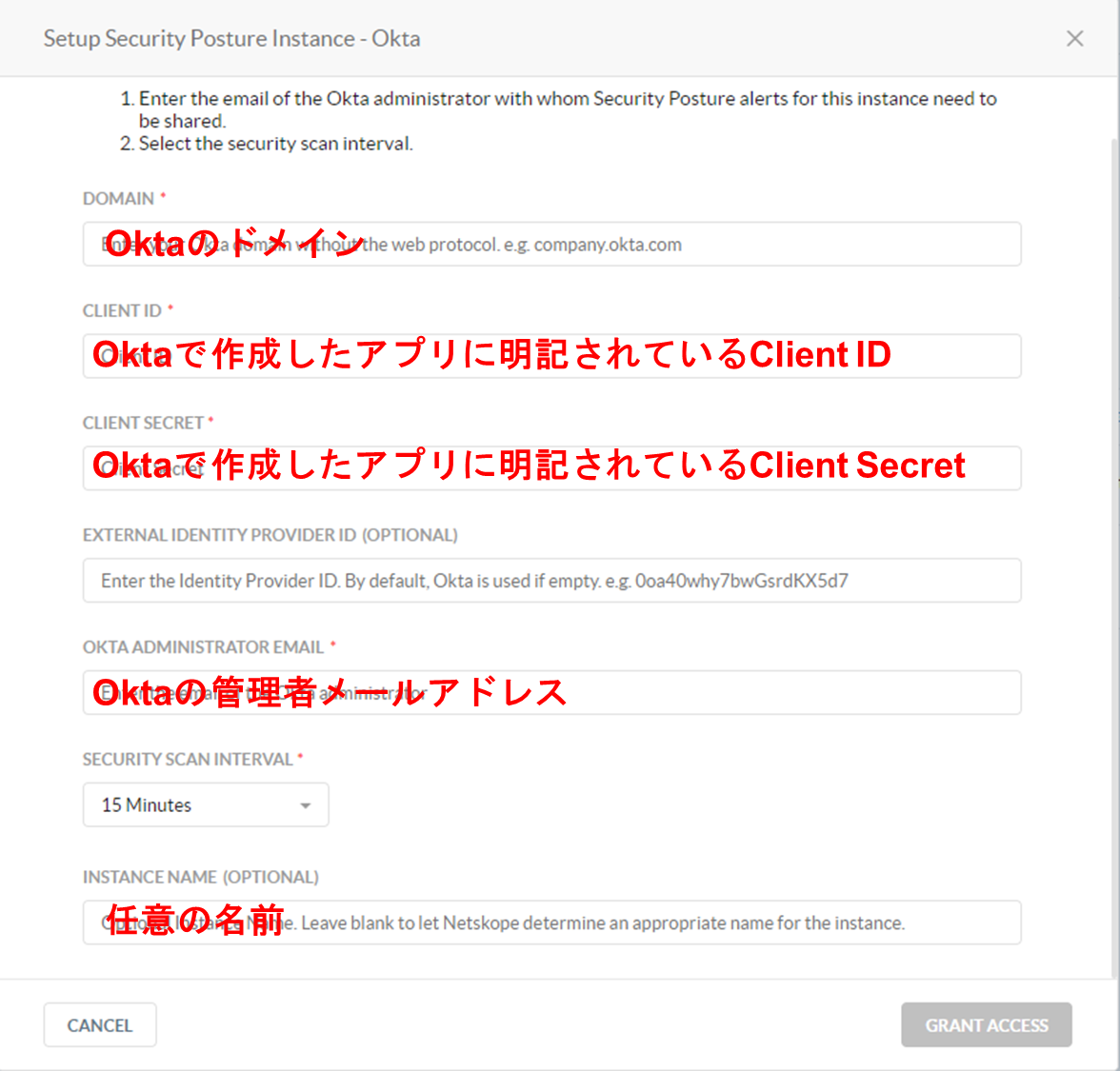

続いて、Setup Security Posture InstanceでOktaを選択します設定は下記のような形で先ほど作成したOktaのアプリ情報も必要になります

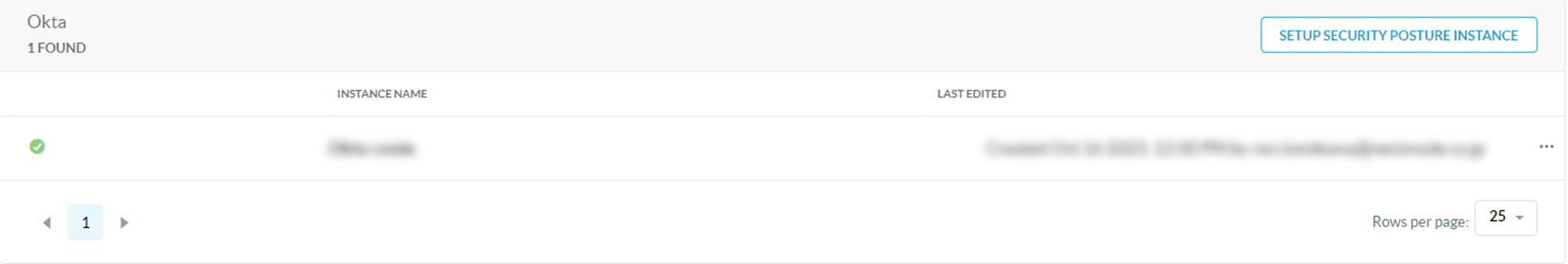

これで設定がうまくいくと、下記のようになります。これでOktaとの連携は完了です

ルールの設定、問題点の洗い出し

ここでは、Oktaのセキュリティを評価するためのポリシー設定手順になります。具体的にはNetskopeの管理画面 > Policies > Security Postureで設定します。SaaSのProfiles & Rulesで評価ルールの一覧が確認することができます。また、ルールのカスタマイズもできますが今回は省略します

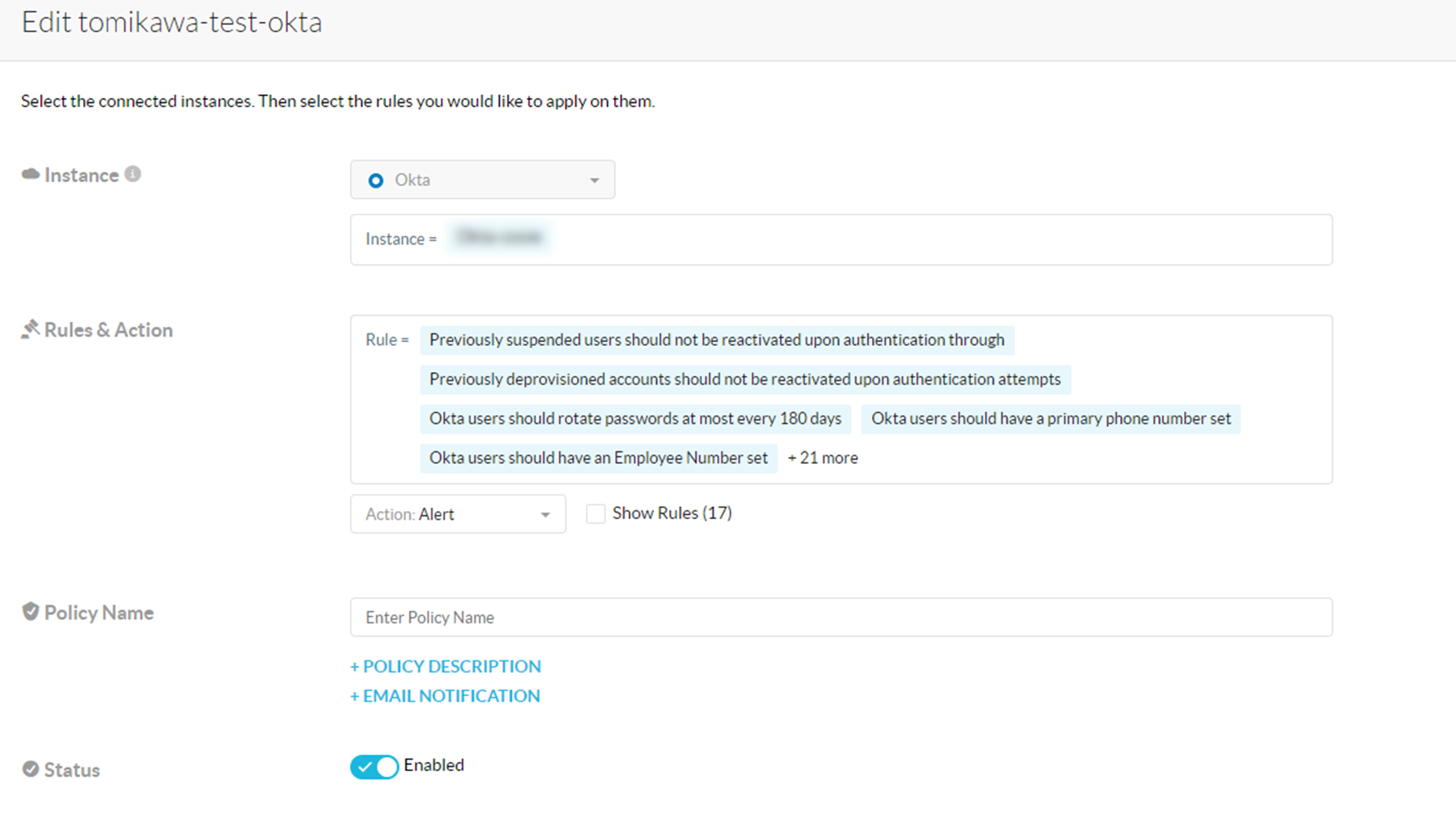

それでは設定ですが、SaaSのPolicies > New Policyから設定します。下記のような設定イメージになります。今回は先ほど連携したOktaに対して、ルールがまとまったプロファイルを評価基準として、これに属していない場合は管理画面にAlertを出すというものです。プロファイルに関しては、一般的なセキュリティ基準とされているようなものから、Netskope独自のものまで用意されています

上記を設定することで、ルールに準拠していない自環境の設定が確認することができます

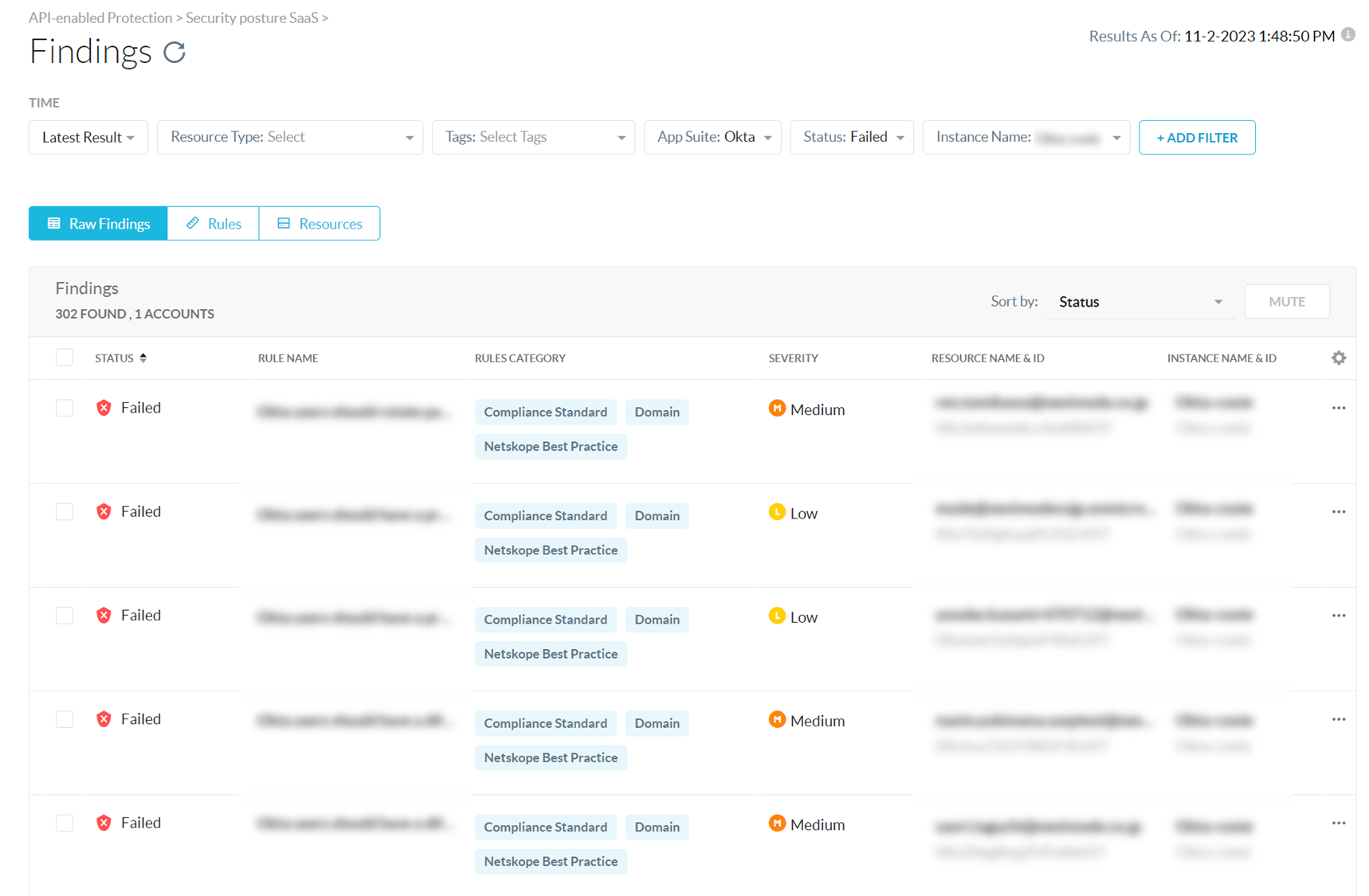

結果は管理コンソール > API-enabled Protection > Security Posture SaaSで確認できます。下記は結果の一部です

問題点を順番に対処

はい、まずは、対処順序を考えていきます。ここで頼りになるのがSeverity(重大度)です。各ルールに重大度が設定されています

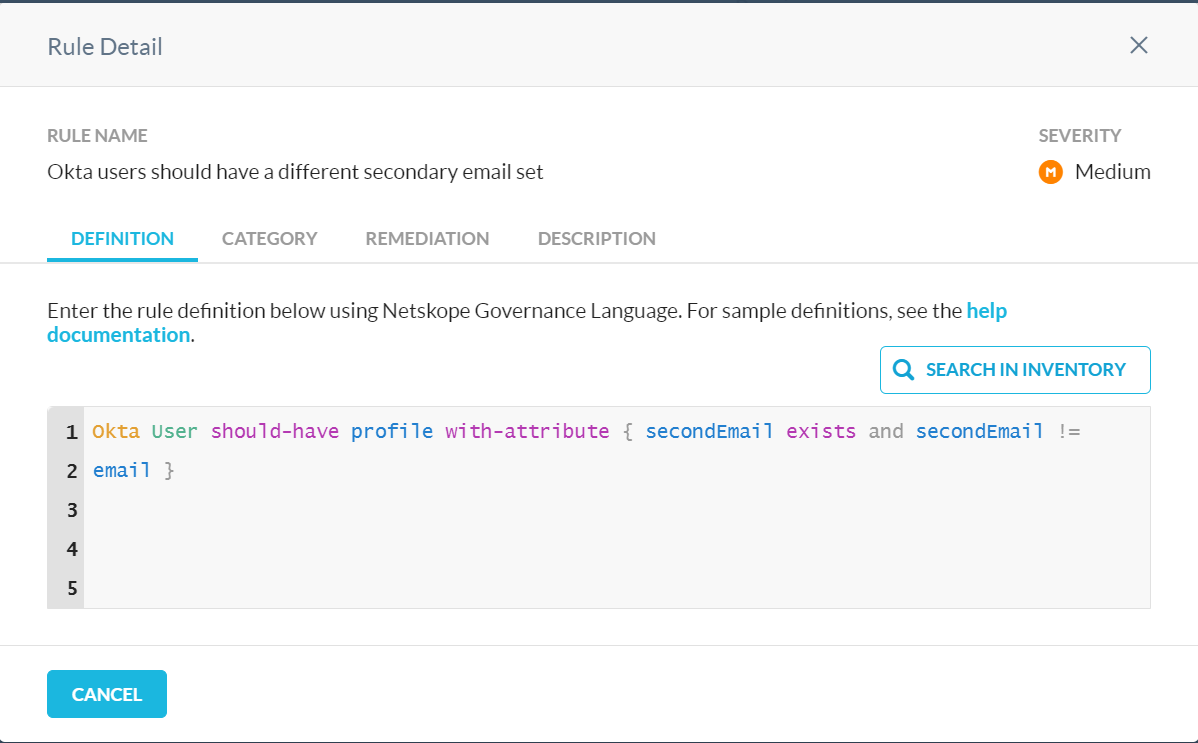

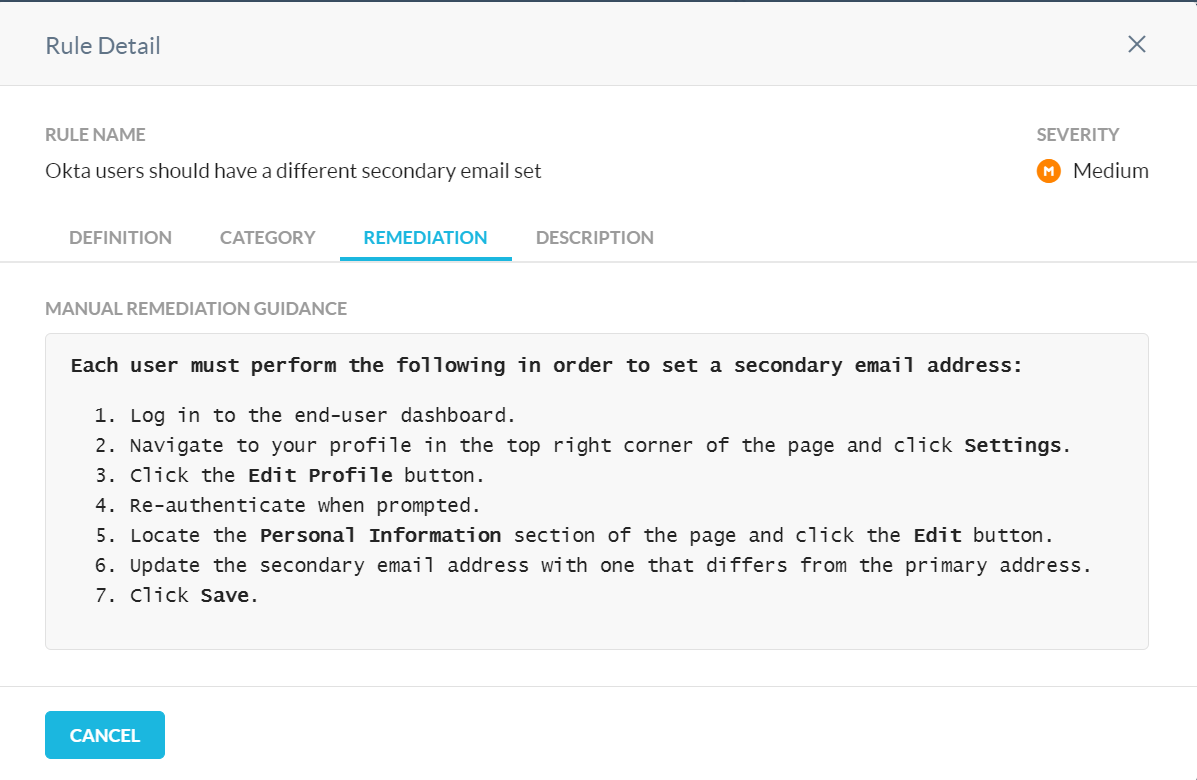

下記はルールの例です。重大度はMediumです。これもCriticalからLowまであるので、この重大度順(Critical→high→...)に対処順序を組み立てるのが良いと思います。重大度が低いものに関しては、環境によって対処必要ないものもあるかと思います

続いて、対処です。上記のルールを例としてみます。NetskopeのSSPMは事前に修復ガイダンスを用意してくれています。これに沿って実施するだけです

かなり簡単ですね。また、なかには環境によって修復の必要がない(アラートをミュートする)ルールも多々ありそうです。設定も簡単にできるので、これだけで自環境の設定ミスが見つけられるのでおすすめです!

さいごに

今回はSSPM機能の運用であったり、設定手順を紹介させていただきました。SaaSの設定ミスにより会社の不祥事としてとてつもない労力・コストがかかってしまうので、SaaSの設定ミスを簡単な設定で指摘してくれるのは需要がありそうです。せっかく導入した機能なら、だれもが活用したい!と思いますのでぜひ参考にしていただければと思います