【Oktane22】Identity Powered Zero Trust 現地レポート

はじめに

こんにちは、 ネクストモード株式会社 のSaaSおじさん久住です

サンフランシスコで開催されたOktaのイベント、Oktane22(2022/11/8~2022/11/10)に参加しましたので、速報として現地レポートをお届けします!

まだサンフランシスコ国際空港にいるのでギリギリ現地レポートということにします!

今回は最終日の3日目に開催された「Identity Powered Zero Trust」についてお届けします。

セッション概要

登壇者

Sandeep Kumbhat, Field CTO, Okta

Gurinder Bhatti, Global Field Security Strategist, Okta

アジェンダ

- なぜゼロトラストなのか

- ゼロトラストのトレンド

- アイデンティティを活用したセキュリティ

- 最小特権セキュリティ

.jpg?width=1000&height=548&name=PXL_20221110_190119250%20(1).jpg)

なぜゼロトラストなのか

まずゼロトラストがなぜ必要で、ゼロトラストの概念について説明がありました

いままでのセキュリティポリシーは通用しなくなってきており、最小特権、暗黙の了解、継続的なモニタリングが必要となってきています

.jpg?width=1000&height=583&name=PXL_20221110_190231030%20(1).jpg)

- ゼロトラストの取り組みが年々増えている

- APACでもすでに実装しているところが50%(ホント!?)

- 最新の構成では以前のセキュリティの考え方は機能しない

.jpg?width=1000&height=578&name=PXL_20221110_190739347%20(1).jpg)

ゼロトラストのトレンド

次にゼロトラストのトレンドについて解説がありました

ゼロトラストの基本的な考え方は「信頼せず、全てのエンティティについて検証する」ということですが、他に必要なコンテクストに基づいた最小権限の付与、デバイスセキュリティ等の要素について語られています

.jpg?width=1000&height=571&name=PXL_20221110_191125444%20(1).jpg)

- NISTが提唱するゼロトラストアーキテクチャー

.jpg?width=1000&height=566&name=PXL_20221110_191436985%20(1).jpg)

アイデンティティを活用したセキュリティ

続いて、アイデンティティを活用してどのようにセキュリティを強化するかについての説明がありました

.jpg?width=1000&height=536&name=PXL_20221110_191634652%20(1).jpg)

- Identityをマッピングしたデバイス、ネットワーク、リソースの情報を元にOktaでAccess Policyを設定

- アプリケーションごとに制御ポリシーを設定

.jpg?width=1000&height=558&name=PXL_20221110_191905410%20(1).jpg)

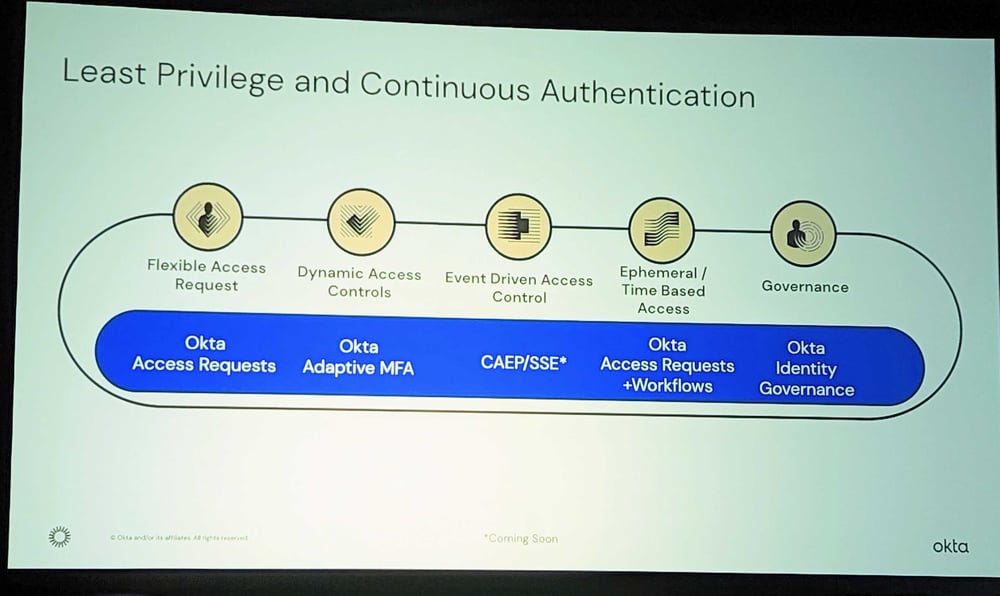

最小特権セキュリティ

最後にOktaで実現できるようになる最小権限の特権管理についての紹介がありました

- OktaのPAMでのリクエスト承認による時間制限付きの権限付与

.jpg?width=1000&height=528&name=image%20(4).jpg)

- 継続的なモニタリングについてはMFAリセットや不審なアクティビティを検知することでユーザーセッションを削除したり通知を送ることをWorkflowsと連携して実現できるそうです

.jpg?width=1000&height=584&name=image%20(2).jpg)

さいごに

アイデンティティを活用したセキュリティ強化についてのセッションでしたが、これから特権管理機能(PAM)もリリースされ、よりアイデンティティを中心として権限管理がしやすくなりそうですね

Don’t WAIT!(いつやるか、いまでしょ)ですね!

.jpg?width=1000&height=523&name=image%20(1).jpg)