【oktane23】Increase security for your customers through continuous authentication with Okta 現地レポート

はじめに

こんにちはこんばんは、oktaneをこよなく愛するネクストモードのおはらふです

みなさまSaaSを利用する際のセキュリティは気になりませんか?

SaaSログイン後にパソコン盗まれたらどうするんだ!と無茶振りをされて悩んでいる方も少なくない気がします

そんなお悩みを解消するIdentity Threat Protection with Okta AIのセッションがありましたのでその様子をお届けします!

本記事中にも出てくるOkta AIやその他機能については基調講演のブログも併せてご覧ください

セッション概要

登壇者

Jamie Fitz-Gerald, Senior Director, Product Management - Devices Security & Risk, Okta

David Willis, VP and Head of Technology Integrations, Technology Alliances, Netskope

Matt Vlasach, VP Product, Jamf

Identity Threat Protection with Okta AIとは

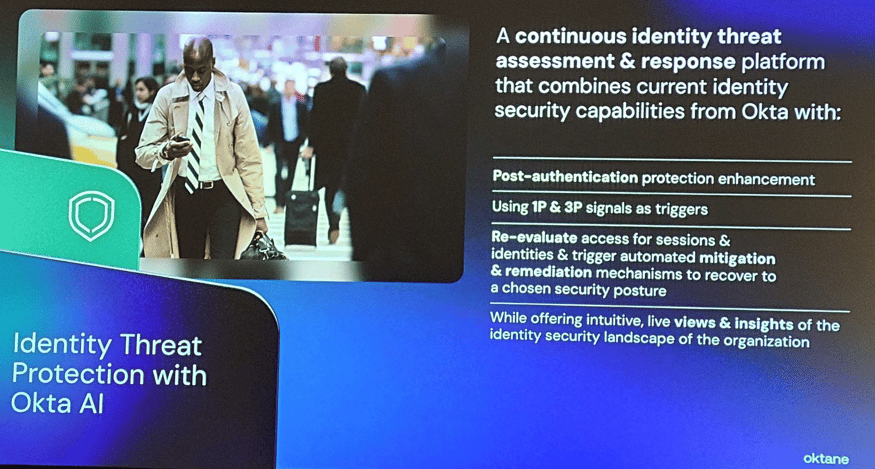

Identity Threat Protection with Okta AIは、SaaSへのログインだけを管理や監視するのだけでなく、SaaSを利用するエコシステム全体から脅威を検出し、修復させる機能です

これまでのログイン管理方法では、ログイン時の各種状態から正しいアクセスか等を判断し、ログイン可否を決めることを行なっていましたが、あくまでも点での判断でした

SaaSへのログイン後にも継続的にセキュリティ監査を行い、端末やユーザーの状態によっていつでもセッションを切断させることが可能になります

78%の組織はセキュリティ違反(侵害)の経験があり、86%は盗まれたクレデンシャルによるもので、19億ものcookieが盗み聞きされているとのことでした

これまでの認証方式では、一度認証が通るとアプリ側で設定したセッションタイムアウトまで再認証は行われないことが一般的であり、それがリスクでした

例えばGoogle Workspaceに一度認証を通したPCが盗まれPCにログインされた場合、新たな認証なしにセッションタイムアウトまではGoogleのサービスを利用され放題となります

それを防ぐために「Identity Threat Protection with Okta AI」は認証後のプロテクション強化を、Oktaのデータ(ファーストパーティ)と連携したセキュリティ製品のデータ(Netskope等のサードパーティ)を使い、SaaSを利用するエコシステム全体でセキュリティの評価を行い、Actionまで実行させることが可能です

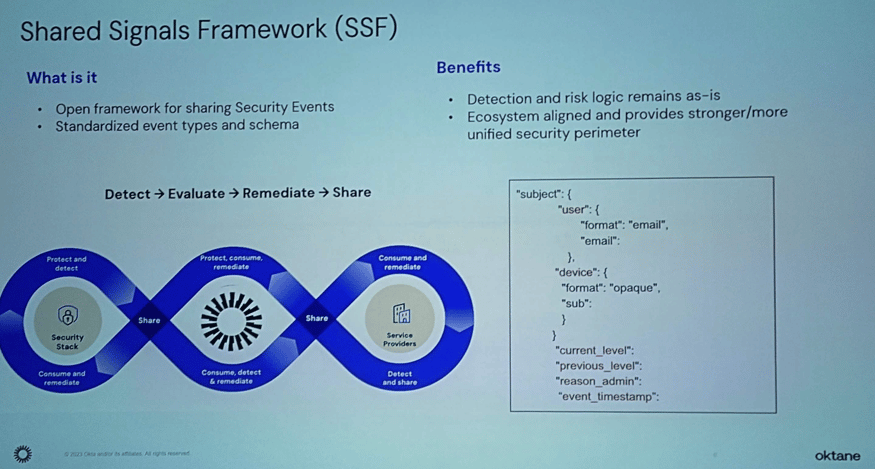

Oktaと連携しているセキュリティ製品とのデータのやり取りは、Shared Signals Framework (SSF) を使って行われています

SSFは自製品内のセキュリティイベントを第3者へ共有を可能にするフレームワークで、API経由で情報のやり取りが行われます

このスライドの例では、デバイスのリスクシグナルはJamf、ユーザーの振る舞いのリスクはNetskopeで管理され、その情報をSSFでOktaへ共有することで、Okta側にてAIで常に最適化されている最善のポリシーを参照し、その後のアクションまで実行可能となります

AI(ML/DL)により細かいポリシー制御の自動化されることが、「Identity Threat Protection with Okta AI」の特徴です

別のブログで紹介する「Universal Logout」を使うことで、高リスクと判断したユーザーのSaaS側のセッションを全て自動的に切断させることが可能です

おわりに

これまではOkta WICの中にある情報を元にポリシー制御することは可能でしたが、Identity Threat Protection with Okta AIを使うことで、SaaSを利用するエコシステム全体での情報を元にポリシー制御が可能となります

複数の情報を扱う分データ量が多くなるので設定が難しそうと思いきや、そこをAIで解決するのは凄く今風で面白いですね!

本機能が試せるようになったら実際に設定を行ってレポートしてみたいと思います!