【Oktane24】Okta Workforce Identity Cloud ロードマップ

こんにちは、 ネクストモード株式会社のhagiです。

引き続き、Okta社が主催する米国の年次イベント「Oktane」をレポートしています。

はじめに

今回のOktaneで紹介された、今後予定されているWorkforce Identity Cloudの新しい機能強化についてご紹介します。

今回もアップデート豊富で大変縦に長くなっております。

本プレゼンには、多くの将来予測に関する記述が含まれています。そのため、導入検討の際は、現在利用可能なもの(GA)に基づいて行ってください。

GAの内容は公式の抄訳もご確認ください。

Oktaは認証の仕掛けをDiscover & Determine(認証前)、Enforce(認証時)、Detect & Respond(認証後)に分けてそれぞれに対するアプローチを取っています。

- 組織内のリソースにアクセスする前にリスクを検出

- 認証時に適切なポリシーを適用

- 認証後も組織に対するセキュリティ攻撃を監視・検出・対応する能力を提供

本ロードマップも、前述の3カテゴリにご紹介した上で、最後にPlatformのカテゴリを加えての4章立て構成となっています。

目次:

Discover & Determine

Enforce

Detect & Respond

Platform

Discover & Determine

- Identity Security Posture Management(GA Q4 2024)

- クラウド・プロバイダー、リソース、アプリケーション、インフラ全体にわたるアイデンティティとリソースをすべて発見するのに役立つ

- どのアイデンティティがどのレベルのリソースにアクセスしているかを関連付けるのに役立ち、いつでも潜在的なセキュリティを発見出来る

- 「初めて眼鏡をかけてセキュリティスキャンを見ているような気分」という顧客フィードバック

- Securely import identities with enhanced agent security

- アカウントをインポートする際に極めて高い安全性を確保するために、エージェント・インフラストラクチャを大幅に強化

- エージェントのインストールにスーパー管理者は不要

- デバイスベースの所有権証明フローによってエージェントの偽装を防止

- 今後6ヶ月でLDAPおよびOPPエージェントにも展開

Okta Identity Governance:

- Okta管理者ロールに対するガバナンスを導入

- エンタイトルメント管理フレームワークを基盤としている

- 管理者ロールの最小権限アクセス、時間ベースアクセス、Access Request、レポート機能

- Resource centric access requests(GA Q4 2024)

- エンドユーザーダッシュボードからリクエストできる統一されたアプローチを提供

- 承認ワークフローテンプレートの再利用できる機能でアクセスリクエストをスケーラブルに

- 今後12ヶ月でより強力な機能を実装予定

- チャットボットのサポート

- Terraformプロバイダーのサポート

- Enhancements for Access Certifications(H1 2025)

- 非アクティブユーザー向けキャンペーンテンプレートによって過去30日、60日、または90日の間、SaaSアプリケーションにログインしていない可能性のあるユーザーを対象に、アクセス認証キャンペーンを実行できるようになる

- クリックのみで実施可能

- Okta Ideasの恩恵で作られた

- Collections with Entitlement Management(EA Q4 2024)

- エンドユーザーがアクセスを要求できる単一のリクエストおよび認証可能なエンティティに、アプリケーションと権利のセットをパッケージ化できるようになる

- インテグレーションのライブラリを拡充

- On-premises integrations with Okta Identity Governance(EA H1 2025)

- オンプレミスの統合機能も提供

- 顧客要望に基づく

- Enhancements for Governance Analyzer with Okta AI(2025)

- ガバナンスプロセスをシンプルかつ容易に実行できるように、理解可能なコンテキストに変換するアプローチ

- ITPのシグナルと連動して、リソースへのアクセスを要求や認証時に、承認者やレビュー担当者がそのシグナルを利用できるようになる

- Separation of Duties(SOD)

- 職務分離機能

- エンタイトルメント管理プラットフォームの拡張機能

- Access Requestでユーザーをレビューするためにキャンペーンを実行することができる

Okta Privileged Access:

- sudo時に追加MFAチェック

- Workflowsとの連携

- アクセス人数制限

- Secure SaaS Service accounts with Okta Privileged Access(EA Q4 2024)

- SaaSサービスアカウントをOPAで管理

- 80以上のコネクタ

- 認証情報のローテーション

- レポート機能

- Access Certifications for SaaS service accounts(EA H1 2025)

- サービスアカウントとAccess Certficationsの連携

- Securing privileged access across your stack(2025)

- APIトークンなど、より多くのIDタイプを管理するためのサポート拡大

- Active DirectoryやKubernetes、データベースなどより多くのリソースタイプを管理可能に

- Roadmap: Discover and determine

Enforce

- すべての主要なオペレーティングシステムで耐フィッシング機能を提供

- NIST SP 800-63のAAL3(Authenticator Assurance Level 3)に準拠してよりセキュアに

- 署名されたバイナリのみがFastpassを起動できるようにするポリシー

- Okta FastPass for Linux(Beta Q1 2025)

- Okta FastPassのLinuxのベータ版を展開し、Ubuntu、Fedora、Red Hatをサポートする予定

- Device-bound passkeys with Okta FastPass(EA Q1 2025)

- FIDO2に準拠したフィッシング耐性認証

- Okta account management policies(GA Q4 2024)

- Oktaアカウントの登録時や復旧時にネットワークゾーンなどの条件を強制したり、フィッシング対策のオフラインを強制したりすることが可能に

- Authenticator instances(EA Q1 2025)

- 管理者がAuthenticatorのうち一部の同属ファクターを新規導入したい場合、特定のユーザーグループのデバイス、登録を分離したい場合など、まずテストグループに展開し、その後より広範囲に適用するといった運用が可能

- Out-of-the-box integrations for Identity Verification(EA)

- 新しいアイデンティティ検証の統合機能

- 政府発行のIDを提示し、本人証明チェックを行うことができる

- Oktaはユーザーの政府発行IDやその写真などをそのプロセス中に保存しない

- 第一弾として、現在アーリーアクセスでPersonaが利用可能

- Require MFA to access Okta admin console(GA Q4 2024)

- 管理者アクセス時、MFA を使用していない新しいルールの作成を既に防止済み

- 既存のルールを現在の MFA 強制ルールに移行させる計画中

- Authenticator sequencing(GA Q4 2024)

- 認証ツールの順序設定

- Smart card just-in-time provisioning(GA)

- スマートカードを使用する組織のユーザー向けに、Office 365 向けのスマートカードのプロビジョニングをサポート

- ユーザーが自由に他の組織に参加できるように

Okta Device Access:

- Enhancements to desktop password sync(EA Q4 2024)

- macOSのパスワードがOktaと同期

- JITアカウント作成に対応によりOktaユーザーがmacOSに新規ログインできるように

- Okta側のグループを通じて、ユーザー権限を設定できるようになるため、管理者は、ユーザーが標準ユーザーであるか管理者ユーザーであるかを、Oktaのグループメンバーシップだけで判断できるようになる

- Local account support for Windows(EA Q4 2024)

- Active DirectoryやAzure Acrive Directoryにドメイン参加する必要なくDesktop MFAをインストールできるように

- Active Directoryへの依存度を軽減したいという顧客要望から

- Recovery flow for Desktop MFA

- ユーザーが予備のMFAデバイスを紛失した場合、デバイスの復旧コードをリクエストすることができる

- リカバリー措置はオフラインでも動作

- Extended Device SSO(EA Q1 2025)

- デバイス上のハードウェア保護キーにOktaセッションを格納

- OSにログインするだけでアプリケーションアクセスが可能に

- アクセス要求の度にデバイスポスチャを確認

- Device Assurance: Security posture checks at the time of auth(GA)

- Chrome デバイス、トラストコネクターなど、Google Chrome や Chrome OSとの親和性が向上(EA)

- 設定可能な猶予期間や修正指示により、ユーザーがデバイスをコンプライアンス準拠の状態にすることがより簡単に

- Advanced posture checks(EA Q1 2025)

- 高度な姿勢追跡機能によりデバイスポスチャをカスタマイズ

- デバイスにランサムウェア対策が有効になっているかどうかなどのカスタムクエリを作成

- 高度な姿勢追跡機能によりデバイスポスチャをカスタマイズ

- Roadmap: Enforce secure access

Detect & Respond

- Identity Threat Protection with Okta AI(GA)

- 認証後の脅威に対してリアルタイムでアクションと対応を実行し、侵害されたセッションや横方向への移動のリスクを軽減

- フォーチュン誌の 1000 社を対象としたアイデンティティ情報漏洩に関するレポートによると、2023 年には 19 億件のセッションクッキーが盗まれるという統計結果が報告されているため、認証後の脅威モニタはかつてないほど重要

- Signal Sharing Partnersによって、既に持っているセキュリティツールとの連携が可能

- Breached credential security(GA Q1 2025)

- ダークウェブのソース保護を提供

- ダークウェブのソース保護を提供

- Log investigator with Okta AI(EA Q4 2024 招待制)

- AI により自然言語のプロンプトで適切なクエリを迅速かつ簡単に作成できるように

- 例えば「なぜ Alvin がログアウトされたのか」といった質問に必要なクエリで応答できる

- Workflows automation(EA Q4 2024)

- ISPMからWebhookトリガを発生させてWorkflowsを発火させることができる

- 不審なアクティビティを検知してSlackに通知し、そのユーザーを検疫グループに移行して無効化する、といったワークフロー

- 非人間タイプのアイデンティティにも有効

- Universal Logout(GA Q1 2025)

- 脅威検知をフックにアプリケーションの一斉ログアウトを実行

- CICベンダーはネイティブで有効

- Device logout integration(EA Q4 2024)

- ITPを使用してリスクが高まったことを検知した際に、ユーザーのOSセッションが終了

- Demo

- 組織内のユーザーがセッション乗っ取りの疑いがある兆候をSlackで通知

- エンドポイント保護により、最終的にこの動作が検出された

- 誤検知のシグナルであると感じた場合、フィードバックを提出して、ITPが組織内でより適切に機能するようにすることも

- 手動で実行する場合は、セッションを手動でクリアし、トークンを無効化し、デバイスからアカウントをログアウトさせることができる

- このプロセスを自動化することも可能

- Roadmap: Detect & Respond

Platform

- 現在、Oktaは、最も大規模で重要な組織、政府、軍、公益事業、運輸、医療などをサポートしている

- スタックの各レイヤーに広範な冗長性とフェイルオーバーのメカニズムを備えたシステムを構築しているため、例えばデータベースサーバーがダウンしたとしても影響はない。ダウンタイムも発生しない。

- 各セルには3つのアクティブなアクティブなアクティブなアベイラビリティゾーンが存在する

- 2つまでダウンしても顧客影響はない

- 各AZは60マイル離れており、常にアクティブなロードバランシングが行われている

- 3つのセルが仮にダウンしたとしてもDRが働いて契約タイプ(Standard/Enhanced)に応じた時間で復旧する

- そのような事態は非常に稀

- フォールバックを行う他のアイデンティティベンダーは、実際にはアクセスの期間を延長しているだけであり、これはセキュリティを弱めている

- 実際には新しいユーザーの皆様のためのリフレッシュ・トークンを発行している

- Enhanced disaster recovery: Self-service DR

- バックアップ・リージョンへのフォールバックや、プライマリ・リージョンへのリストアを顧客で操作可能に

- 事業継続計画の一環としてフェイルバックやリストア機能をテストすることも

- Okta Aerial(EA Q2 2025)

- マルチ組織管理

- ボードへのアクセス要求画面

- 特定のロールへのアクセスリクエストは、読み取り専用の管理者またはスーパー管理者であり、審査と承認が行われる

- 時間制限付きのセッションを作成

- Secure identity integrations(GA)

- IPSIEのギャップを埋めるアイデンティティセキュリティの標準ベース

- ライフサイクル管理、自動化、エンタイトル、可視性、修復などの高度なセキュリティ機能

- Automate Identity processes with clicks, not code

- 140の事前登録トリガ

- 90のテンプレート

- 70以上のコネクター

- 事前構築済みコネクタカタログを通じるかAPIコネクタを使用して、生のHTTPリクエストを任意の公開APIサービスに送信することで、事実上あらゆるAPIに接続できる

- 例: OktaにSalesforceがアサインされ、EMEAセールスチームであれば、EMEA territoryをアサインして、Slackへ通知

- Workflows monitoring and obserbility(EA)

- 実行ログのストリーミングと実行、履歴インスペクタ

- フローをSplunk,Sumo Logic,Datadogに組み込む予定も

- 30日を超える履歴保存期間

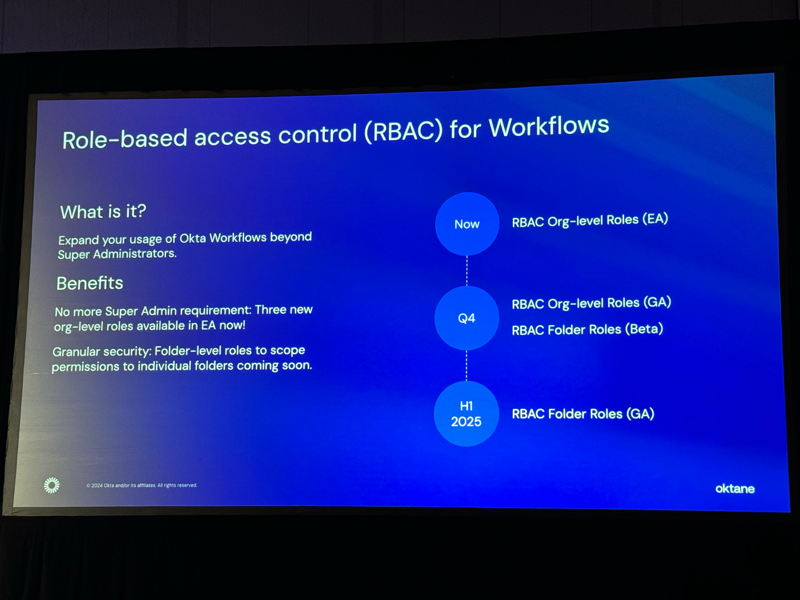

- Role-based access control(RBAC) for Workflows

- ロールベースのアクセス制御(全員Super Admin運用からの脱却)

- フォルダレベルでユーザー権限を設定できるように

- 政府向け、政府向け中程度Okta、米国軍向けOkta

- FedRAMP High取得済み

- スマートカードでM365にJITログインできる(EA)

- 米国以外のコンプライアンスを順次取得中

- Q42024までにPrivacy Impact Assessments (PIAs)を取得予定

- Roadmap: Platform

おわりに

基調講演では、IPSIEを筆頭にしたキャッチーなワードでイベントみを装ってはいましたが、本ロードマップにおいては、浮ついた真新しさやAI色はあまり出て来ず、既存の取り組みであるOkta=アイデンティティ・セキュリティの会社である点に真摯に拘って、脅威の根本にフォーカスして、よりシンプルでより強固な実体が形成されている印象を受けました。

Secure identity integrationsに関しても、ノブレス・オブリージュというか、Oktaの立ち位置だからこそできることを正しく行っている感じが凄くします。(褒めすぎですか)

一方で、Okta Ideasからの機能リクエストを契機としたアップデートもいくつか見られ、ユーザー体験や利便性を置き去りにしていない点もしっかりシグナルとして受け取ることができました。

アイデンティティ基盤は全従業員が毎日使うものです。製品の利便性、言い換えるとセキュリティ"の"利便性が、企業の業務生産性、利益に直接繋がる見逃せない要件であり、情シス目線も同様(既存の製品群で妥協すると後々疲弊する)、IDaaSはその投資対効果が最も現れる、最初にケチってはいけないポイントと言えるのではないでしょうか。

現場からは以上です。