【Netskope】生成AIのソースコードの制御ポリシーを設置する(CASB&DLP)【生成AIセキュリティ対策シリーズ】

ネクストモードの赤井です。

企業が生成AIを安全に活用するためのセキュリティ対策を解説するシリーズです

Okta、Netskope、CrowdStrikeを活用した実践的なアプローチを紹介します。

今回はNetskope DLPによる生成AIへのソースコードのPOSTを検知し制御するポリシーの設定例を紹介します。

Netskope DLPについてはこちらを参考にしてください。

生成AIの制御ポリシーの基本についてはこちらを参考にしてください。

1. ソースコード漏洩のリスク

生成AIは、プログラミングの効率を劇的に向上させます。

ソースコードは企業の重要な「知的財産(IP)」の一つです。これが外部に流出することは、深刻なビジネスリスクに直結します。Netskope DLPは、ソースコードを迅速に検出し、機密データの不正送信を防止します。

Netskope DLPの強みは、以下の3つの要素を組み合わせて制御できる点です。

- 「どこに」: 通信先が「会社契約の安全なAI」か「個人のAI」かを識別

- 「何を」: 送信されるデータが「ソースコード」や「機密情報」かを見抜く

- 「どうする」: 「プロンプト送信(Post)」や「ファイルアップロード」といった操作を把握

2. DLP設定例:「ソースコードのPOSTをブロック」

Netskopeでは、以下のようなDLPポリシーを簡単に作成できます。

2-1:DLPプロファイル

今回は事前定義済みのDLPプロファイルを使用しポリシーを作成します。

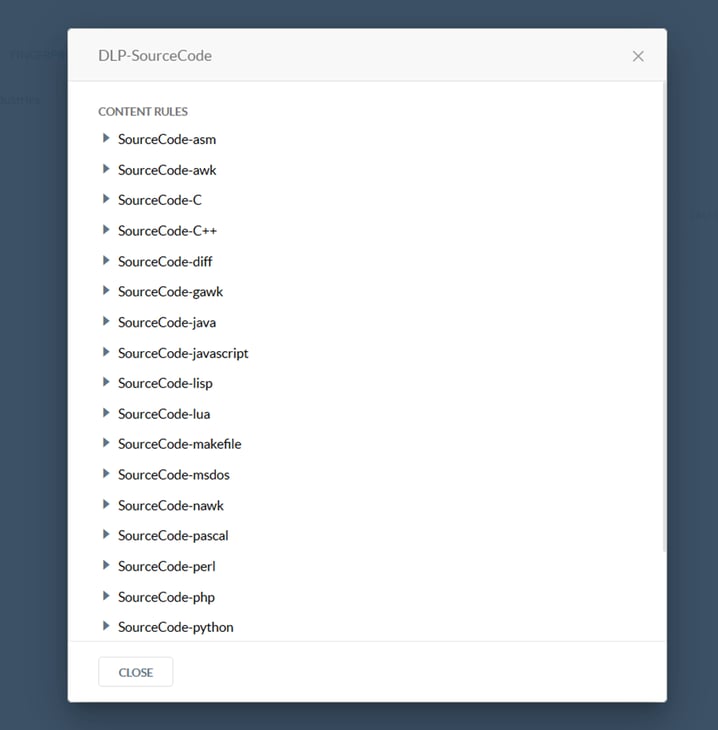

Policies > Profiles > DLP > NEW PROFILEからNetskopeで事前定義されているDLPプロファイルを確認できます。

NetskopeではPython, Java, C#...など様々なソースコードの検知が可能です。

またDLP RULESから任意のソースコードをしたプロファイルの作成も可能です。

2-2:DLPポリシーの作成

Policies > Profiles > Real-time Protection > NEW POLICY > DLPからChatGPTを対象としたソースコードのPOSTをブロックするポリシーを作成します。ActivitiesにUploadも追加することでアップロードアクティビティにも対応可能です。ポリシー作成後はAPPLY CHANGESの実施を忘れずに!

3. 確認

下記 Pythonのサンプルコード(Hello World)を参考に、ChatGPTにPOSTしてみます。

#!/usr/bin/env python3

def main():

"""

Prints Hello, World! to the console.

"""

message = "Hello, World! This is a test for DLP."

print(message)

# Standard Python entry point

if __name__ == "__main__":

main()

ユーザー側でPOSTしてみると、POSTはブロックされ以下のユーザーアラートが表示されます。

管理コンソールのSkopeIT > Alertsから制御されたBlockアラートがログに出力されます。

まとめ

NetskopeのDLPを活用することで、「AIの利便性」を享受しつつ、「ソースコード流出」という最大のリスクをピンポイントで制御できます。

- 利便性:会社契約の安全なAIは利用を許可。

- セキュリティ:個人AIへの知的財産(ソースコード)の送信はブロック。

「すべてを禁止する」のではなく、リスクに応じて「賢く制御する」アプローチが、現代のAI活用には不可欠です。