【Netskope】【運用】DLP制御をまずは小さくはじめる

はじめに

こんにちは、 ネクストモード株式会社 の sobar です。Netskope運用におけるTips(小ネタ)をご紹介します。

Netskope は、柔軟性とアジリティを兼ね備えた DevOps型のセキュリティ製品です。使いながら必要な機能を追加していくことでどんどん良くしていくことができるところ、変化への対応を速やかに行えるところはとても優れている点ではないでしょうか。詳細はこちらをご覧ください。

本記事は以下のような背景として、DLPでの制御設定をNetskope で行っていないといった状況から、どのように機密情報を含んだファイルアップロード検知を行う設定を設置していくことになるか、また設置後どのように設定変更し対応を行っていくかを記載しました。

- Netskope のオンボーディングの際、他の機能確認を優先的に行い、DLPはあまり触ってこなかった

- 社内のセキュリティポリシーに規定されていないが、機密情報を含むファイルのアップロードは適宜制御していきたい

- 社内のセキュリティポリシーとして特定の機密情報を含むファイルのアップロードはブロックする必要があるが、検査対象のキーワードがたくさんあり、設定しようにもどう進めていくべきか導入をためらっている

今回はそのような場合に、一旦とにかくDLPでクラウドストレージへの機密情報を含んだファイルアップロードを検知するルール(ユーザーアラートで)をまずは小さく設置をするというところから始めるための流れ、設定後は運用を見据えて微調整・対応時の動作についてご紹介したいと思います。

対応後の動作イメージ

対応後

※ユーザーアラート設定に関する参考情報

【Netskope】【運用】User Notification Template 作成について:https://info.nextmode.co.jp/blog/netskope_operation_user-notification-template

対応の流れ

対応の流れとしては以下とします。

-

機密情報を含むファイルアップロード時にユーザーアラートを出力させるDLPルールをテナントに適用する

-

まずは特定のメンバーもしくは特定のグループのみに適用する

-

機密情報ワードは4-5個程度とし、設定後の検証で速やかにチェック可能な数を最初は設定する

-

-

設定後、動作確認実施

-

微調整① > 必要に応じてその他のCategory 追加検討・追加実施

-

微調整② > DLPとして制御するキーワードをどんどん追加(※追加後、適宜動作確認を行う)

-

対応① > ユーザーアラートを必要に応じてブロックに変更

-

対応② > 問題なさそうであれば、全社員向けに設定を変更

構成

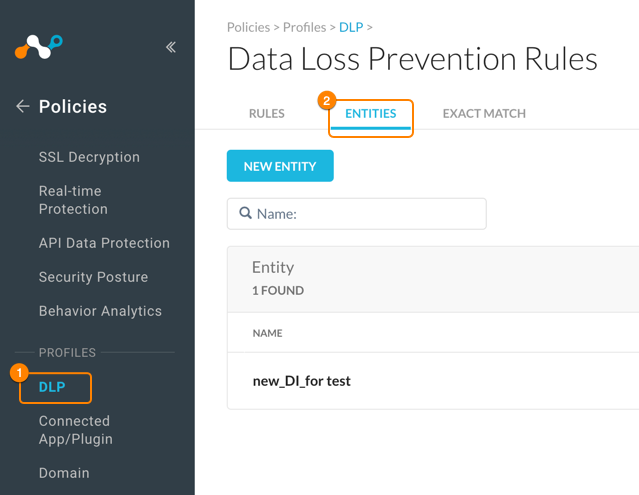

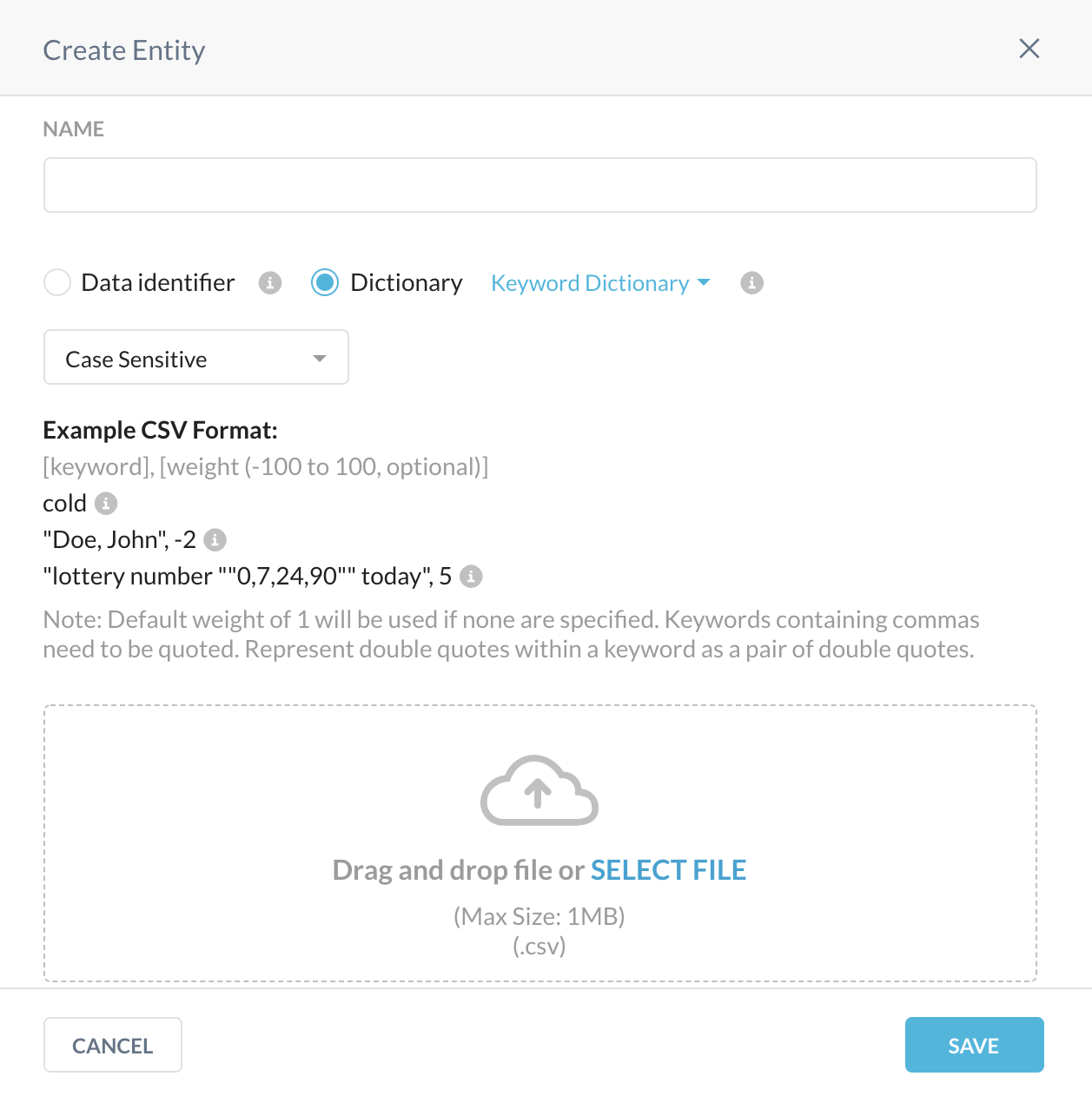

※DLP Entity Modifier 有効時と無効時とで画面・構成の紐づけが若干ことなりますが、できる機能自体に差異はございません。DLP Entity Modifierを有効化されている場合、Data Identifiers とDictionary が"Entity"として表示されるようになります。

設定順序

-

DLP Rules > NEW DICTIONARY(Confidential_Dictionary)or NEW ENTITY (Confidential_Dictionary)

-

DLP Rules > NEW RULES(Confidential_Rule)

-

DLP > New Profile(Confidential_Profile)

-

Real-time Protection > New Policy([CASB]Cloud_Storage_Upload_Notification)

設定

※以下主に、DLP Entity Modifier 無効化時の画面での設定内容を記載します。DLP Entity Modifierが有効化されている場合、Data Identifiers とDictionary が "Entity"として表示されますので、適宜設定箇所は読み替えていただけますと幸いです。

1.DLP Rules > NEW DICTIONARY(Confidential_Dictionary)or NEW ENTITY (Confidential_Dictionary)

(Policies > Profiles > DLP >)

以下のようにDLPルールを作成します。

※以下のようなCSVを事前に作成

※DLP Entity Modifierが有効化されている場合は ENTITIES > NEW ENTITY よりDictionary を選択し、Dictionary をENTITY として作成いただくかたちになります。画面はこちらのNetskope 公式ドキュメント内のものになります。

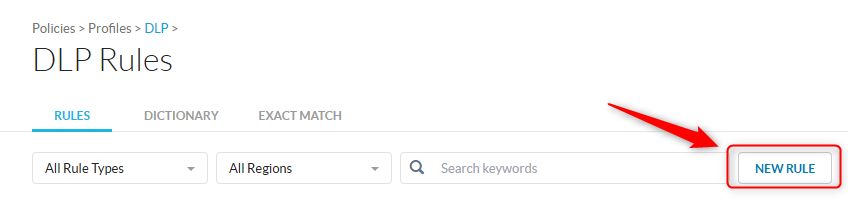

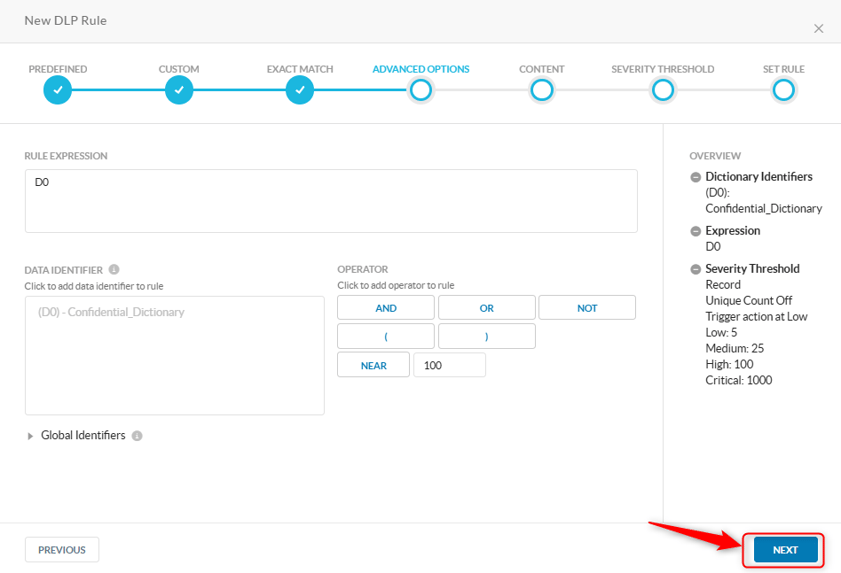

2.DLP Rules > NEW RULES(Confidential_Rule)& APPLY CHANGES

(Policies > Profiles > DLP )

以下のようにDLPルールを作成します。

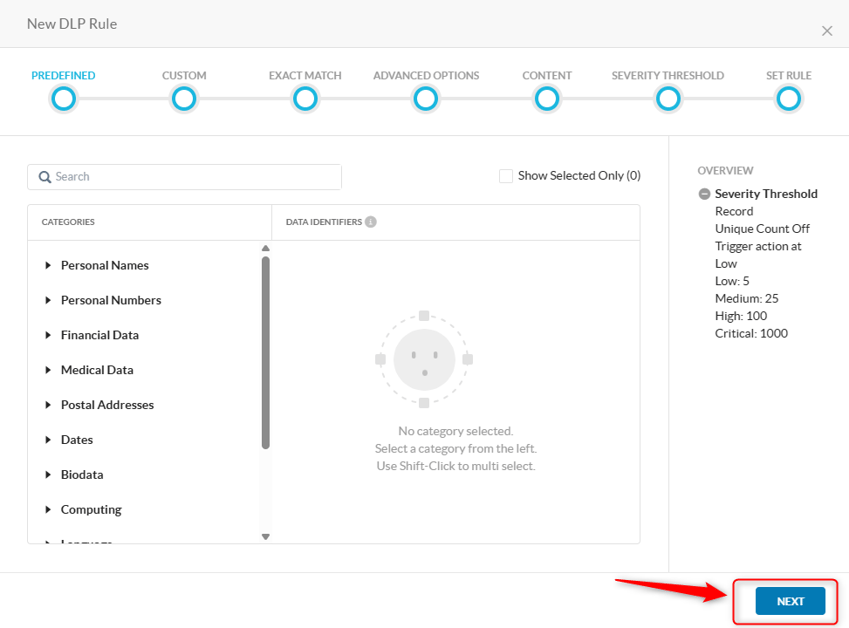

PREDEFINED > 事前定義設定を使用する場合はここで設定しますが、今回はそのままNEXT で。

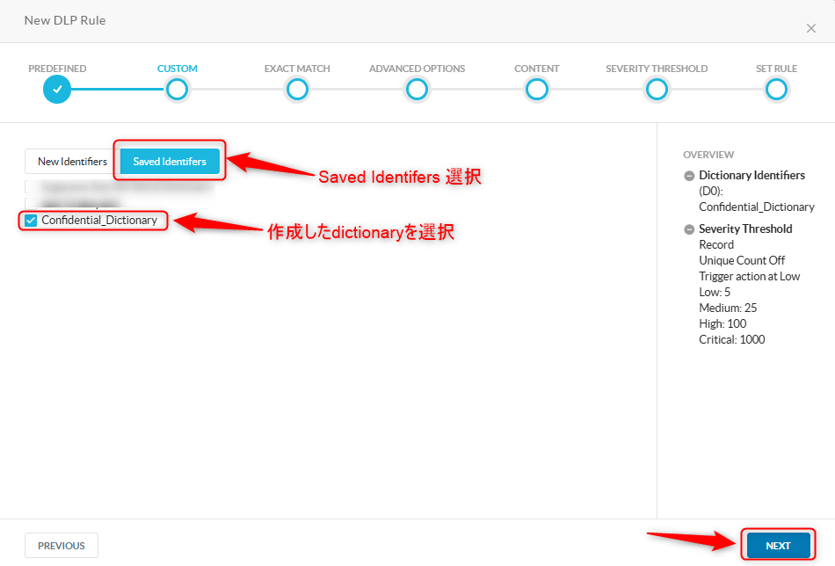

CUSTOM > 作成したdictionary を選択します。

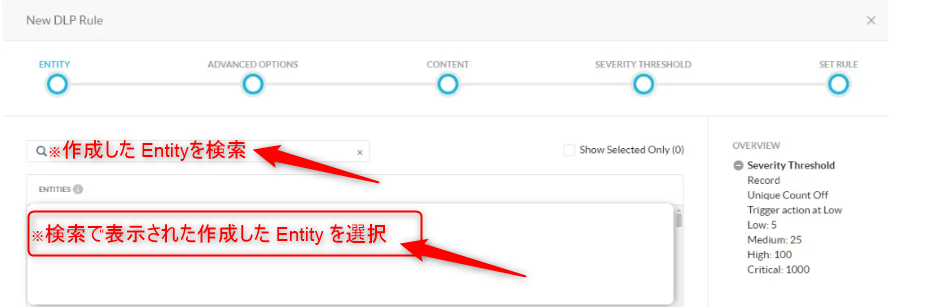

※DLP Entity Modifierが有効化されている場合は以下のように作成したEntity を検索・選択してください。

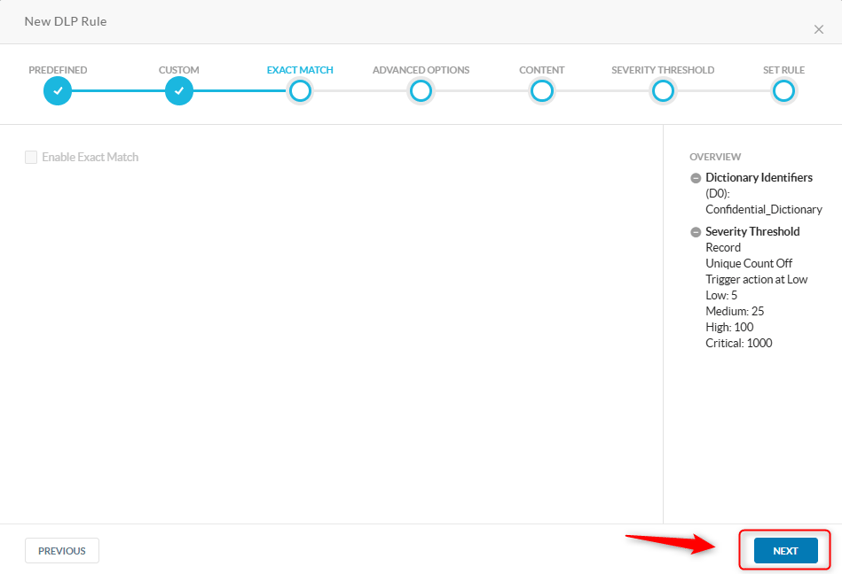

EXACTMATCH > 今回はそのままNEXT で。

ADVANCED OPTIONS > 今回はそのままNEXT で。

CONTENT > 今回はそのままNEXT で。

SEVERITY THRESHOLD > Low Severityを1以上、制御はLowからとしているため、1回検知した場合に制御されます。

SET RULE > ルール名を入力します。

※APPLY CHANGES (DLP)を忘れずに適用してください。

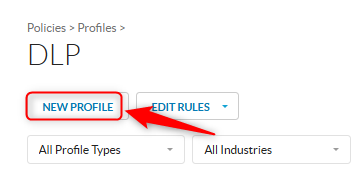

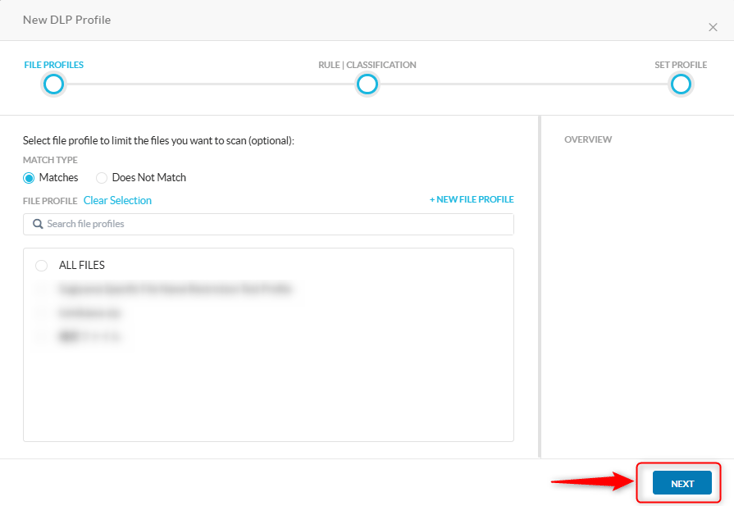

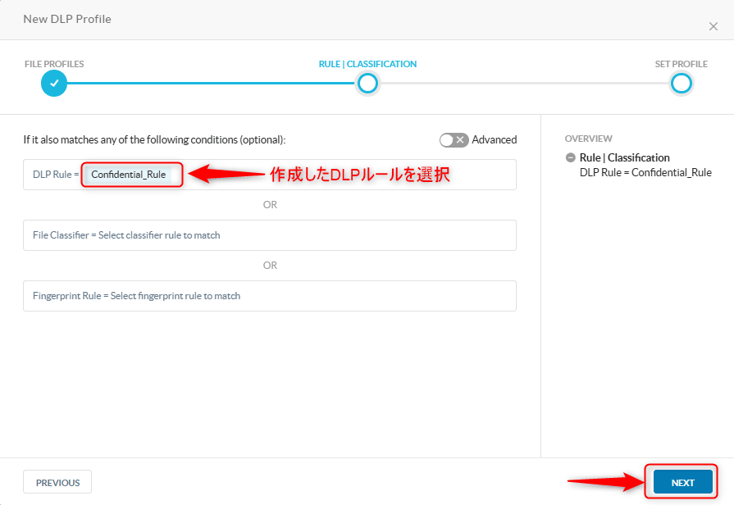

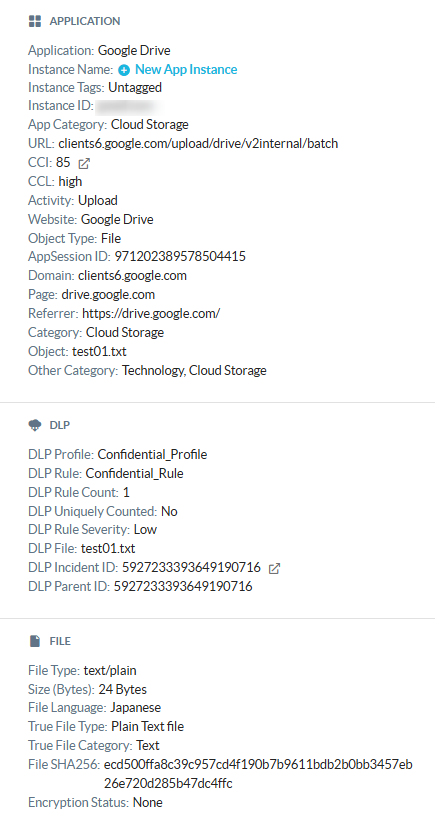

3.DLP > New Profile(Confidential_Profile)

(Policies > Profiles >)

以下のようにDLPプロファイルを作成します。

FILE PROFILES > ここでは、Fileの種類を特定のものに絞る場合や暗号化されたファイル検知の設定が行えます。今回はそのままNEXT で。

4.Real-time Protection > New Policy([CASB]Cloud_Storage_Upload_Notification) & APPLY CHANGES

(Policies > Real-time Protection)

以下のようにReal-time Protectionポリシーを作成します。

※APPLY CHANGES (Real-time Protection)を忘れずに適用してください。

設定は以上になります。

確認

※設定後は実際にクラウドストレージに機密情報のワードを含むファイルを作成、アップロード実施の検証を行い、正しく設定されているかをご確認ください。CSVファイルをアップロードしDLPルールを作成していますが、CSVファイルが正しく作成されていない場合にはDLPルールで正しく検知されません。

設置後の微調整&対応について

-

微調整① > 必要に応じてその他のCategory 追加検討・追加実施 > 例えば Category = Webmail のUpload Activity も追加する場合

-

Real-time Protection ポリシー([CASB]Cloud_Storage_Upload_Notification)の編集 > Category にWebmail も追加 & APPLY CHANGES(Real-time Protection) 実施後、Netskope Client側の設定にすぐに反映されます。

-

-

微調整② > DLPとして制御するキーワードをどんどん追加

-

DLP Rules > NEW RULES より新しい辞書(Confidential_Dictionary_r2)を作成する。機密情報ワードを追加したCSVを指定。

-

-

- 作成したDLP Rule(Confidential_Rule) > Edit > CUSTOM > Saved Identifers より、新たに作成した辞書(Confidential_Dictionary_r2)のみを選択しSAVE、APPLY CHANGES (DLP)実施後、Netskope Client側の設定にすぐに反映されます。

※設定後は動作確認を実施ください。

-

対応① > ユーザーアラートを必要に応じてブロックに変更

-

Real-time Protection ポリシー([CASB]Cloud_Storage_Upload_Notification)の編集 > Action: Block に変更 & APPLY CHANGES(Real-time Protection) 実施後、Netskope Client側の設定にすぐに反映されます。

-

-

対応② > 問題なさそうであれば、全社員向けに設定を変更

-

Real-time Protection ポリシー([CASB]Cloud_Storage_Upload_Notification)の編集 > Source > User = All Users に変更 & APPLY CHANGES(Real-time Protection) 実施後、Netskope Client側の設定にすぐに反映されます。

-

さいごに

DLPの設置イメージをつかんでいただくことに加え、運用で想定される設置後の微調整の対応・動作についてご紹介させていただきました。本記事では、まずDLP制御の導入を行い、設置後に迅速に修正できる点に焦点を当てたため、細かい設定パラメータのご説明は割愛しております。

Netskope を全社で運用中の状態において、今回とは別なポリシーの追加適用を行う必要が出てきた場合においても、まずは影響範囲を限定したポリシーで動作確認を行い、問題がなければ全社展開するという手順を取ることで、セキュリティ要件の変化にも柔軟に対応できる体制が構築できます。

この記事を通じて、Netskopeの運用におけるセキュリティ強化に少しでも貢献できれば幸いです。今後のポリシー変更にも柔軟に対応できる体制づくりの一助となればと思います。

Netskope についてのお問い合わせ

Netskope の導入や実践的な活用方法についてさらに詳しく知りたい方は、ぜひ弊社窓口までお気軽にお問い合わせください。