Oktaユーザーコミュニティ:JOUGに参加してみた

ワインをこよなく愛するネクストモードの里見です。

今回は、10月にオープンしたJamfのオフィスで実施された、OktaのユーザーグループのJOUGに参加してきました。参加者のSaaS製品への愛が深く、話していて楽しい会でした。次回も参加したいと思います。

今回は、「ベスト・オブ・ブリード忘年会」ということで、当日のプログラムは下記でした。

17:00 開場&0次会

18:00 諸所注意事項等々 JOUG運営事務局

18:05 - 18:25 TDB Netskope

18:25 - 18:45 TDB SentinelOne

18:45 - 18:55 休憩(予定)

18:55 - 19:15 TDB Jamf

19:15 - 19:35 TDB Okta

19:35 - 21:30 懇親会 参加者全員

21:30 クロージング JOUG運営事務局

ベストオブブリード(Best Of Breed)とは、システムを構築する際、様々なベンダーの製品の中で、各分野で最も良いハードウェアやソフトウェアを選んで、その組み合わせで最適なシステムの構築を行うことです。今回のイベントの趣旨に当てはめると、各分野で最も良いSaaSを選んで最適な社内システムを構築すること、になります。

Netskope社 白石さん

今回はこの会場に大きなモニターがあることを知らず、資料を用意してこなかったため、資料無しのスピーチとなります。Netskopeはユーザーグループがないが、Oktaは大きなユーザーグループを持っているのが素晴らしい。

マルウェア対策だけでは情報漏洩はなくなりません。

IPAの調査によると、営業秘密が漏洩するケースで最も多いのは、会社を退社する際で85%ぐらいになっている。内部不正による情報漏洩は、完全に黒になるまで従業員を罰することができないため、明るみになりにくい。人為的な情報漏洩である内部不正は止められないため、エンドポイントの端末とアプリケーションの間にプロキシを入れて防いでいくしかない。

ホワイトリストでWEBアクセスを制限するのは限界があります。クラウドの利用が当たり前になった現在、SASE(CASB等)によって防いでいく必要がある。オンプレミス時代のシステムを踏襲してクラウドを利用することでデータ流出のリスクが高まり、個人用のドライブにデータをアップロードする情報漏洩のケースが増えている。米国においては、辞める30日前の社員はファイルのダウンロードが3倍になるというデータもある。

ゼロトラストネットワークを考えるうえで重要なことは3つあります。①ID管理、②エンドポイントセキュリティ、③通信に対する制御(アプリケーションへのアクセスをどうするか)です。

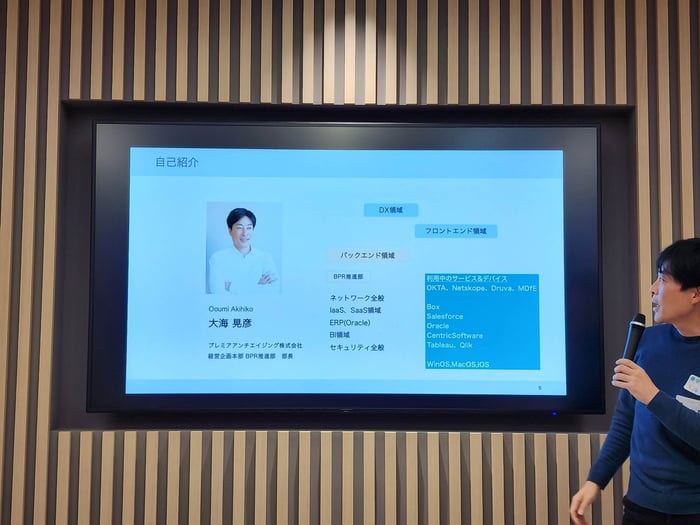

Netskopeユーザー 大海さん

プレミアアンチエイジング株式会社の大海さんによる「弊社のベスト・オブ・ブリードについて」の発表。

Okta、Netskope、Druva、MDfE、BOX、Tableau等を利用しているようです。

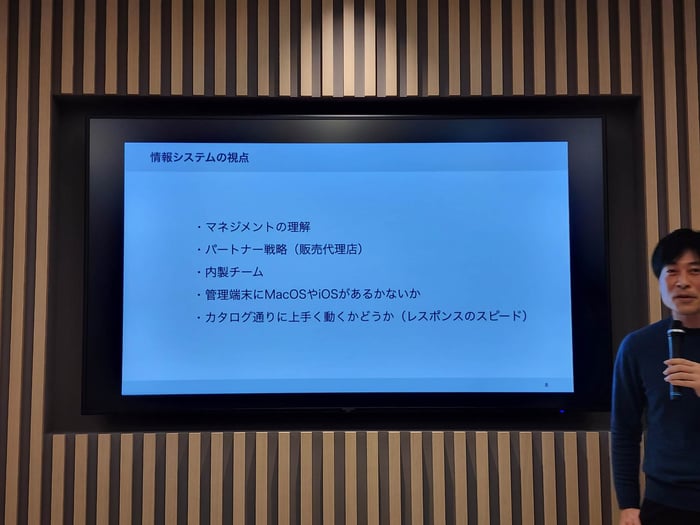

MS(マイクロソフト)で揃えない理由ってなに?

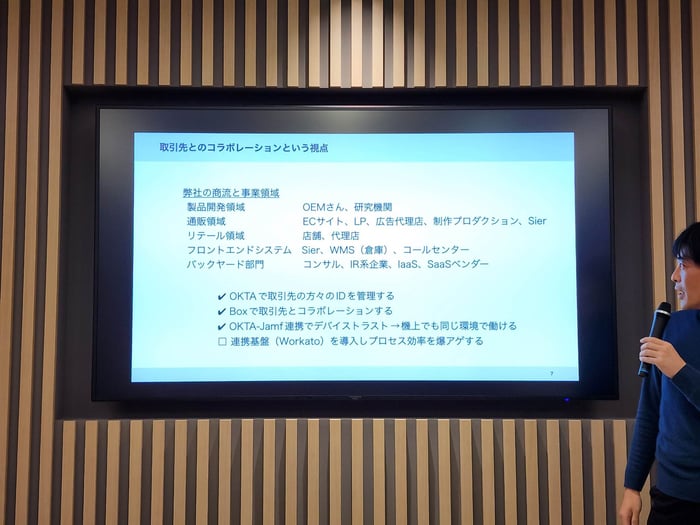

取引先とのコラボレーションを重視していて、MS(マイクロソフト)のソリューションで揃えると、シャドーITになりがちになってしまうため、ベストオブブリードで実施している。外部の取引先、コールセンターのメンバー、についてもOktaで管理している。Okta-Jamf連携でデバイストラストしているため、飛行機の中や海外でも同じ環境でも働けるのが便利。海外からVPNで仕事をするのはかなり辛いので、この構成で良かった。

現在導入しているSaaSは、4月に入社して半年ほどで導入が完了している(クラウドがない時代は10年かかった)。以前、Googleからパスワードは30桁以上入れれば安心と言われたが、安心なわけないと思った。

どの代理店からSaaSを入れるかが重要で、同じSaaSを社内で使っている代理店を選ぶのが重要だと考えている。

SaaSの導入で重要なのは、内製チームを持つこと。ノーコード、ローコードでAPI連携する仕組みは、エンジニアが居なくてもできる時代になった。

カタログ通りに上手く動くかどうかが重要であるが、MS(マイクロソフト)製品はレスポンスが悪いことがある。

2007年にあるパートナーさんに言われたのは、「MS(マイクロソフト)が立ち入っていい領域はActive Directoryのみ」という言葉を信じで、ずっとベストオブブリードでやってきた。

SentinelOne社 青山さん

SentinelOneの日本代表である青山さんによる登壇。

SentinelOneの概要説明。社員数は2000人+でまだ小さいが、9000社+のお客様がいる。顧客利用継続率も97%と高く、多くのお客様に継続利用いただいている。

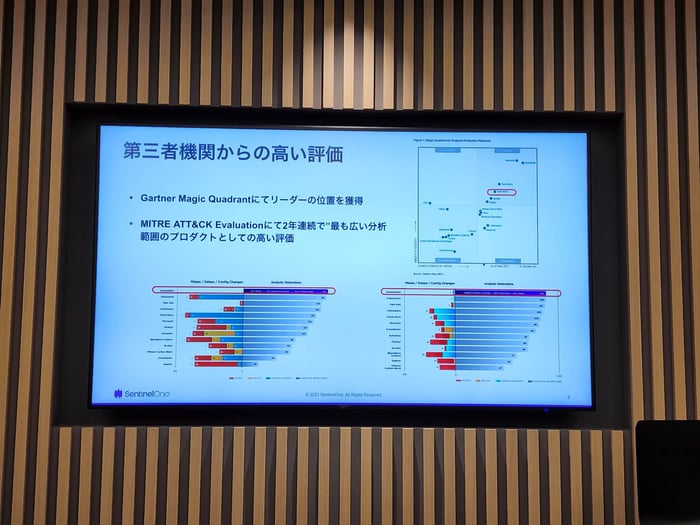

Gartner Magic Quadrantにてリーダーの位置を獲得している。第三者機関からの高い評価がされているだけでなく、検知が遅れたということもなかった。

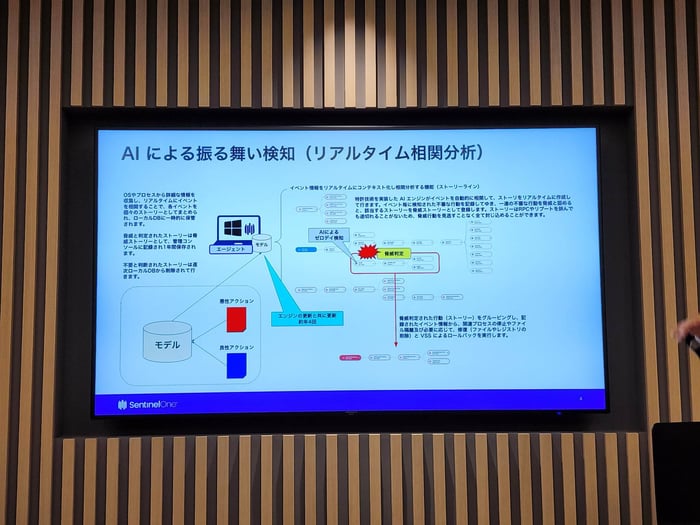

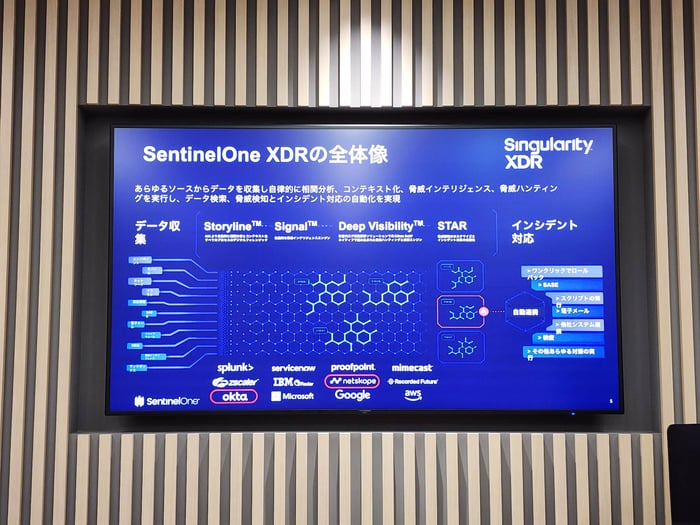

クラウド側で振る舞い検知をしているソリューションが多い中、端末側でAIによる振る舞い検知を実施している点が特徴。

SentinelOneは、OktaやNetskopeとの連携もスムーズにできる点が特徴。

SentinelOneユーザー 山崎さん

株式会社クララオンライン 山崎さんによる「見て!聴いて!知って!SentinelOne」の登壇。

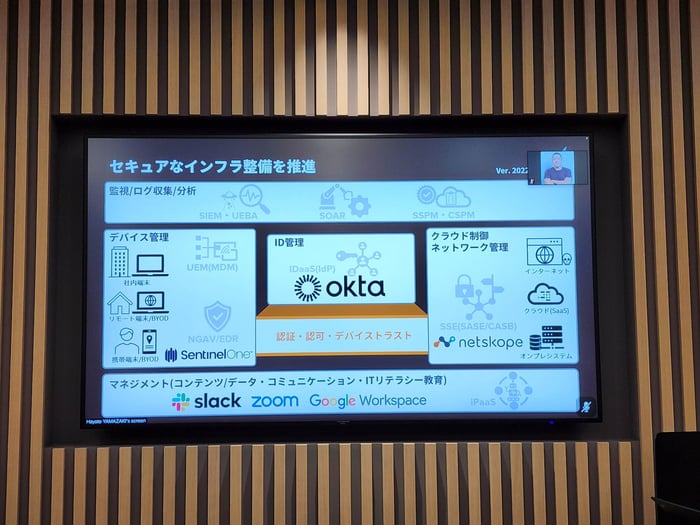

Okta、Netskope、SentinelOneを利用している。その他はSlack、Zoom、Google Workspaceを利用している。

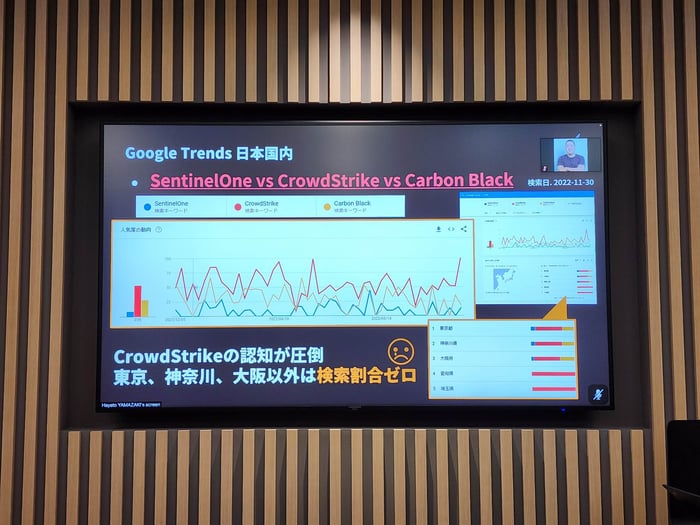

日本国内のGoogle Trendsで見ると、SentinelOne、CrowddStrike、Carbon Blackを比較すると、CrowddStrikeの認知が圧倒的に高い。東京、神奈川、大阪以外は、検索割合ゼロという結果に。

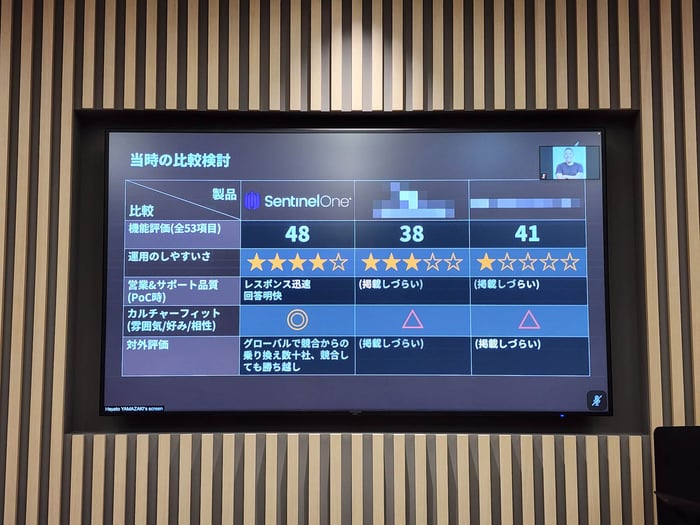

導入の際に比較検討した資料をみると、SentinelOneがもっとも高い点数となっている。特に、運用のしやすさが抜群にいい。

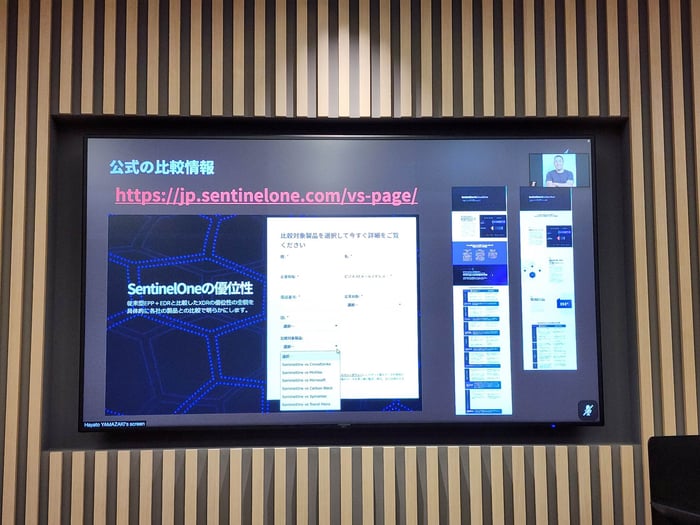

SentinelOneは公式の比較資料のボリュームも充実している。とにかく資料がすごく多い。

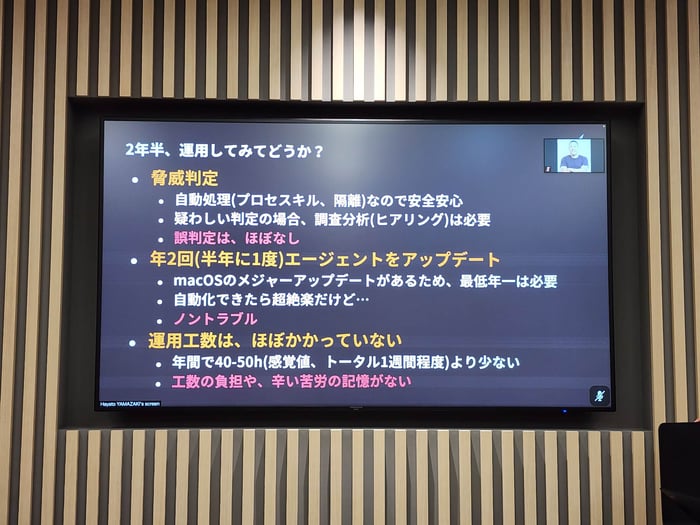

2年半運用をしてみて、脅威判定の誤判定は、ほぼなし。年2回(半年に1度)エージェントがアップデートされるが、ノントラブル。運用工数は、ほぼかかっていない状況で、辛い苦労の記憶がない。

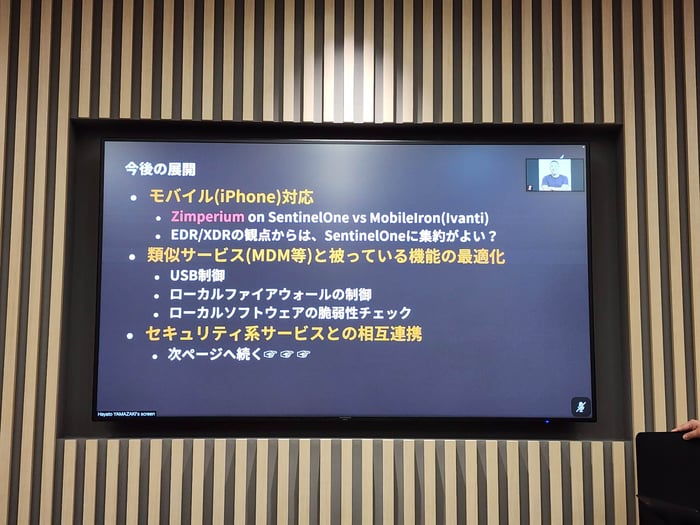

今後の展開としては、モバイル(iPhone)対応がある。類似サービス(MDM等)と被っている機能の最適化、セキュリティ系サービスとの相互連携がある。

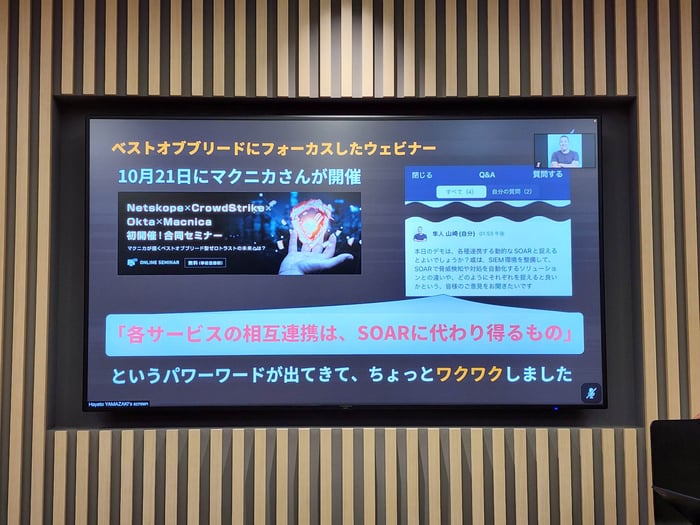

セキュリティ製品の連携がこれからは重要なのではないか。10月21日にマクニカさんが開催したセミナーでは、「各サービスの相互連携は、SOARに代わり得るもの」というパワーワードが出てきていて、ワクワクしました。ベストオブブリードな構成の弱点(課題)を相互連携で強みに変えていける未来に期待しています。

Jamf社 Hoshiyama Naoki(カントリーマネージャー)さん

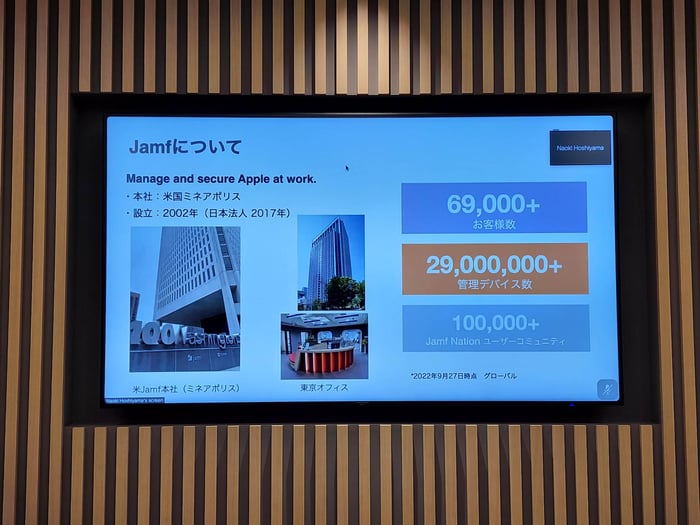

Jamfの高橋さんからJamfの紹介がありました。カリフォルニア州に本社を置くSaaSベンダーが多い中、Jamfはミネソタ州、ミネアポリスに本社があります。

2002年に設立され、お客様数は69,000、管理デバイス数は29,000,000となっています。

JamfはエンタープライズにおけるAppleのスタンダードとなっています。JamfにはJMUGというユーザーグループがあります。

Macのキッティングの課題として、カスタマイズ、工数がかかる、自動化、リモートワーク、ID・パスワード、Apple IDの設定、FileVault2、セキュリティ、等の課題をお持ちではないでしょうか?Jamf Proなら、①簡単に、②好みに合わせて、③セキュアに、キッティングすることができます。

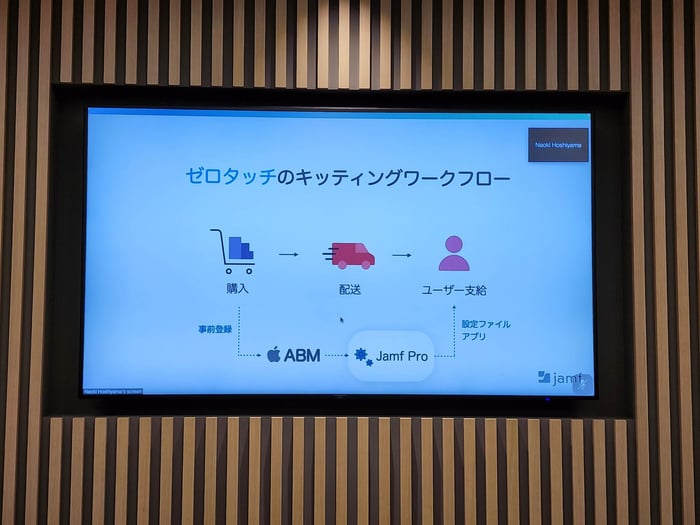

Jamf ProとApple Business Managerの組み合わせで、アプリの一括購入、デバイスの初期登録、企業固有のアプリ、管理対象Apple ID、をコントロールすることができます。

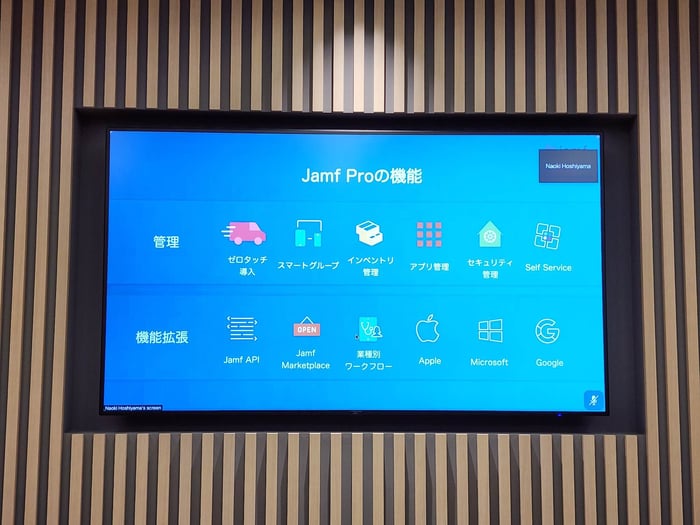

Jamf Proには①管理、②機能拡張、のそれぞれに多くの機能が用意されています。

ゼロタッチのキッティングワークフローを実現します。また、Jamf Proは、Macだけでなく、iPhoneやiPad、Apple TV等、全てのAppleデバイスを管理します。

Jamfの星山さんからサンデイエゴで開催されたJNUC2022の紹介と共に、ZTNAの紹介がありました。

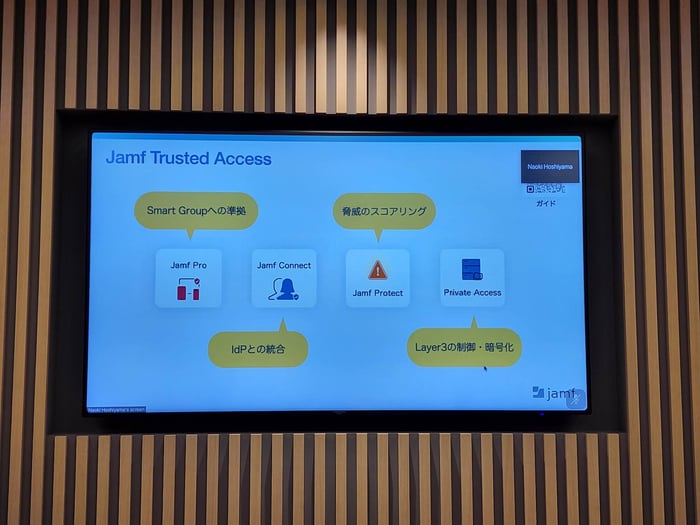

ゼロトラストネットワークにおいては、データへのアクセスは、1. 登録されているデバイスに制限、2. 認可されたユーザーに制限、3. 安全なデバイスに制限、という3点が重要になってくる。Jamf Trusted Accessは、これを実現します。

JamfによってAWS上のMACインスタンスの管理が可能となりました。

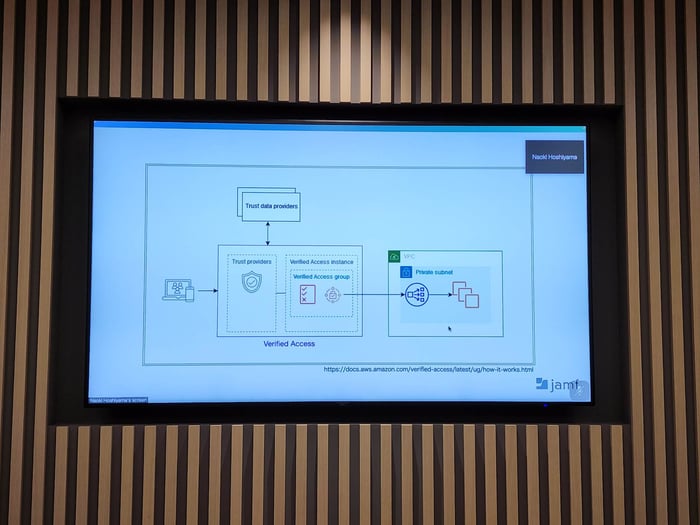

2022年11月のre:Inventで発表された、AWS Verified Accessの紹介。AWS Verified AccessにおいてJamfは以下の機能を提供します。

・組織によって管理されているデバイス

・特定のグループへの所属

・リスクレベル (高、 中、 低、 安全)

・OSバージョン

ご利用いただけるお客様は、Jamf PROもしくはJamf PROTECTをご契約いただいているお客様となります。

Okta社 三船さん

2022年10月30日に入社された三船さんからOktaの話。

今日はまず、入社してみて感じたOktaの3つの「すごい」について、お話をします。3つのすごいは、①初出社、②プラットフォームの信頼性とスケーラビリティ、③日本市場へのコミット、です。

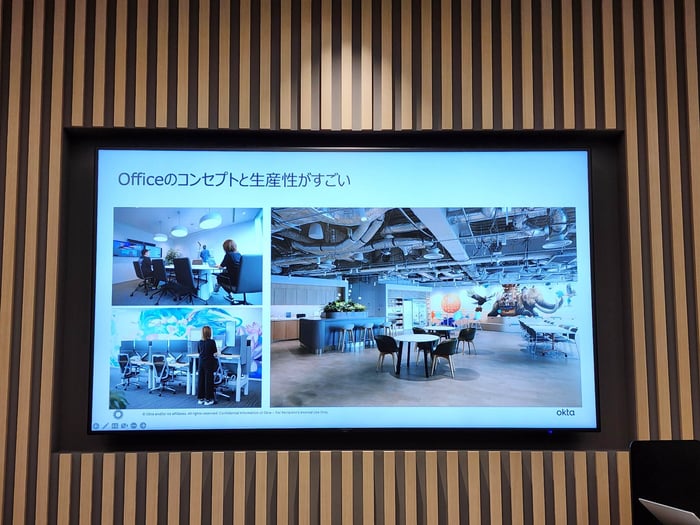

まず最初に、「ひとつめのすごい」である「初出社」について。Oktaでダイナミックワークと呼んでいる、働きやすい環境にこだわった新しい澁谷のオフィス。昇降デスクなどは、いまでは珍しくないかもしれませんが、その他にも手書きのメモをWEB会議のモニタに映し出す仕組みや、様々な工夫が凝らされています。見学を希望される方は、Okta社員までお声がけください。

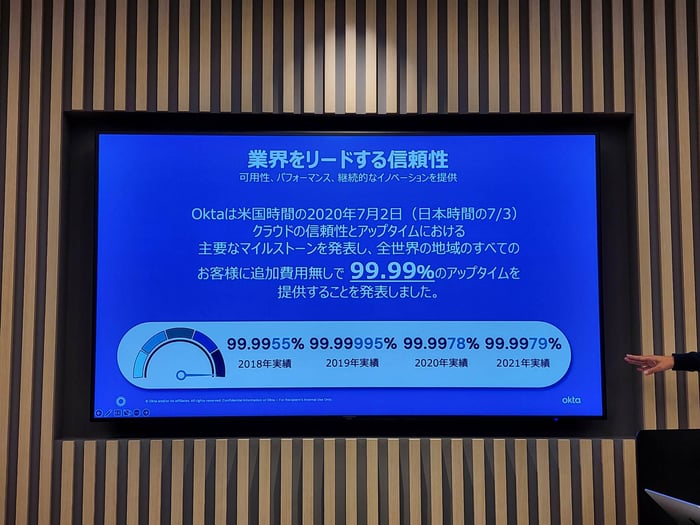

つぎに、「ふたつめのOktaのすごい」は「プラットフォームの信頼性とスケーラビリティ」です。業界をリードする信頼性を持っていて、99.99%以上のアップタイムを数年間続けています。メンテナンスタイムを覗いて99.99%というリリースが他社は多い中、Oktaの場合にはメンテナンスタイムも含めての数字となっていて、高い信頼性を持っています。

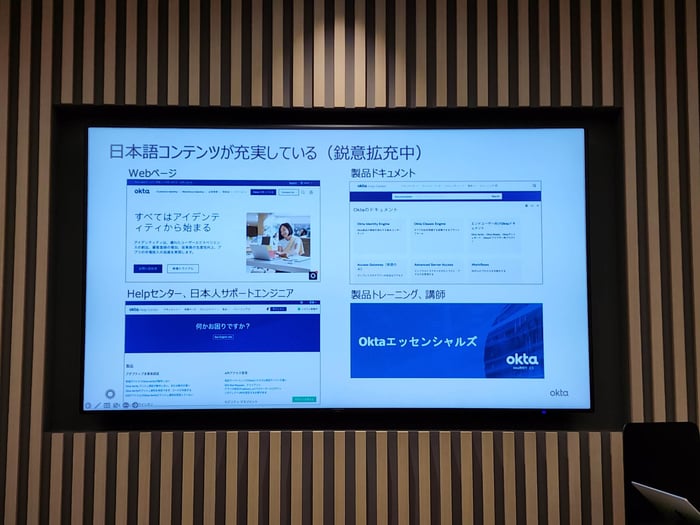

最後に、「みっつめのOktaのすごい」は「日本市場へのコミット」です。日本語のドキュメントが充実していて、日本人のサポートエンジニアがいます。製品トレーニングについても、Oktaエッセンシャルズという日本語のプログラムを用意しています。

あらかじめ接続されているSaaSの中には、日本のSaaSが多数あります。サイボウズ、カカオナビ、ジョブカン、等、7200以上のSaaSがOkta Integration Networkに繋がっています。

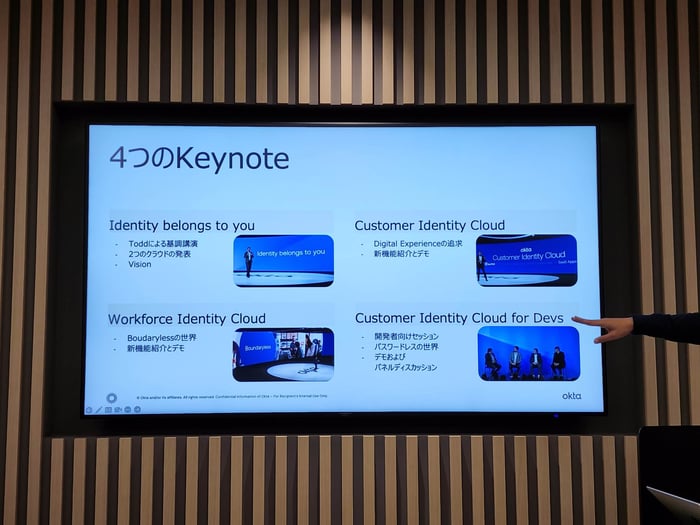

最後に、11月にサンフランシスコで行われたOktane22で発表されたトピックについてお伝えします。Oktane22では、4つのKeynoteが行われました。

Identity belongs to you

Toddによる基調講演

2つのクラウドの発表

Vision

Workforce Identity Cloud

Boudarylessの世界

新機能紹介とデモ

Customer Identity Cloud

Digital Experienceの追及

新機能紹介とデモ

Customer Identity Cloud for Devs

開発者向けセッション

パスワードレスの世界 デモおよび

パネルディスカッション

基調講演では、冒頭で楽天とNTTデータの事例が紹介されていました。外資系の企業の基調講演で、ふたつの日本の企業の事例が大きく取り上げられるのは異例で、Oktaが日本市場に期待していることの表れです。

Workforce Identity Cloud(旧Okta)とCustomer Identity Cloud(旧Auth0)の連携について、多くのセッションがありました。ふたつソリューションは、Okta Identity Platformの元に統合され、例えば、セキュリティに関する情報等が両方の認証基盤で共有されています。

その他、Oktaneの情報はオンラインでも配信されておりますので、是非、ご覧いただければと思います。

Oktaとしては、日本市場の拡大に大きな期待を寄せていることを、改めてお伝えして、このセッションは終わりにしたいと思います。

Oktaユーザー 里見

里見の登壇資料は下記です。Oktane22については、ネクストモードのブログでも詳しくお伝えしてますので、ご覧ください。