【Okta×Netskope】NetskopeとOktaのMFA-Integrationをやってみた

はじめに

こんにちは、セキュリティを気にする年頃の ネクストモード株式会社 のtommyです

ネクストモードではSaaSやWebへのアクセスの際にNetskopeを経由する構成を取り、通信の可視化や制御を行っています

今回はNetskope側の設定でSaaSへのアクセスにOktaのMFAを要求する設定を試してみました

Netskopeとは

Netskopeとは、クラウドサービスの使用時に生じる情報漏洩のリスクや、外部の第三者による不正アクセス、マルウェアの感染といった脅威から機密情報を守り、SaaS環境のセキュリティを強化することができるSASEソリューションです

イメージ

Netskope社のデモ動画がありますのでこちらがとてもわかり易いので参考に御覧ください

このデモではファイル削除時(0:40-)/アップロード時(1:27-)のMFA要求となっています

Demo: Using Netskope policies to deliver Okta authentication challenges based on risky user behavior

何が嬉しいのか

Netskopeを経由する通信において、例えば接続先のSaaSがMFAに対応していない場合、NetskopeでOktaのMFAを要求することで認証・認可をより厳密に実施することができるようになります

また、MFAに対応しているSaaSでも機密情報をアップロードする際に追加でMFAを要求する設定をするなど、細かい制御も可能です

手順

NetskopeにOktaとのインテグレーションがあるのでこちらを利用して設定していきます

設定手順は下記の通りです

- OktaでAPI Tokenを取得

- NetskopeでOktaのMFA設定

- NetskopeでMFA要求ポリシー設定

やってみた

Okta:API Token取得

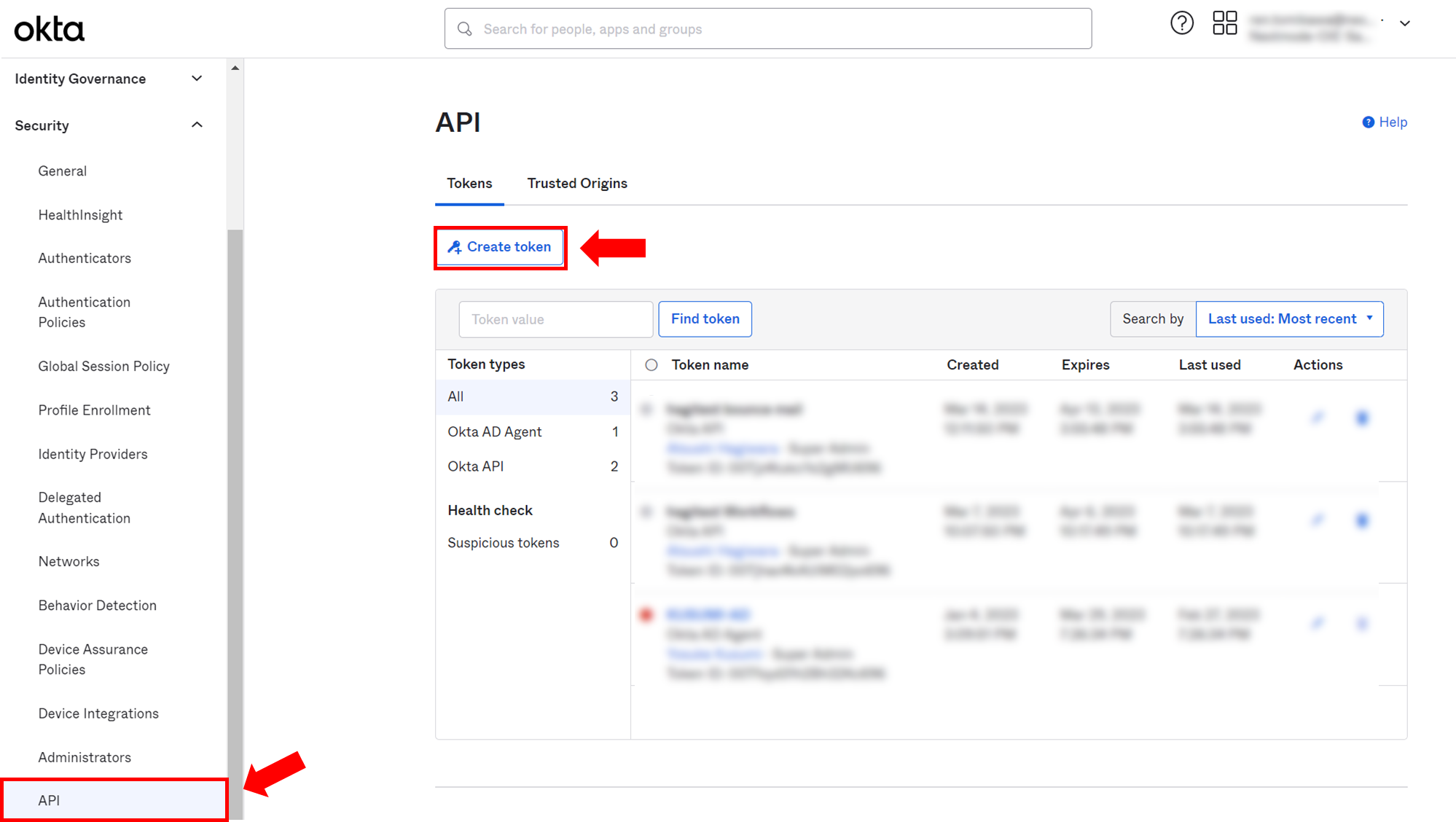

Okta管理画面の Security → API から Create Token をクリックします

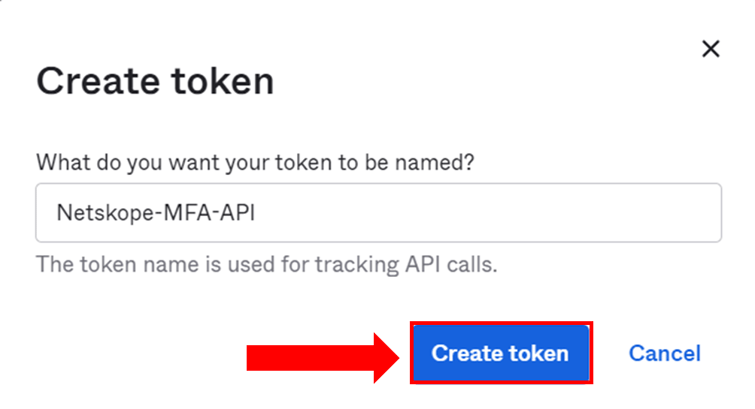

Tokenに任意の名前をつけ、Create Token をクリックします

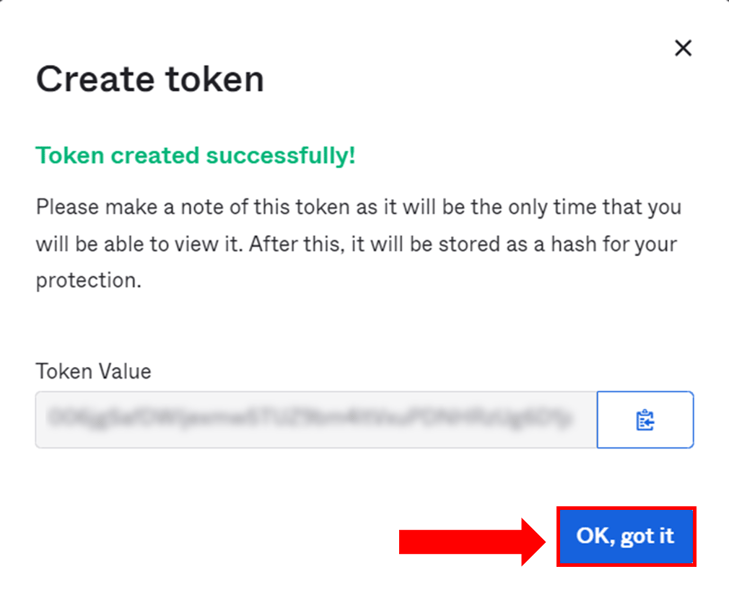

Tokenが発行されますので、必ず控えてからOK, got it を押しましょう

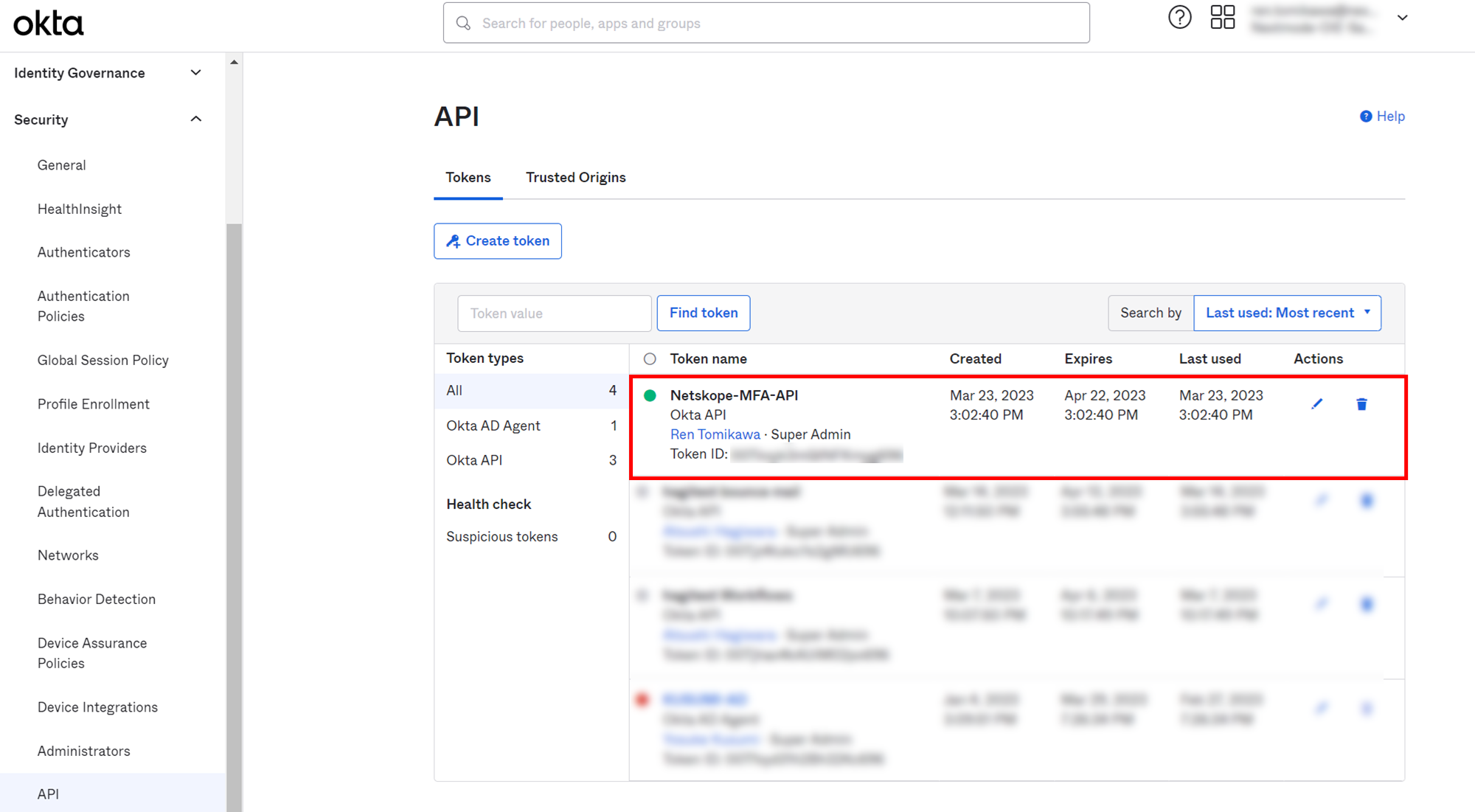

以上でOkta側の作業は完了です

Netskope:OktaのMFA設定

次にNetskopeでOktaのMFAと連携する設定を進めていきます

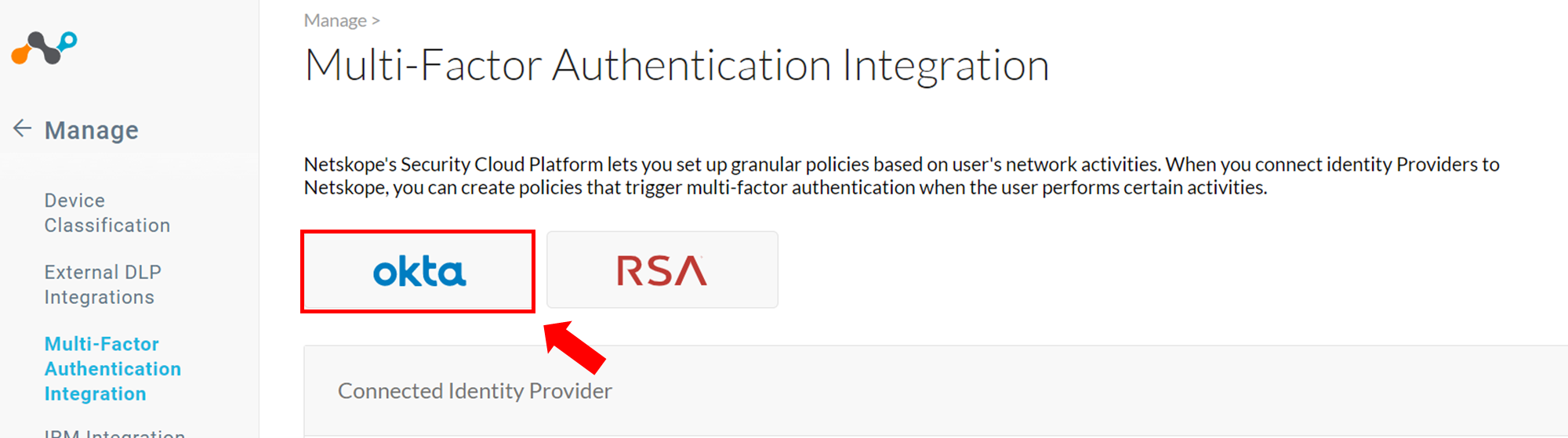

Netskope管理画面の Settings → Manage → Multi-Factor Authentication IntegrationからOktaを選択します

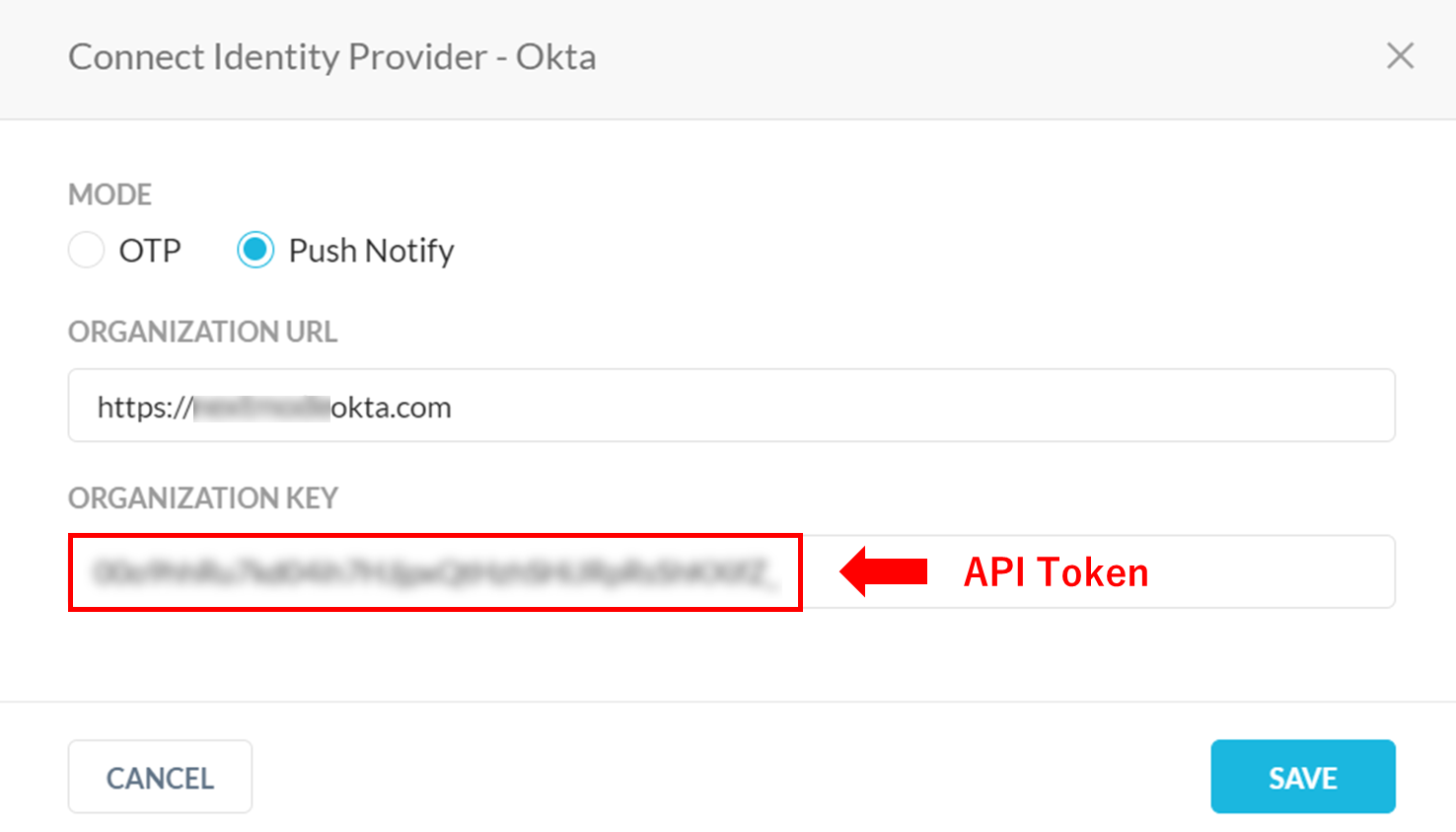

次に先程取得したAPI Token等入力していきます

- MODE: OTPかPush Notify

- ORGANIZATION URL:OktaのテナントURL

- ORGANIZATION KEY:Okta API Token

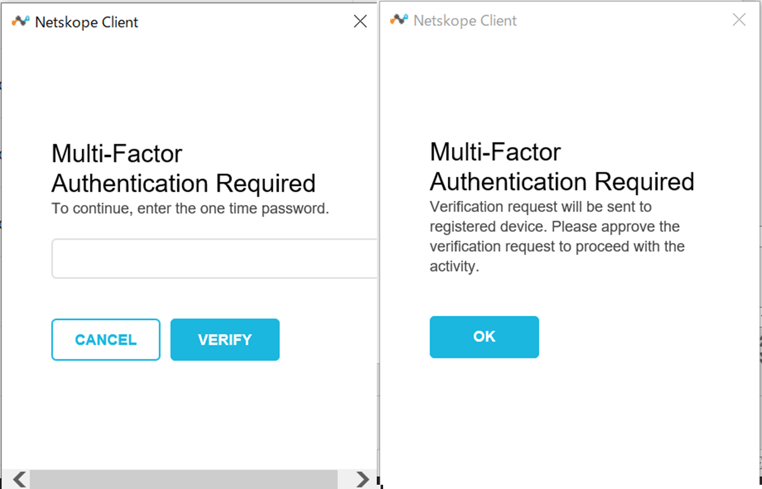

OTPかPush Notifyかによって、MFA要求の際に下記のように違います

今回はPush Notifyを選択しました

Netskope:MFA要求ポリシー設定

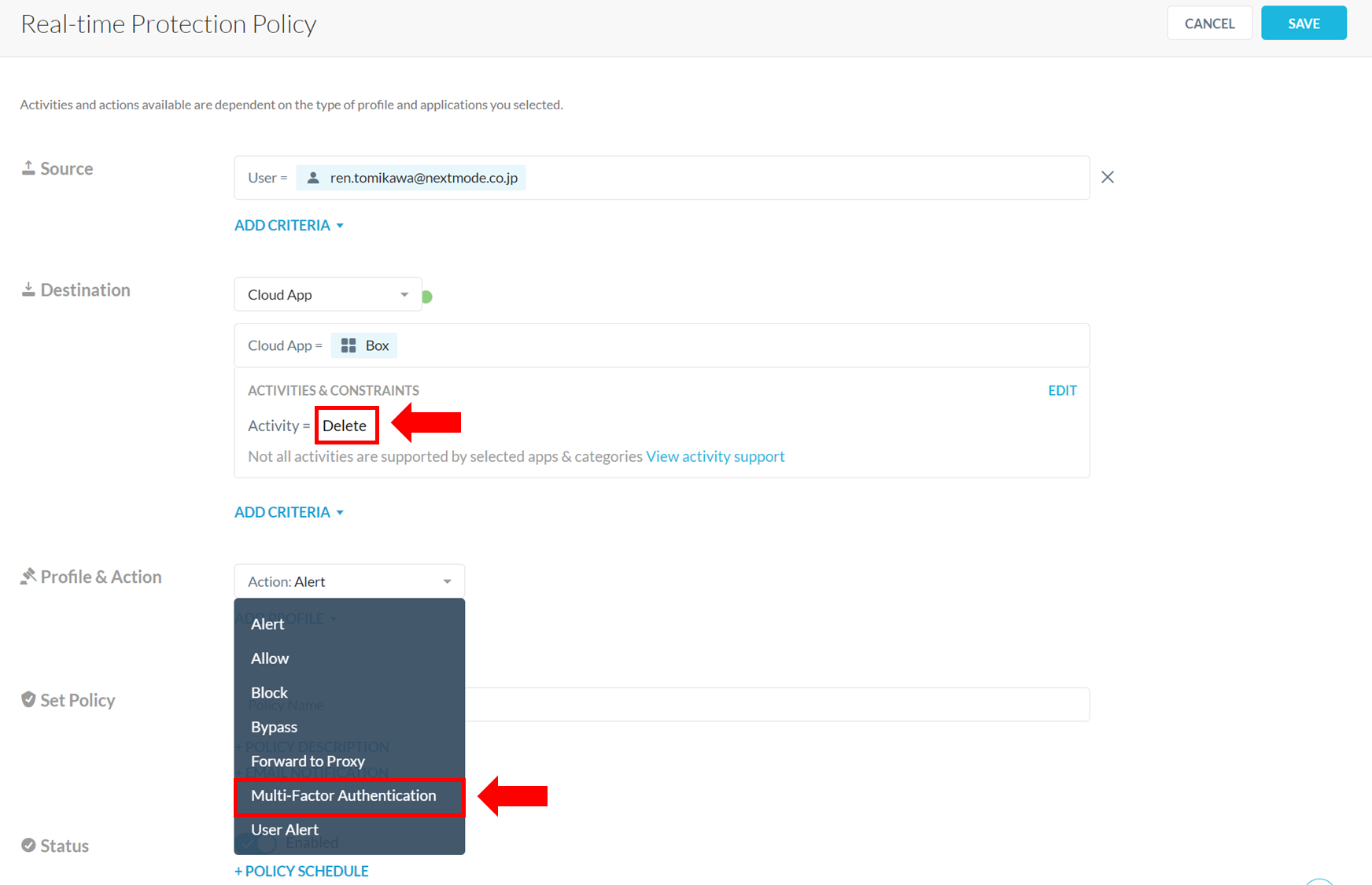

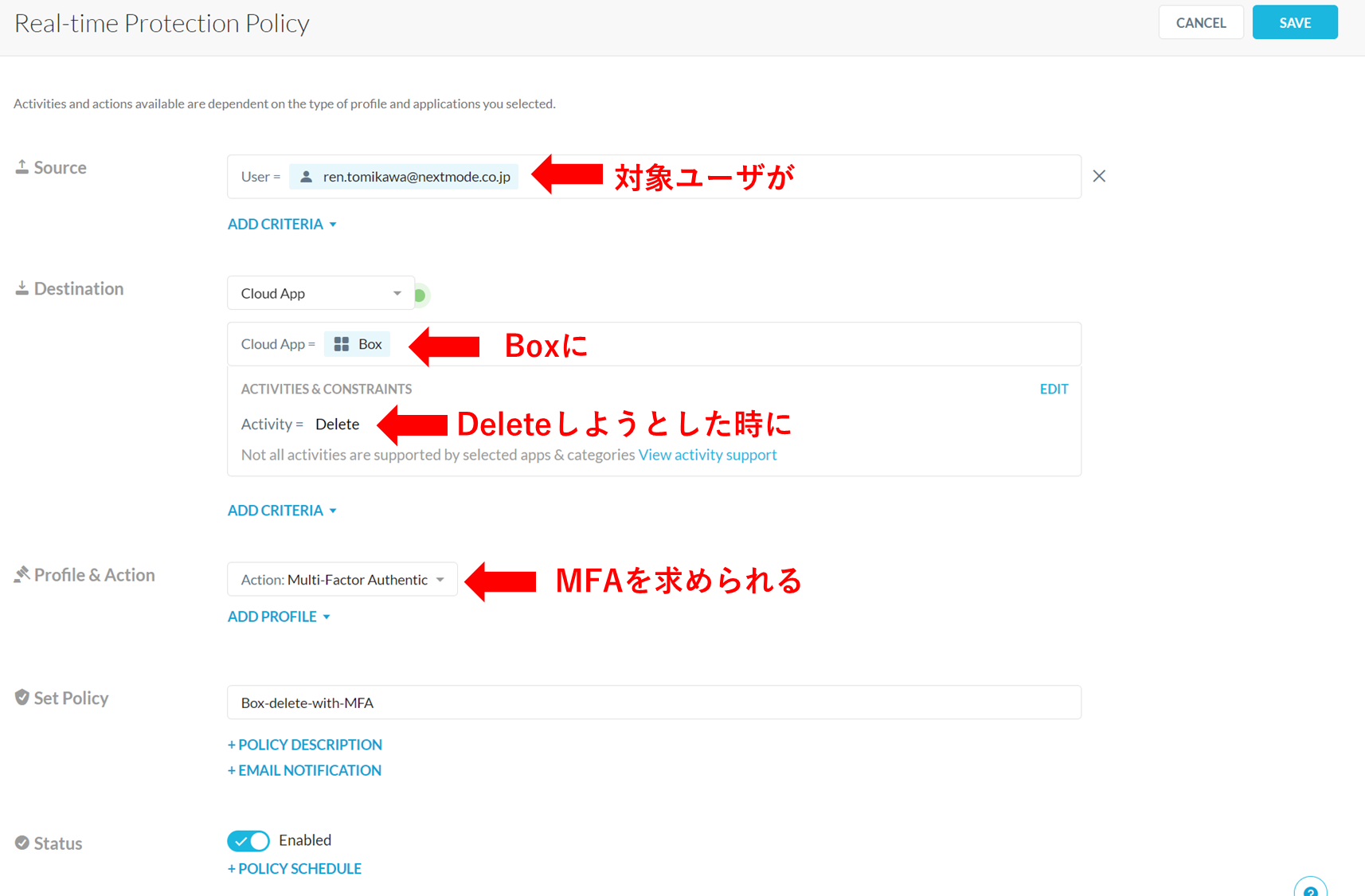

試しにBoxからコンテンツ削除の際にMFAを要求するポリシーを設定していきます

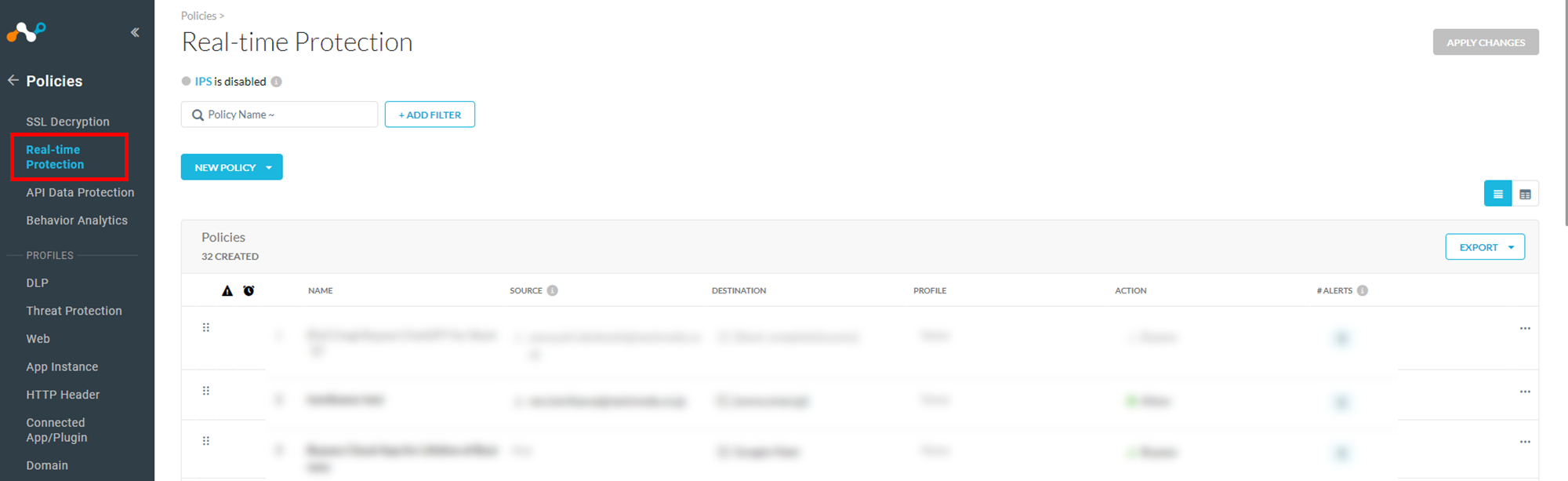

ポリシーの設定は Policies → Real-time ProtectionでNEW POLICYを作成します

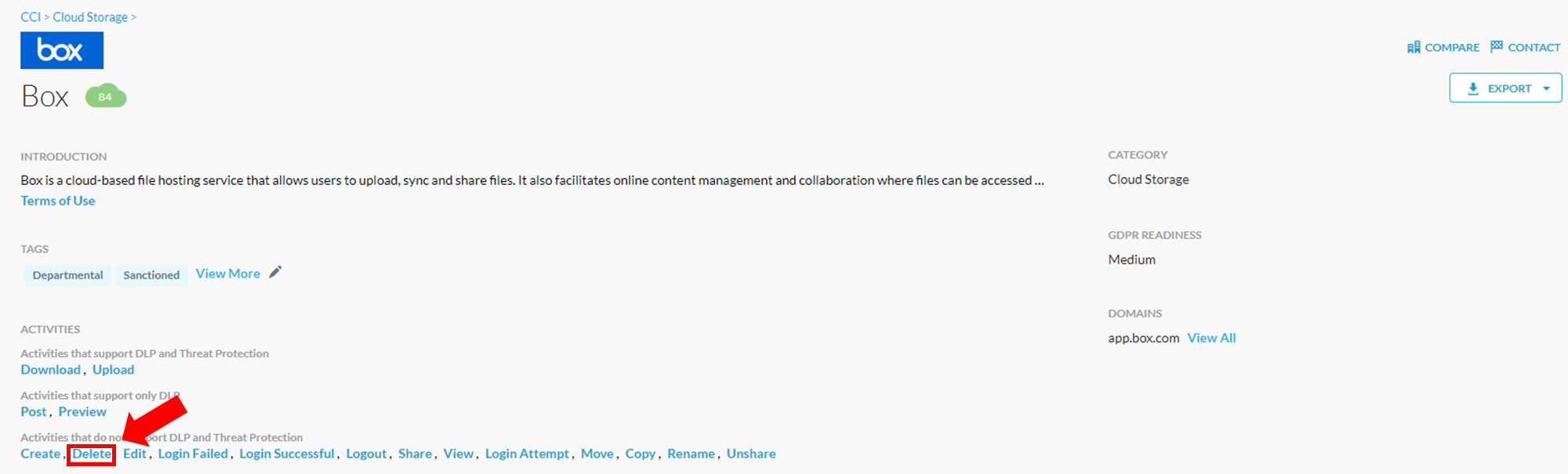

実現したいSaaSの動作での制御がNetskopeでActivityとして登録されているどうかはCCIでアプリのACTIVITIESに Delete があるかどうかで確認できます

CCIについてはkusuminのブログがあるのでご覧ください

Activityで Deleteを選択するとActionで Multi-Factor Authenticationが選択できるようになるのでこちらを選択します

最終的にポリシーは下記のように設定しました

実際の挙動

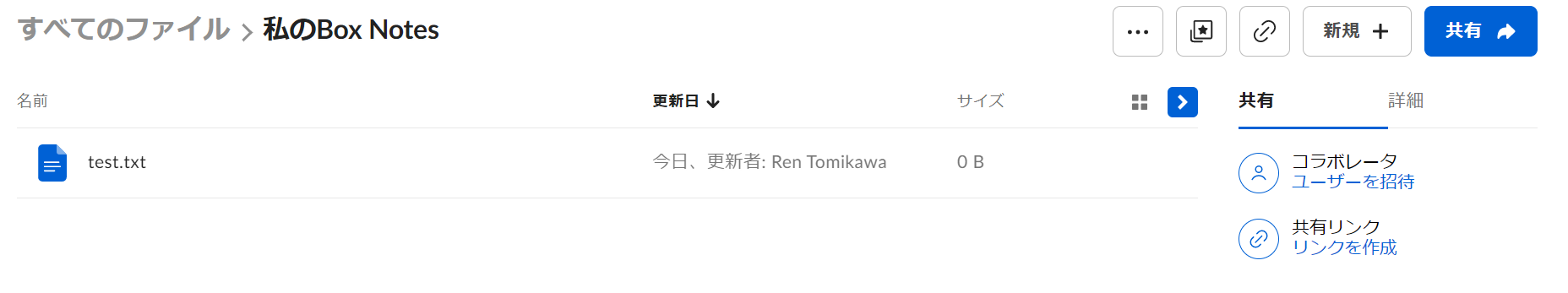

それでは実際に Box での挙動を見てみます

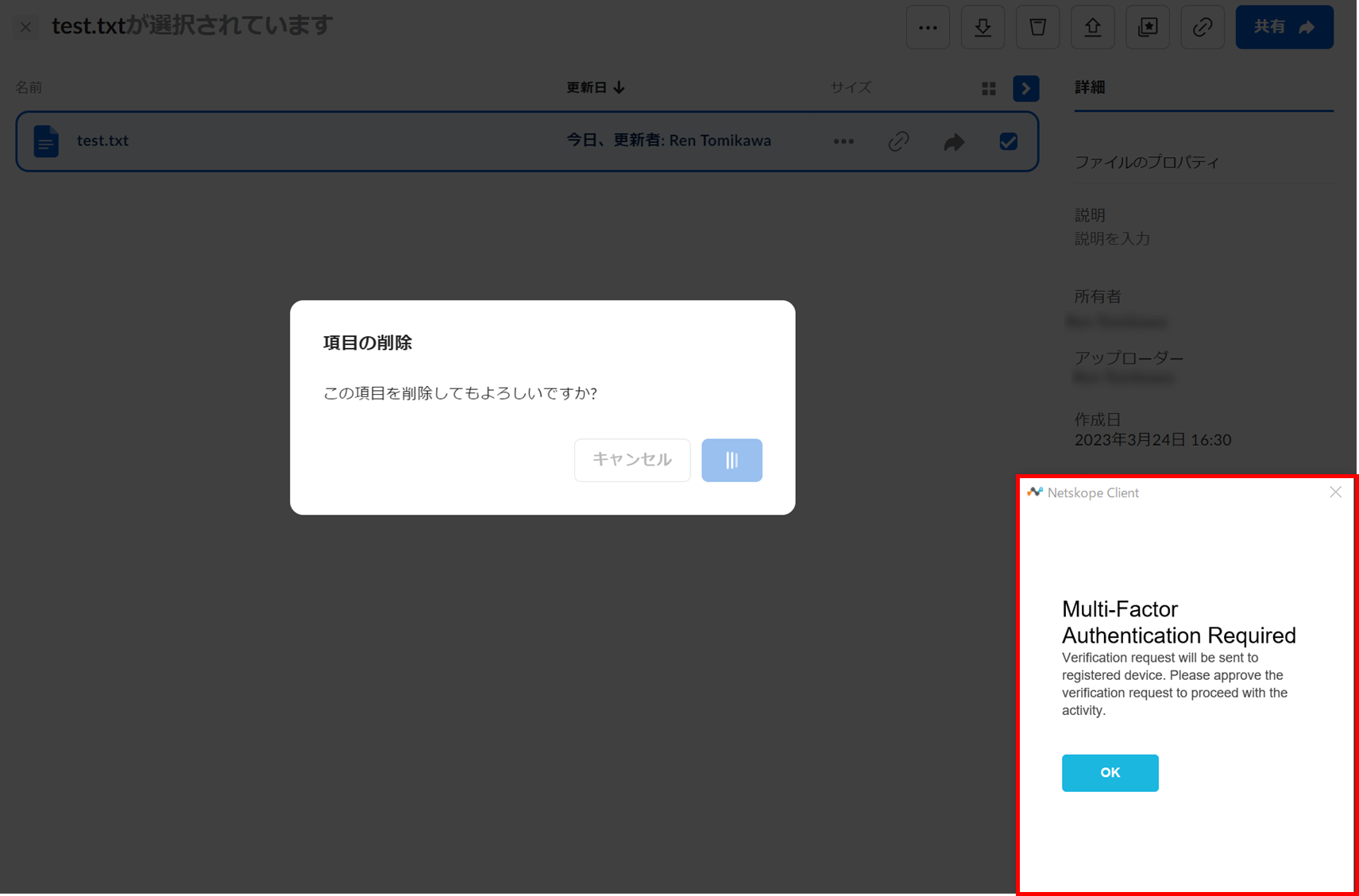

この test.txt をDeleteしてみます

削除をすると、下記のポップアップが表示されMFAが要求されますので OK をクリックします

スマホのOktaアプリにPush通知が来るので承諾すると削除が完了です

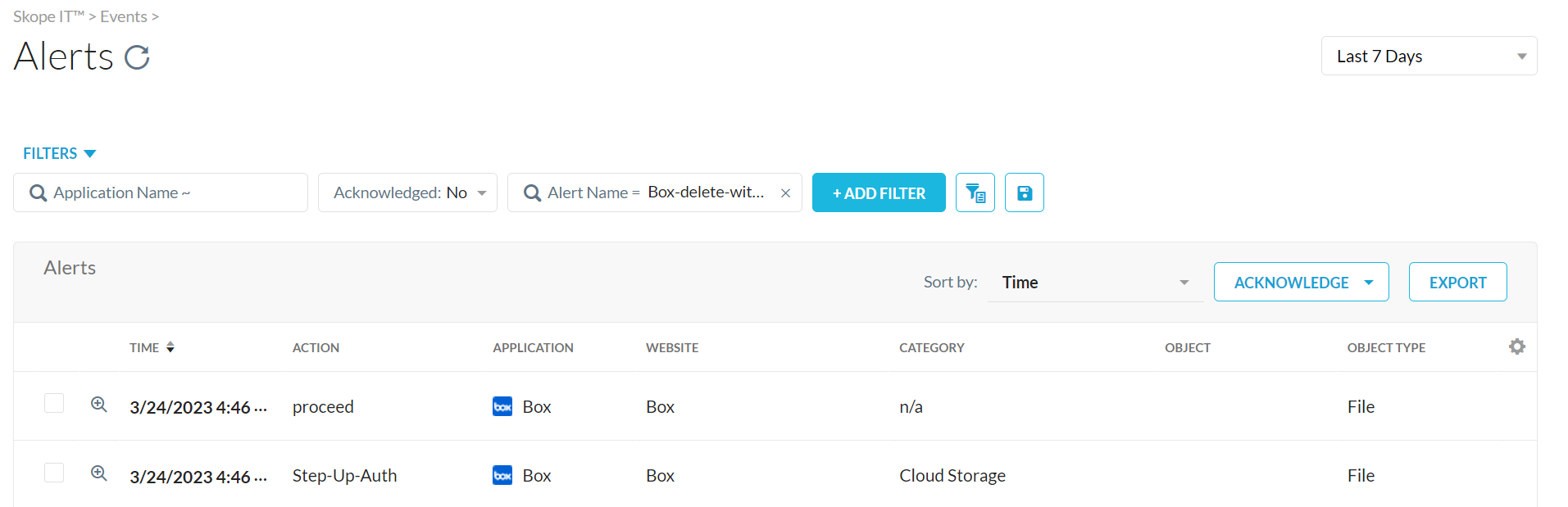

アラートの見え方

Skope IT → Events → Alertsで確認できます

注意事項

先に記載したとおりCCIのActivityで Delete 等特定のActivityに対応している必要があります

確認した限り、下記のAcitivityでMFA認証ポリシーが設定できました

Download, Login Attempt, Upload, Delete, Create, Edit, Post, Share, Join

また、OktaではOTPとPush Notifyの2つに対応していますが、それ以外のFactorには対応していません

さいごに

NetskopeとOktaを組み合わせたMFA要求の設定についてご紹介しました

ゼロトラストアーキテクチャの整理(SP 800-207)の中でも、基本的な考え方の一つとして「全てのリソースの認証・認可は動的かつ厳密に実施すること」があり、一部または全てのリソースへのMFAの導入を推奨しています

Netskopeではユーザの信頼スコアを測ることができ、信頼スコアに応じてMFAを要求するような動的ポリシーを設定することも可能です