【Netskope】【運用】Skope IT のEvents & Alertsログについて仕様から読み解き方まで整理してみた件

はじめに

こんにちは、 ネクストモード株式会社 の sobar です。Netskope運用におけるTips(小ネタ)をご紹介します。

Netskope は、柔軟性とアジリティを兼ね備えた DevOps型のセキュリティ製品です。使いながら必要な機能を追加していくことで継続的に改善し、変化に迅速に対応できる点が非常に優れています。詳細はこちらをご覧ください。

Netskopeのログを確認することでセキュリティインシデントの特定、ポリシー違反の監視、不正行為の特定、そして法律、規則、規制へのコンプライアンス確保を実現できます。業界やセキュリティコンプライアンスの要件によって、ログの保持期間も異なりますので保持期間も重要なパラメータとなってきます。

今回はNetskopeの主要なログ確認機能である Skope IT のEventsログ(Application Events、Page Events、Network Events)と、Alerts ログについてそれぞれの通信内容と確認方法、データ保持期間、出力条件などを整理しましたのでご紹介いたします。

Skope IT のEventsログとAlertsログ について

管理者がNetskope テナントにログインし確認が可能なSkope IT のユーザー通信ログは以下のようなものがあります。いずれも直感的に確認が可能なものとなっています。

※Network Eventsのユーザー通信 NPA(Netskope Private Access)、CFW(Cloud Firewall)はそれぞれライセンス契約が必要となります。

※保持期間に関しては標準がデフォルトでの期間となりますが、拡張の期間まで延長をご希望の場合はオプションライセンスで延長が可能となります。

※上記のログ(Application Events、Page Events、Network Events、Alerts)を統計として確認する場合、Advanced Analytics(ライセンス契約が必要)で確認が可能です。Advanced Analytics のログはデフォルトは7日のデータ保持となりますが、こちらも追加オプションによりそれぞれ最大で13カ月まで延長が可能となります。Advanced Analytics に関しましては必要に応じて以下のブログもご参照ください。

上記いずれにつきましてもご不明点やご興味がある場合は弊社までお気軽にお問合せください。

以下、それぞれのログについて簡単にご紹介いたします。

Application Events

(Skope IT > Application Events)

Application Events では SaaS向けのユーザー通信(CASB)ログが確認できます。Netskopeで記録した内部HTTPログを解析し出力します。

Login、Logout、View、Upload、Download、Post等、ユーザのSaaS操作(アクティビティ)単位のログを出力します。識別できる操作はアプリ(Application Connector)に依存します。

各行の左端の虫眼鏡マーククリックし詳細の確認が可能です。

以下はGemini にてファイル投稿時のログとなります。イベント発生日時、ユーザー情報、アプリケーション情報、アクション、ヒットポリシー等の通信内容の詳細が確認できます。

Page Events

(Skope IT > Page Events)

Page Events ではユーザが見ているブラウザページ毎のアクセスログ(SWG)を出力します。数百のログを解析することなく、特定サイトやページへのアクセスを容易に把握することが可能です。

Page Eventsの出力条件は以下となります。

-

- 1ページに対し、HTTPトランザクションが10回以上発生

- HTTP Responseが以下を満たす

- Content-Type: text/html

- Content-Length: が 3KB 以上

- 1ページに対し、HTTPトランザクションが10回以上発生

各行の左端の虫眼鏡マーククリックし詳細の確認が可能です。

以下はAntropic Claude のサイトアクセス時のログとなります。イベント発生日時、ユーザー情報、アプリケーション情報、通信内容の詳細等が確認できます。

Network Events

(Skope IT > Network Events)

Network Events ではNPA(Netskope Private Access)やCFW(Cloud Firewall)通信のログが表示されます。

Network Events の出力条件は以下となります。

- NPA

- NPAのユーザ通信フローの終了時にログが生成される

- 数秒間(約5秒)中に同様の通信があった場合は、1つのNetwork Events Logに集約される。例えば数秒内にTCP通信が10個あった場合に10つのNetwork Events Logが出るわけでなく、1つのみのログが生成される

- CFW

- Session確立時にAllow/Block出力

- Session timeout時にClosedイベント出力、Idle-timeout: TCP=300秒、UDP=30秒、ICMP=2秒

- 最後尾のDefault/Implicit Block

- フローのアプリケーションが Closeされる前に不明な場合、appnameは “unknown”としてログに出力される

各行の左端の虫眼鏡マーククリックし詳細の確認が可能です。

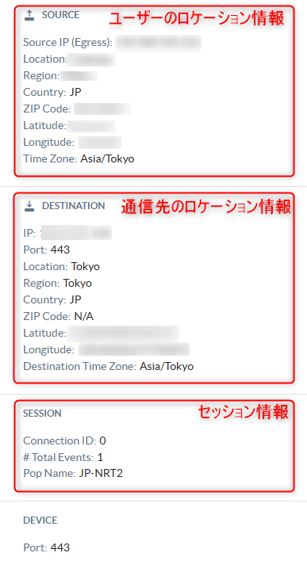

以下はNPA通信時の参考ログとなります。イベント発生日時、合致する作成ポリシー、ユーザーの情報、宛先との利用通信情報、セッション情報等が確認できます。宛先との利用通信情報では合致するPrivate Apps、宛先ホスト名、ポート、プロトコル情報、使用Publisherの情報が確認できます。

セッション情報ではユーザー使用ポップに加えて、Publisher の使用ポップも確認ができます。

Alerts

(Skope IT > Alerts)

通信がブロックされた際のログや、ユーザーアラート (User Alert) として検知されたログが出力されます。

※ACTION = Proceed のログはユーザーアラートとして検知後、続行をユーザが選択し次項の処理を継続したことを表すものとしてこちらも Alerts にログが出力されてきます。ユーザーアラートがどういったものか確認が必要な場合は以下もご参照ください

- 【Netskope】【運用】User Notification Template 作成について

- 【Netskope】ワーケーション中にNetskope に引っかかってみた(SWG, CASB, DLP)

以下は主なアラートの出力例となります。

- Policy:Policyにヒット時

- DLP:DLP検知時

- Malsite/Malware:Threat Protection検知時

- CTEP:CTEP検知時

- C2:CTEPのC2検知機能検知時

- UBA:Behavior Analytics検知時

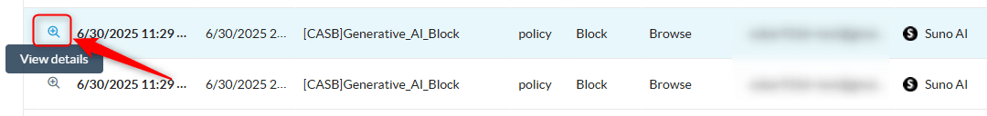

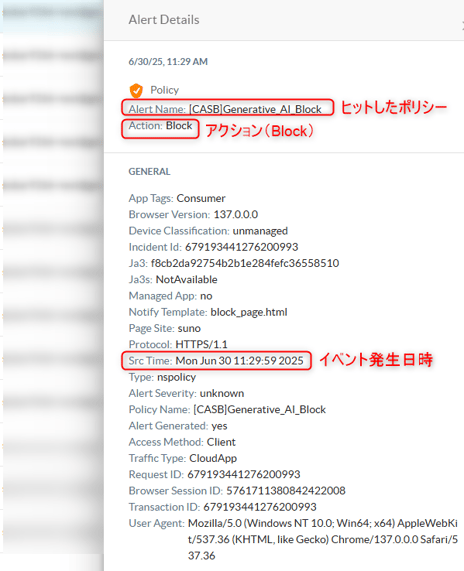

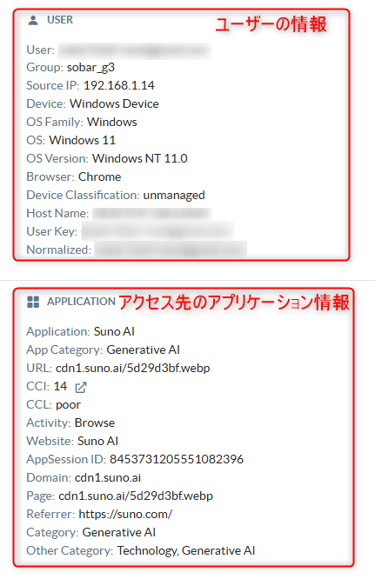

各行の左端の虫眼鏡マーククリックし詳細の確認が可能です。

以下はCategory = Generative AI(生成AI)をブロックするポリシーが作成されている状況で、それに該当するアプリケーション = Suno AI 宛ての通信をブロック時の参考ログとなります。イベント発生日時、ヒットしたポリシー、ユーザーの情報、アクセス先のアプリケーション情報、セッション情報等が確認できます。

※生成AI 制御するポリシー作成については以下ブログでもご紹介しておりますので必要に応じてご参照ください。

参考

- Skope IT Events & Alerts

- Data Retention

- Application Events

- Page Events

- Page Events FAQs

- Network Events

- Alerts

さいごに

今回はNetskope のログ確認において一番最初に確認するベーシックなSkope ITのEvents & Alertsログについて整理してみました。各ログの仕様や出力条件の確認に、本ブログをお役立ていただけますと幸いです。

この記事によってなにか新たな気づきがあり、皆さまの Netskope運用の一助となれば幸いです。

Netskope についてのお問い合わせ

Netskope の導入や実践的な活用方法についてさらに詳しく知りたい方は、ぜひ弊社窓口までお気軽にお問い合わせください。