【Okta×Netskope】NPAをセキュアに利用するためにOkta認証を挟んでみた

はじめに

こんにちは、セキュリティを気にする年頃の ネクストモード株式会社 のtommyです

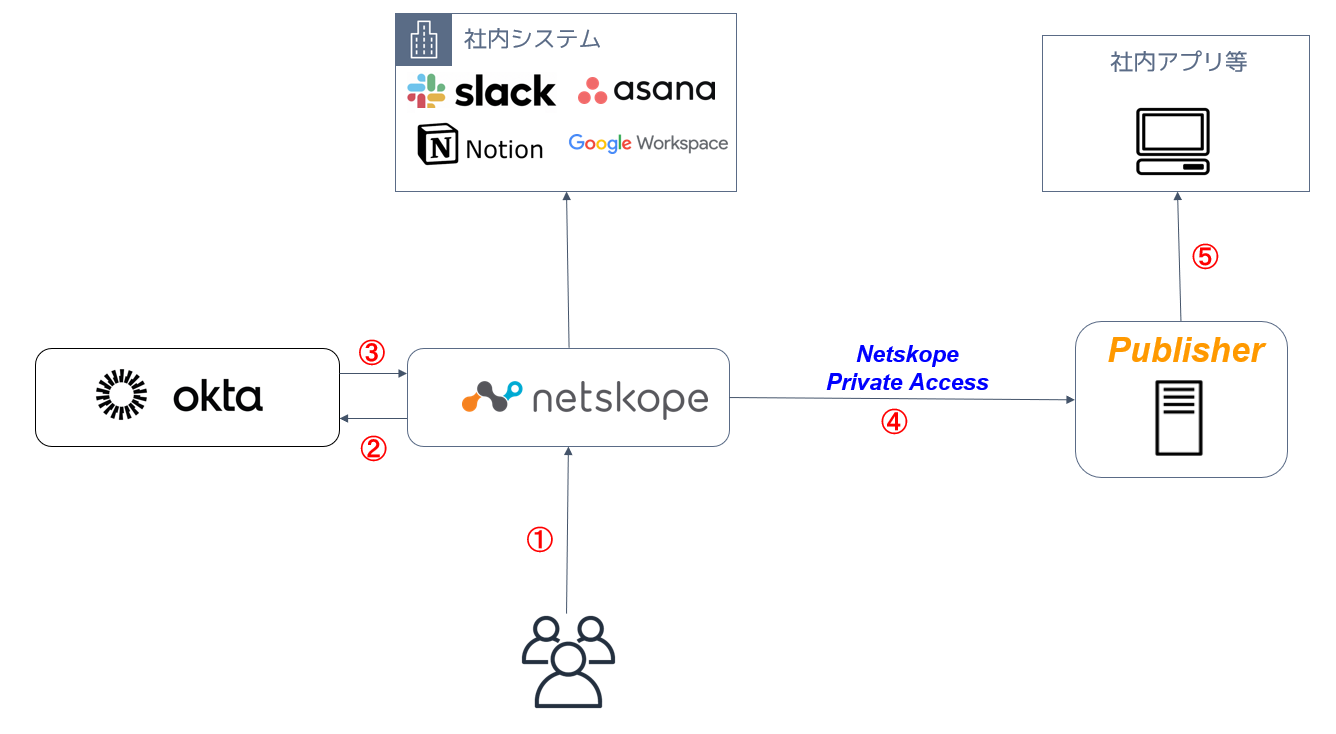

ネクストモードではSaaSやWebへのアクセスの際にNetskopeを経由する構成を取り、通信の可視化や制御を行っています

今回は弊社でも社内利用しているOktaと、ZTNAであり自社システム等に接続しているNetskope Private Access(NPA)との認証をご紹介します

Netskopeとは

Netskopeとは、クラウドサービスの使用時に生じる情報漏洩のリスクや、外部の第三者による不正アクセス、マルウェアの感染といった脅威から機密情報を守り、SaaS環境のセキュリティを強化することができるSASEソリューションです

何ができるの?

NPAアクセスの際にOktaの認証を挟むことにより、NPAのセキュリティを強化できます

通常、NPAはClientが入っている端末であればそのままアクセスすることができます。そのため、端末を悪用されるとNPAも悪用されてしまう可能性があります。そのような場合に今回の設定が有効です

①~⑤が通信のおおよその流れになっています

NPAの設定は下記のブログをご覧ください

やってみた

手順としては下記になります

- Okta用のForward Proxyを構成

- Client Configurationの設定

- NPA利用時にOkta認証されるか確認

それではやっていきます

Okta用のForward Proxyを構成

Froward Proxyの設定に関しては、以前弊社メンバーが別のブログで解説しておりますので、ご覧ください

Client Configurationの設定

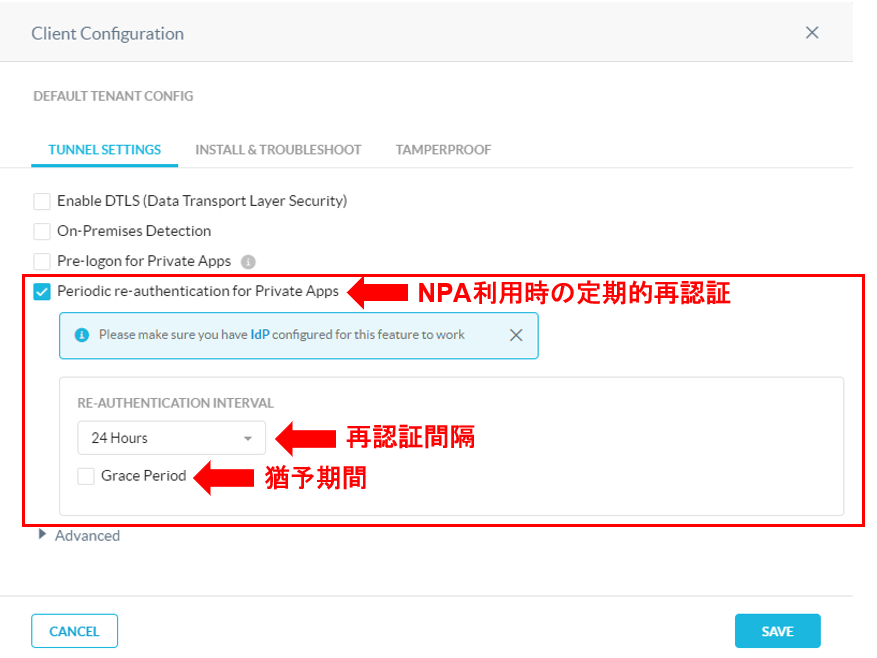

続いて、NetskopeのClient Configurationの設定になります

Netskopeの管理画面 > Settings > Security Cloud Platform > Netskope Client > Devices > Client Configurationで今回設定するClient Configurationを選択します。今回の設定部分はTunnel Settingsの「Periodic re-authentication for Private Apps」です。設定箇所は再認証の間隔(6時間~1週間の選択)と猶予期間(再認証間隔が過ぎてからどれくらいまで利用できるか)になります

再認証が必要な条件はユーザのデバイスが再起動する場合、もしくはPCからログアウトしてデバイスに再度ログインする場合になります

NPA利用時にOkta認証されるか確認

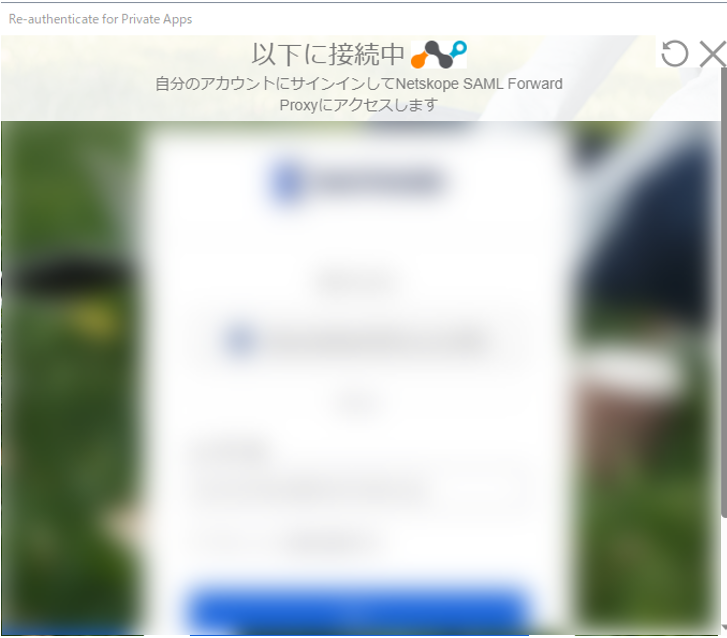

それではLet's tryです!設定した後にClient ConfigurationのUpdateなども行いました結果が下記になります。Okta認証が必要になり、認証完了後通常通りに接続できました

上記の確認まで、およそ15分で設定が完了しました。切り戻しも簡単にできるので、気軽に試せますね!

さいごに

今回はNPAにOkta認証を加えて試してみました。NPAは設定をしておけばPC起動後に簡単に接続できるため、Okta認証を介すことでセキュアな環境になるかと思います。設定も簡単にできますし、グループ単位で設定を変えたり、認証間隔も設定できるので自社のセキュリティポリシーに合わせて設定いただけたらと思います

設定のご不明点はぜひ弊社にお問い合わせください!