【Netskope】Netskopeで対応している生成AIのCASB制御編【生成AIセキュリティ対策シリーズ】

はじめに

こんにちは、 ネクストモード株式会社 の sobar です。

企業が生成AIを安全に活用するためのセキュリティ対策を解説するシリーズです。生成AIの利用を推進するためにも、生成AIを安全に利用すること、安全に利用されている状況がわかること(可視化されていること)は昨今たいへん重要となってきています。

Netskope を利用することで業務に必要な生成AI に絞って安全に利用することができますので是非チェックいただければと思います。

生成AIのCASB制御について

今回はNetskope でのCASB制御として以下をご紹介いたします。

1.生成AIのアクティビティ制御

2.生成AIのシャドウAIの制御

1.生成AIのアクティビティ制御

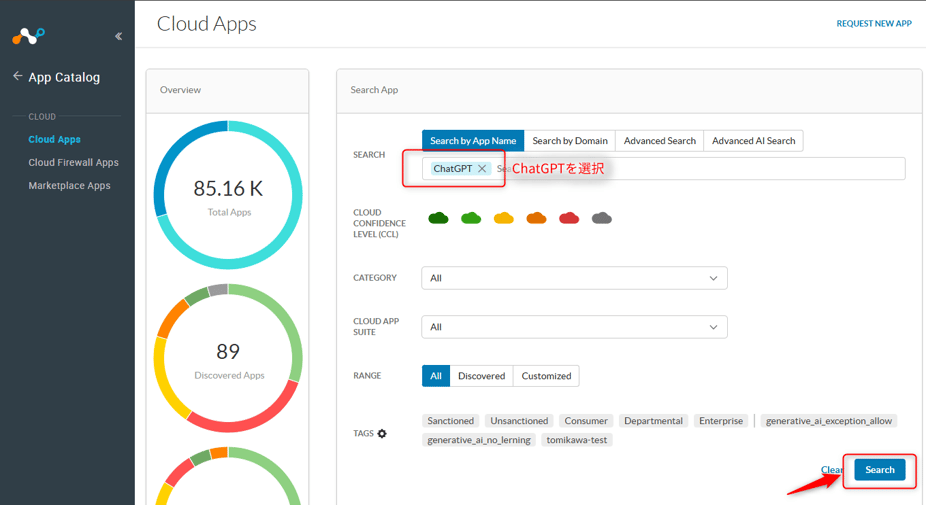

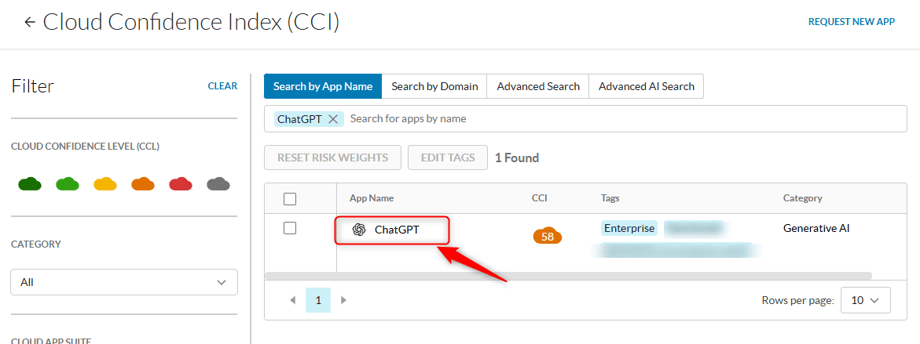

今回はChatGPTを例に制御可能なアクティビティを確認するところからはじめます。

App Catalog > Cloud Apps より ChatGPTを選択します。

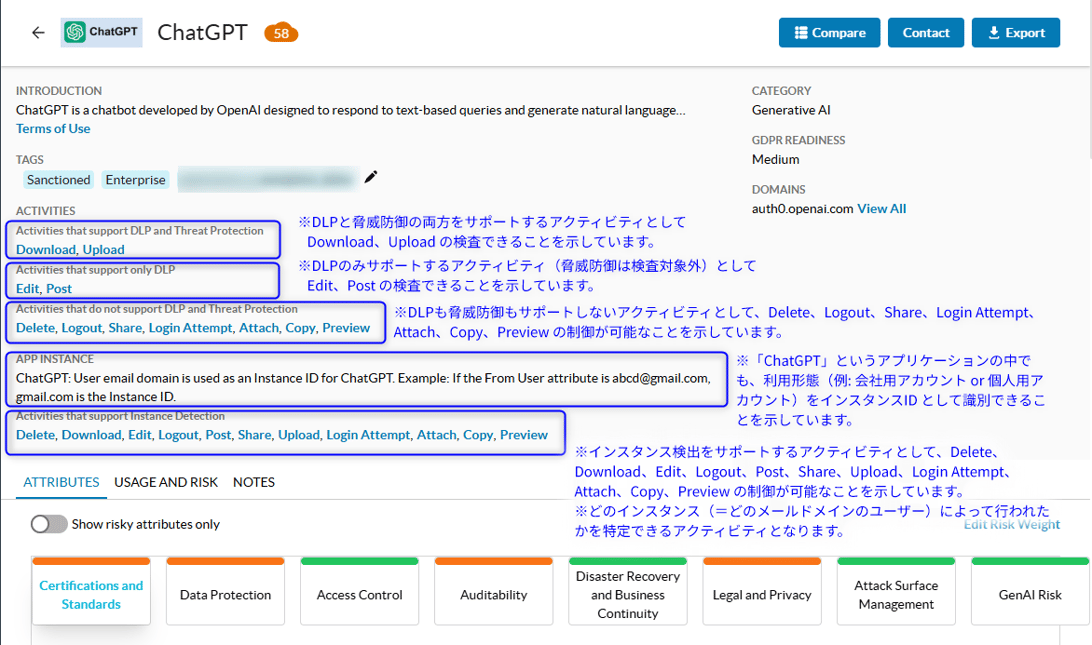

ChatGPT についてNetskope で分析・整理された画面が表示されてきますが、今回はアクティビティ制御に着目して確認します。

ChatGPTでは以下のようにアクティビティ制御が可能なことがわかります。(2025年11月時点)

- DLPと脅威防御の両方をサポートするアクティビティとしてDownload、Upload の検査できる

- DLPのみサポートするアクティビティ(脅威防御は検査対象外)として Edit、Post の検査できる

- DLPも脅威防御もサポートしないアクティビティとして、Delete、Logout、Share、Login Attempt、Attach、Copy、Preview の制御が可能なことを示しています。

- 「ChatGPT」というアプリケーションの中でも、利用形態(例: 会社用アカウント or 個人用アカウント)をインスタンスID として識別できる

- インスタンス検出をサポートするアクティビティとして、Delete、Download、Edit、Logout、Post、Share、Upload、Login Attempt、Attach、Copy、Preview の制御が可能(※どのインスタンス(=どのメールドメインのユーザー)によって行われたかを特定できるアクティビティ)

今回のブログでは以降で生成AI のシャドウAIの制御についてご紹介いたします。CASBに加え、DLPを利用した制御ポリシーの設置方法については以下ブログを参考にいただければと思います。

また、生成AIやシャドウAIの可視化については以下のブログもご参照ください。

2.生成AIのシャドウAIの制御について

引き続きChatGPTのシャドウAI制御として、以下のような流れで設定を行います。

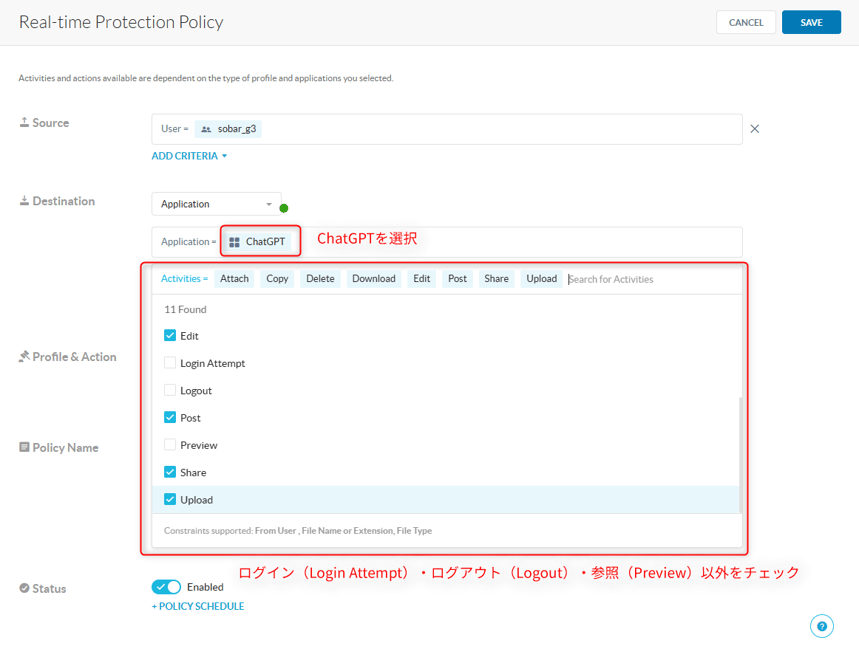

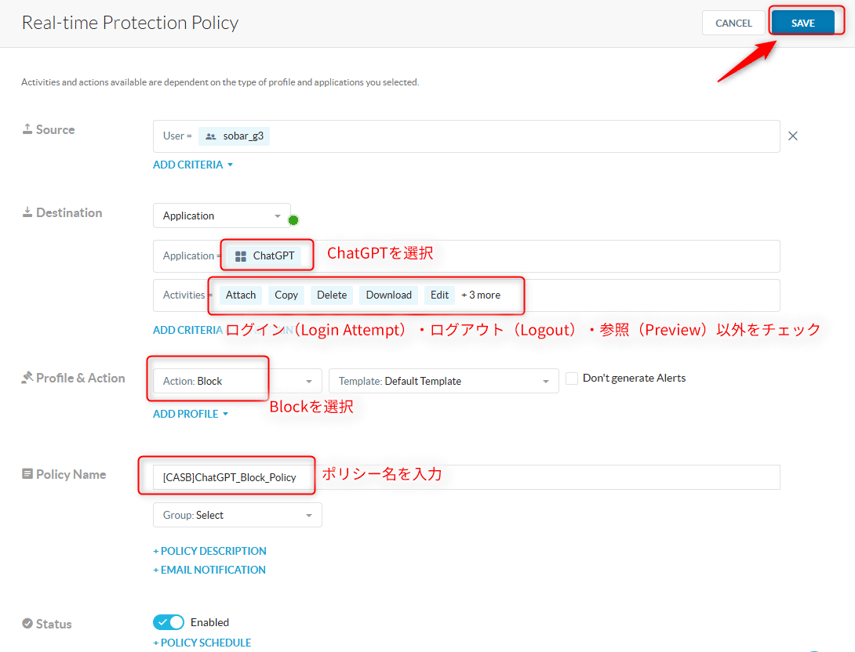

- 2-1. ChatGPTのログイン(Login Attempt)・ログアウト(Logout)・参照(Preview)以外をブロックするポリシーを作成

- 2-2. 上記より上段にChatGPTの社用アカウントでの利用が可能なポリシーを作成

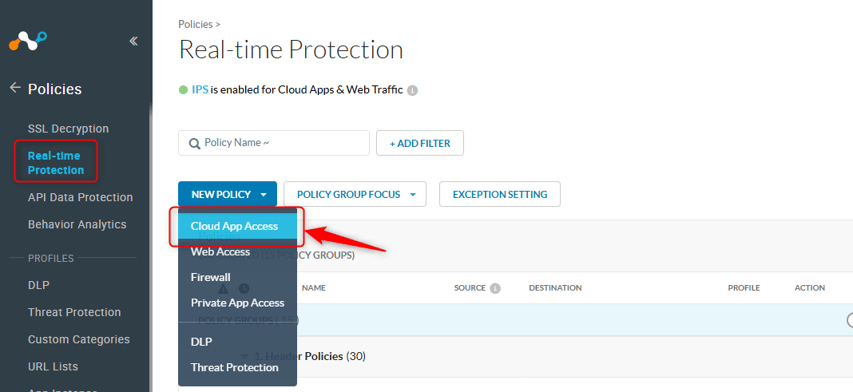

2-1. ChatGPTのログイン(Login Attempt)・ログアウト(Logout)・参照(Preview)以外をブロックするポリシーを作成

2-2. 上記より状態にChatGPTの社用アカウントでの利用が可能なポリシーを作成

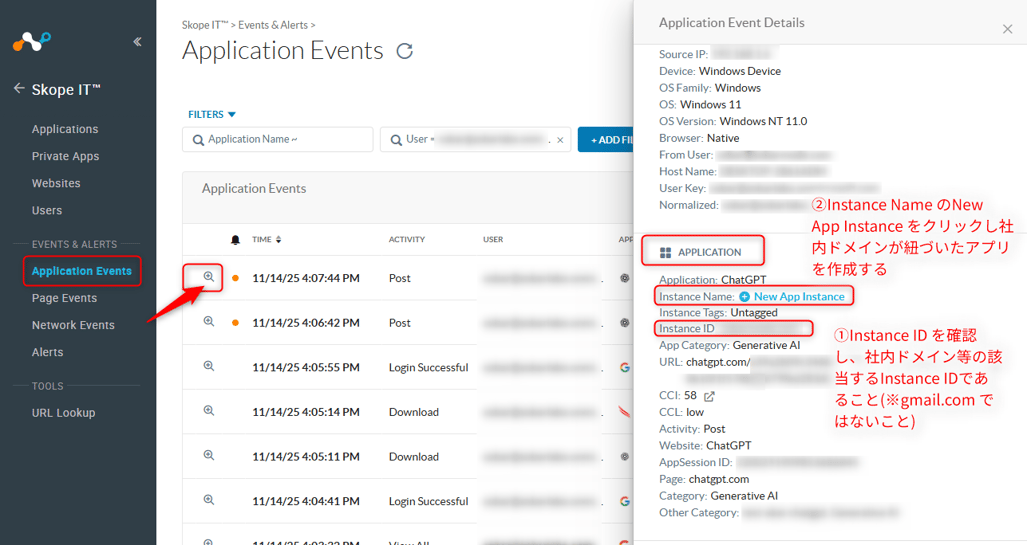

一度社用アカウントでのログインを実施し、Netskope のログ(Application Events や Alerts)を確認します。

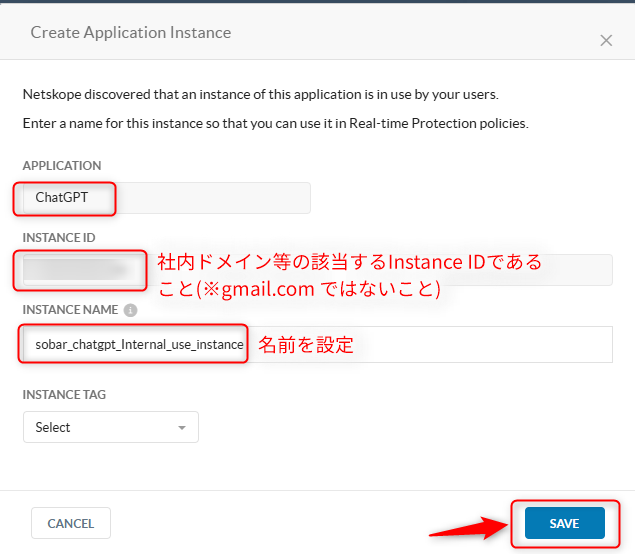

「APPLICATION」の箇所を確認すると Instance ID が確認できますが、社内ドメイン等の該当するInstance IDであること(※gmail.com ではないこと)を確認します。

その後、Instance Name のNew App Instance をクリックし社内ドメインが紐づいたアプリを作成します。

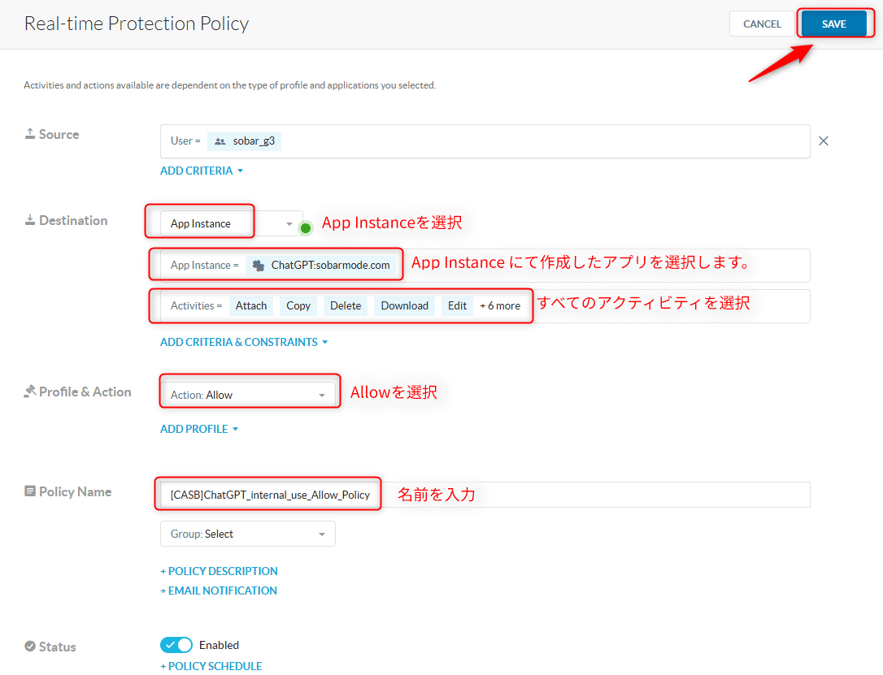

以下のようにReal-time Protection ポリシーを作成します。

APPLY CHANGES を実施

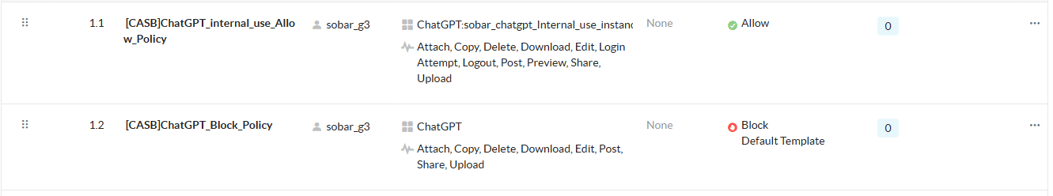

以下のように ①社内利用許可(Allow)ポリシー、②シャドウAIブロック用ポリシー の順番で作成されていることを確認

3.動作確認

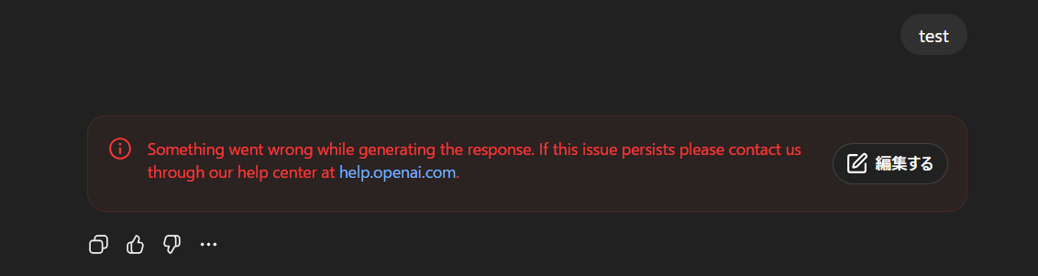

3-1-1. ChatGPTにログインしない状態や、gmail.com のアカウントを使用時は以下のようにプロンプトに対して生成AIからレスポンスは特に得られないことを確認。

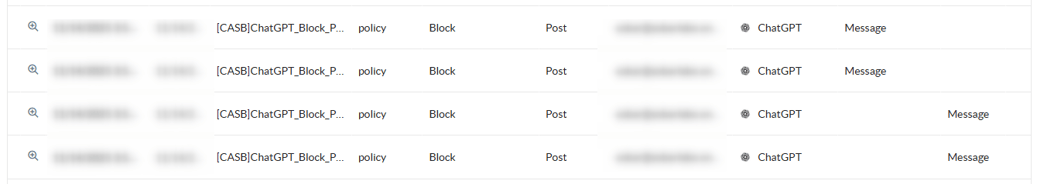

3-1-2. Skope IT > Alerts のログを確認するとBlock されていることを確認。

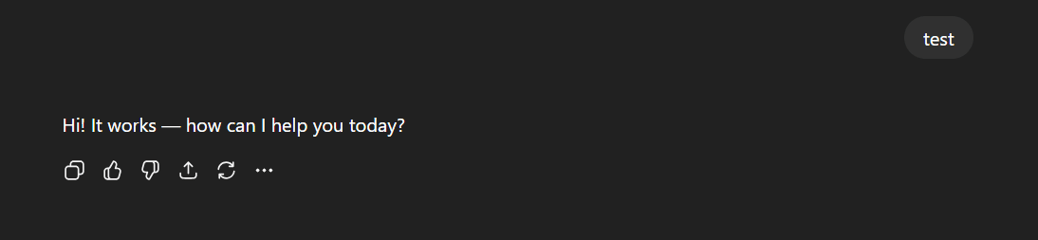

3-2. 次にChatGPT の社内利用アカウントでログイン後に確認すると、プロンプトのレスポンス(通常利用可能であること)を確認。

4.その他

-

本ブログでは野良アカウントのログインの制御まではご紹介しておりませんが、そちらも設定が可能ですので必要に応じて以下のブログを参考にご検討ください。CONSTRAINTS で社内利用のドメインを作成、Login Attempt で社内利用ドメインのみ許可、それ以外をブロックするポリシーを作成するかたちで対応いただくかたちとなります。

-

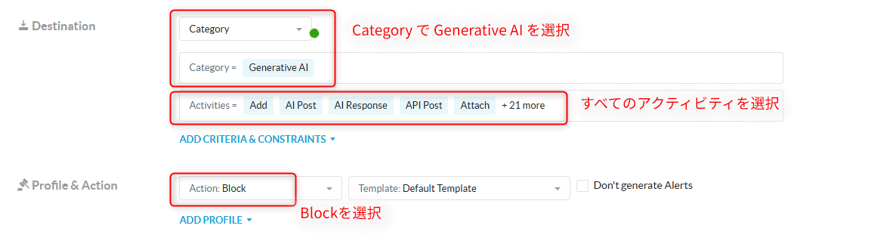

本ブログではブロックポリシーを『2-1. ChatGPTのログイン(Login Attempt)・ログアウト(Logout)・参照(Preview)以外をブロックするポリシーを作成』といったかたちでChatGPTに絞って設定いたしましたが、一旦ここをすべての生成AI(Destination:Category > Generative AI 指 定)をブロックするポリシーを作成し、そのうえに許可する生成AIのみのポリシーを作成し運用していくといったホワイトリスト型の作りも可能ですので、こちらも必要に応じてご検討ください。

さいごに

Netskopeを利用することで、きめ細かなアクティビティの制御、シャドウAIの制御が可能であることをご紹介させていただきました。

生成AI を安全に利用いただくためにもNetskope はとても有用なSSE であることがわかります。

この記事によってなにか新たな気づきがあり、皆さまの Netskope運用の一助となれば幸いです。

Netskope についてのお問い合わせ

ネクストモードでは、Netskopeをはじめ、OktaやCrowdStrikeを活用したSaaS・生成AIの包括的なセキュリティ対策をご支援しています 。ご興味のある方は、ぜひお気軽にご相談ください!