【Oktane23】これからたくさん使いそうなOkta Identity Governance & Okta Workflowsのハンズオンに参加しました!あとちょっとだけリリース告知(現地レポート)

はじめに

こんにちは、 ネクストモード株式会社 のSaaS事業部hagiです!

サンフランシスコで開催されているOktaのイベント、Oktane(2023/10/3~2022/10/5)に参加しています。

日程的には、まだブースが完全に稼働していない、初日のPartner Summitから始まりましたが、既に脚パンパンです!(お国柄の洗礼を受けてお腹もパンパン)

番組ADみたいにチョコチョコ関わっていた社長の現地動画はもうすぐコチラにアップされると思います!

また、そもそもセキュリティのため貴重品を全品持ち歩いているが故に体力削がれているのですが、冗長化が(吉と出たけど)重量が仇になるので、遠征時のガジェットとバッテリーは例に倣って程よく見直しましょう(自戒)。

Okta Workforce Identity(Okta WIC)のハンズオンに参加したので、新鮮なうちにすぐ出る系のおつまみをお届けいたします。

アジェンダ

- Okta WIC(Workforce Identity Cloud)について

- リリース告知

- Okta Priviledged Accessについて

- Okta Identity GovernanceのEntitlement Access Certificationsについて

- Entitlements Managementについて

- ハンズオンについて

1: Okta Identity Governance an Introduction1:1: Okta Identity Governance - an Introduction1:2: Introduction1:3: Check if OIG is enabled for your tenant1:4: Check if you have some dummy users / groups / applications2: OIG Access Requests3: OIG Prepare your environment4: Access Certifications5: Reporting6: Summary7: Optional - Creating a request flow with an approver and logic

リリース告知

リリースの概要が部分的に共有されたのでここに貼ります。

リリース告知の詳細は、以降明らかになるはずです!!(多くを語らないためか、参加者から質問の嵐が起きて言い聞かされてました。)

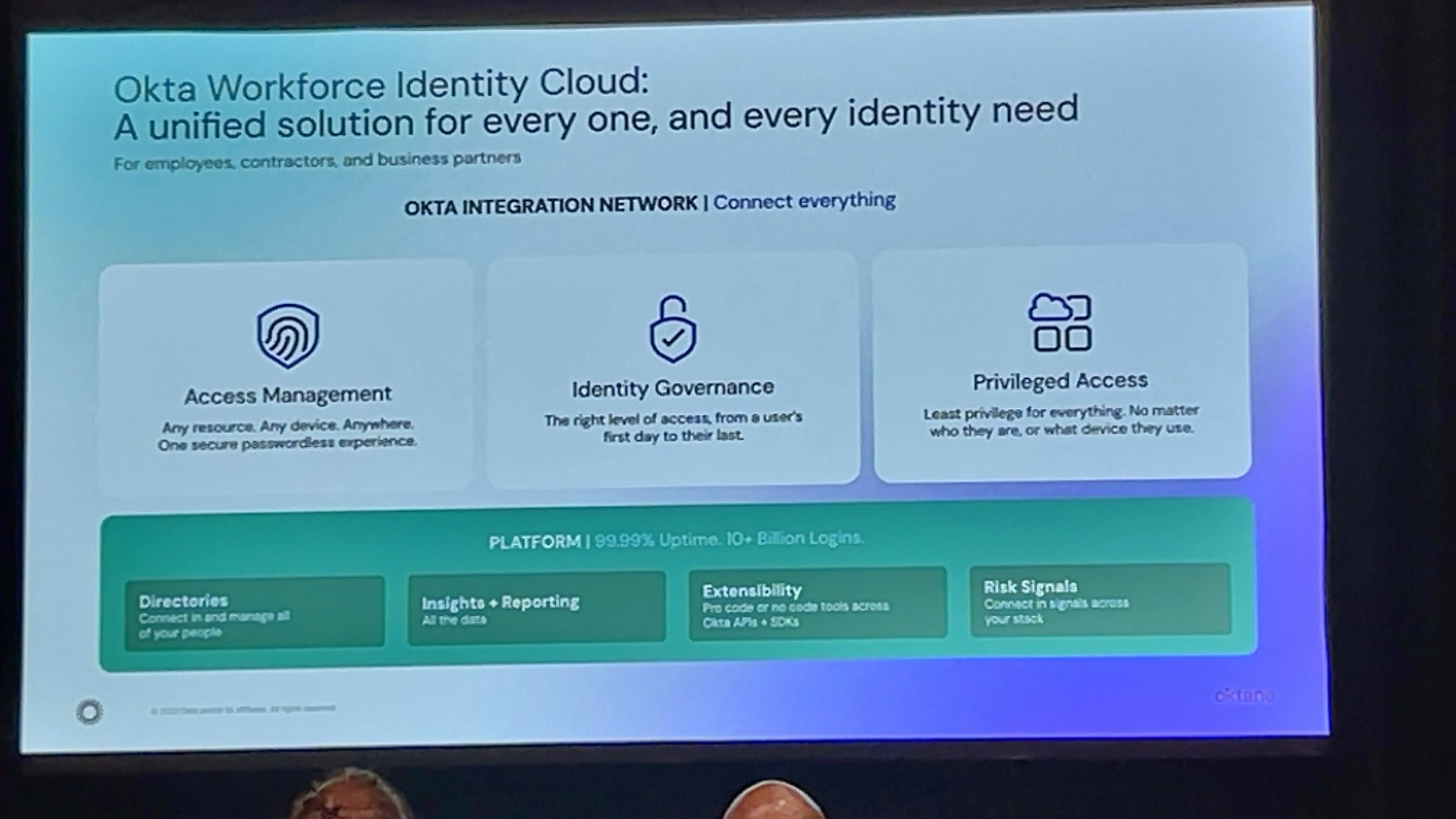

- WIC(Workforce Identity Cloud)について

- 焦点を当てる主な強みは、実際には、単一の堅牢なプラットフォームに構築されたさまざまなセキュリティソリューションの統合なんです

- 焦点を当てる主な強みは、実際には、単一の堅牢なプラットフォームに構築されたさまざまなセキュリティソリューションの統合なんです

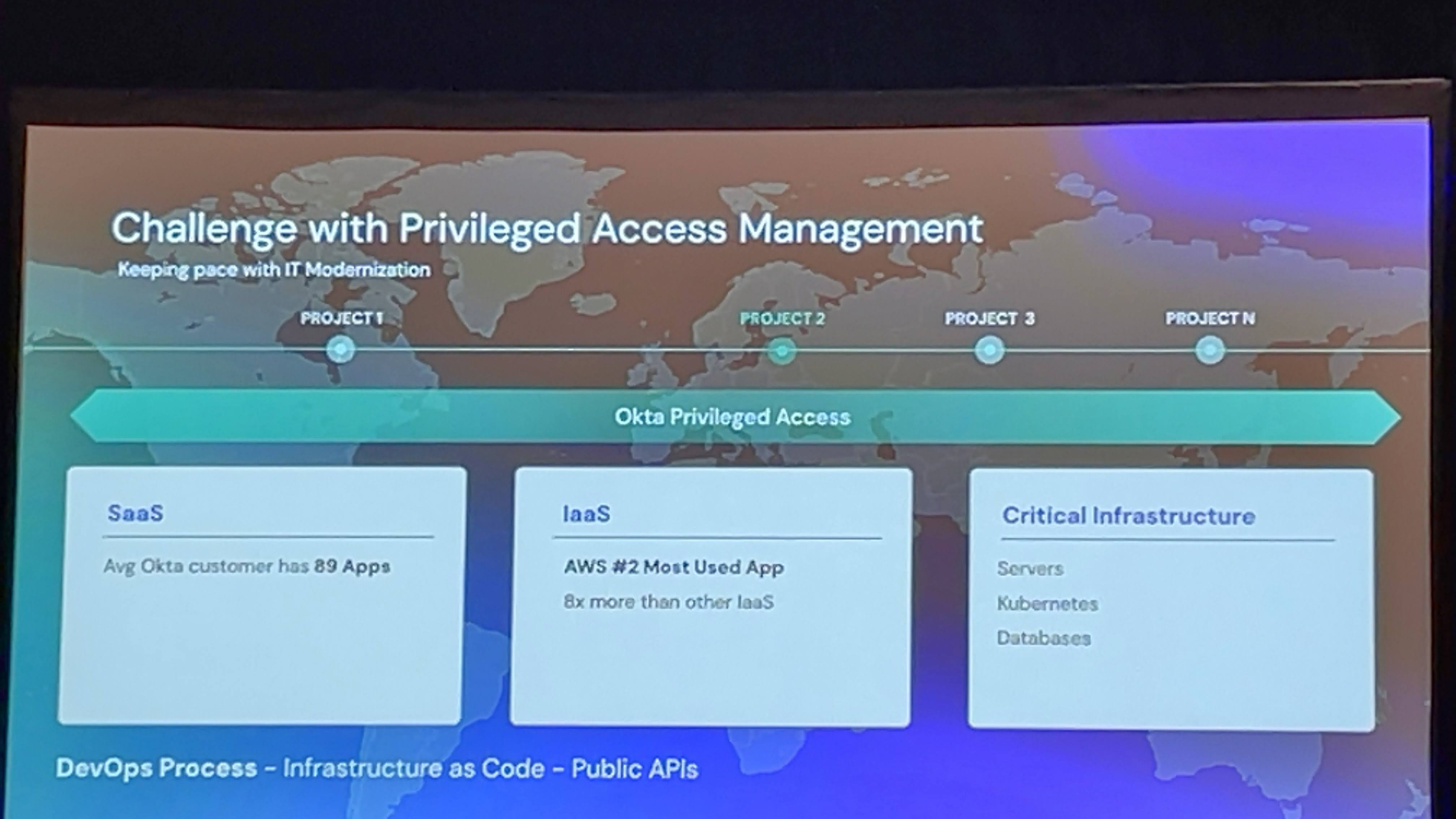

- PAM(Privileged Access Management)の挑戦

- 顧客は平均89アプリを所有、より大きな組織に成長するにつれて、約211のアプリケーションを持つ

- AWSで2番めに多く使われている

- アプリケーションだけでなく、サービスのインフラストラクチャも重要

※PAMのテーマは去年のOktaneでも話題になりました!

- Privileged Access Focus

- プラットフォームに完全に統合された高価なセキュリティカバレッジを実現するため、特権クラウド環境を処理するだけでなく、アクセスレベルを特定して適切なサイズ設定を行うことを目的としている

- Generic Secrets

- この機能は、エンドユーザーにとって使いやすいだけでなく、管理者がセキュリティ要件とコンプライアンス規制を満たすために必要なコントロールとガバナンスレイヤーを提供する

- Granular MFA support in PAM access policy

- SSH および RDP サーバへのアクセスに対して、より詳細な「接続ごと」の MFA 要件をサポート

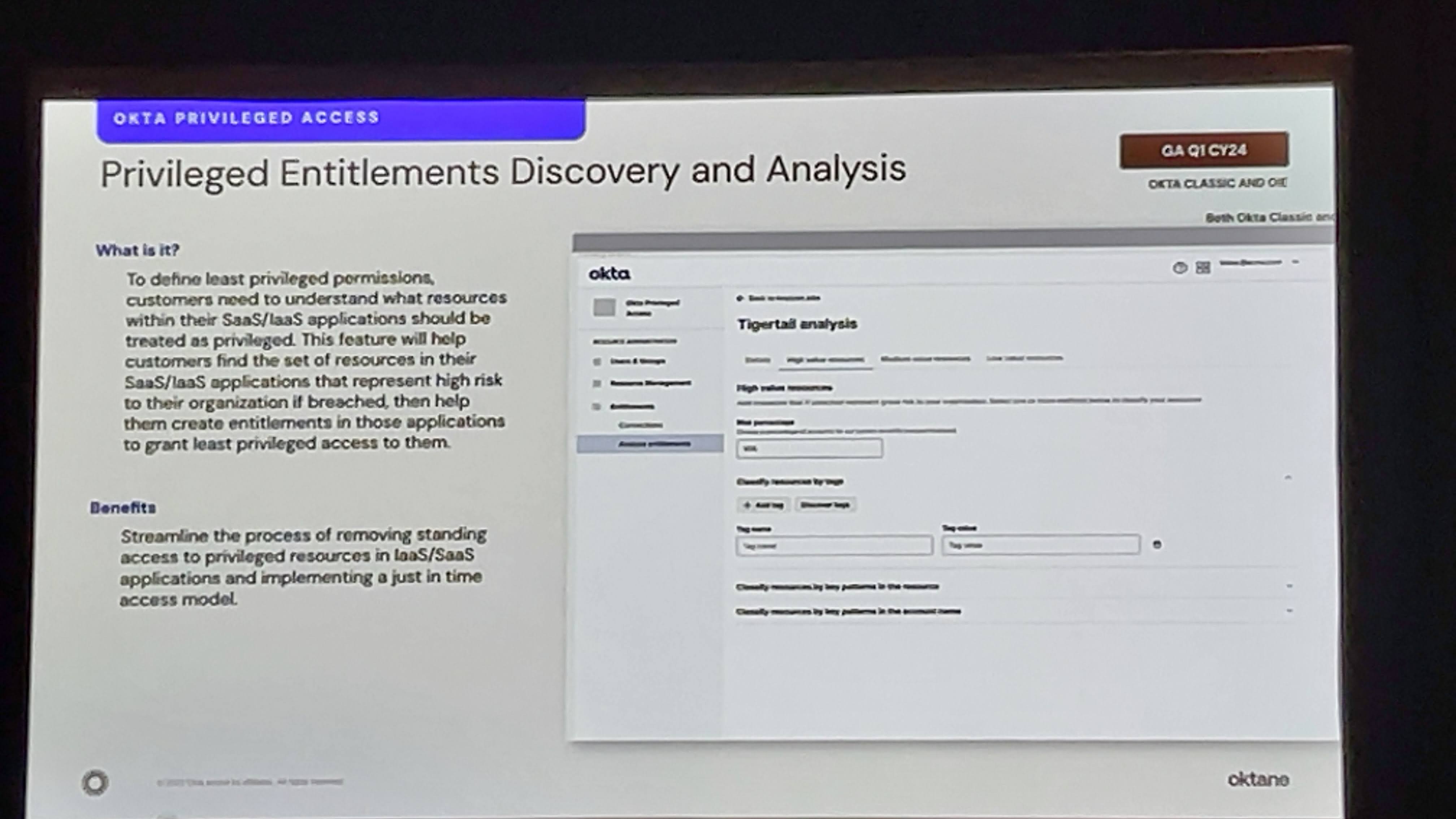

- Privileged Entitlements Discovery and Analysis

- 侵害されたSaaS/IaaSアプリケーション内の高リスクとなるリソースを特定し、それらのリソースに最小特権アクセス権を付与するための権限作成を支援

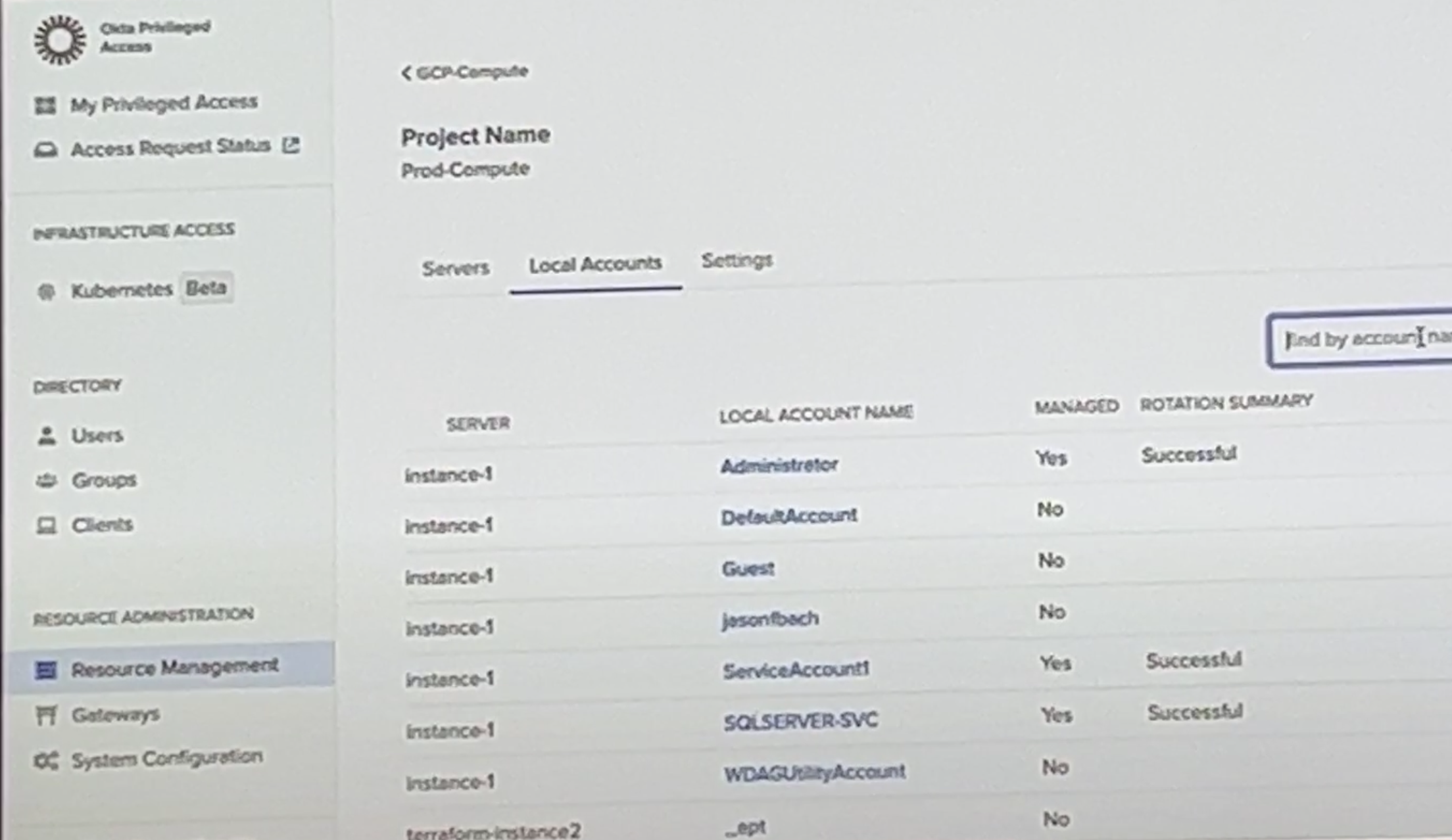

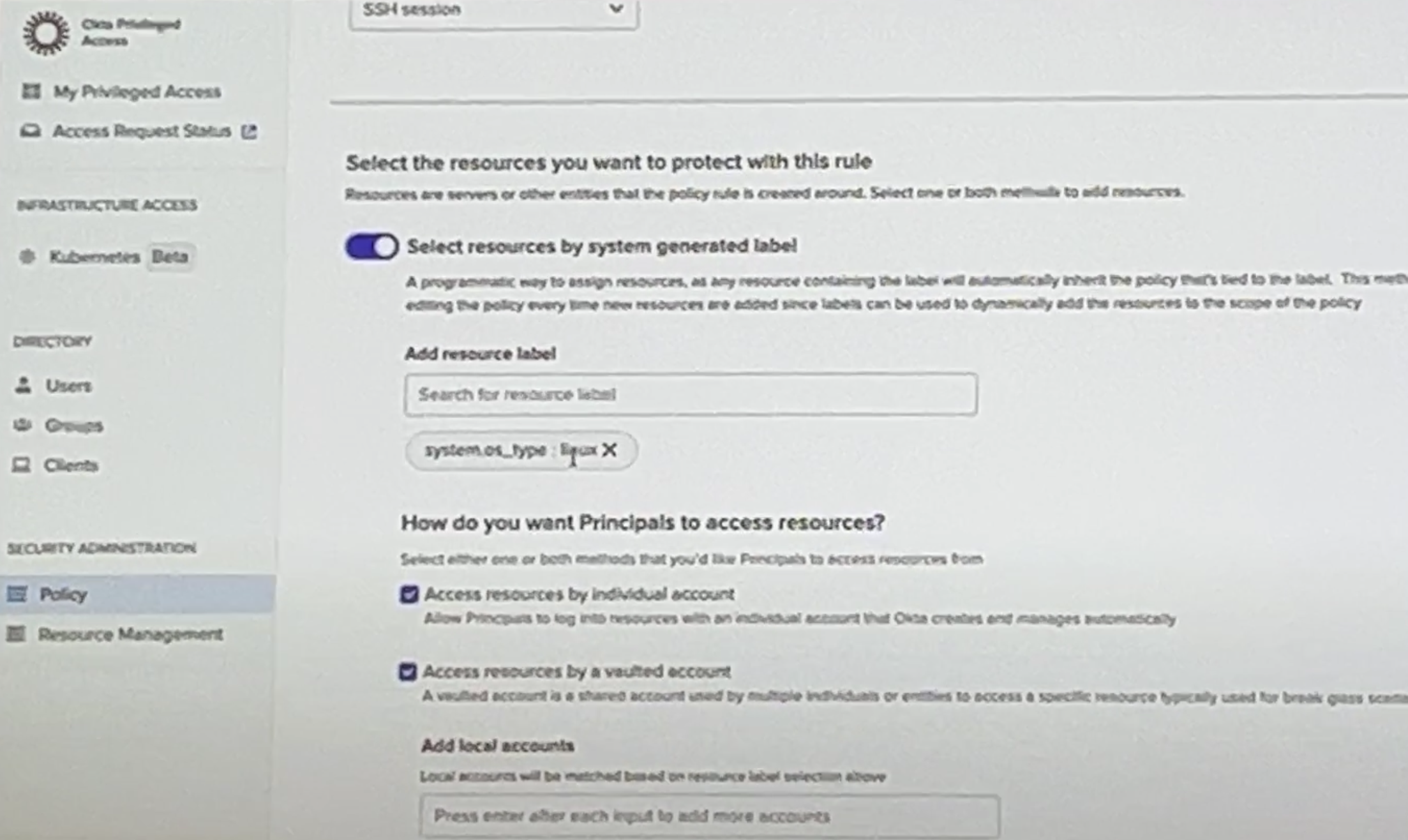

- 画面Demo: Privileged Access Managementの各種設定について

- 画面Demo: ポリシーベースのアクセスコントロール設定

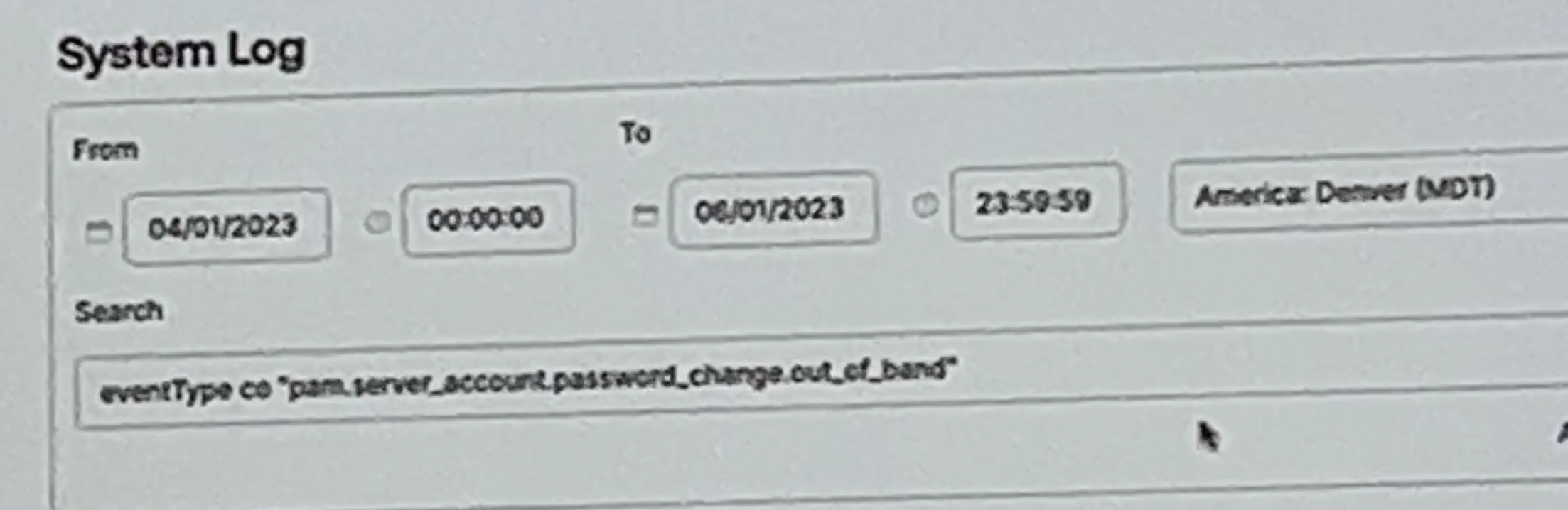

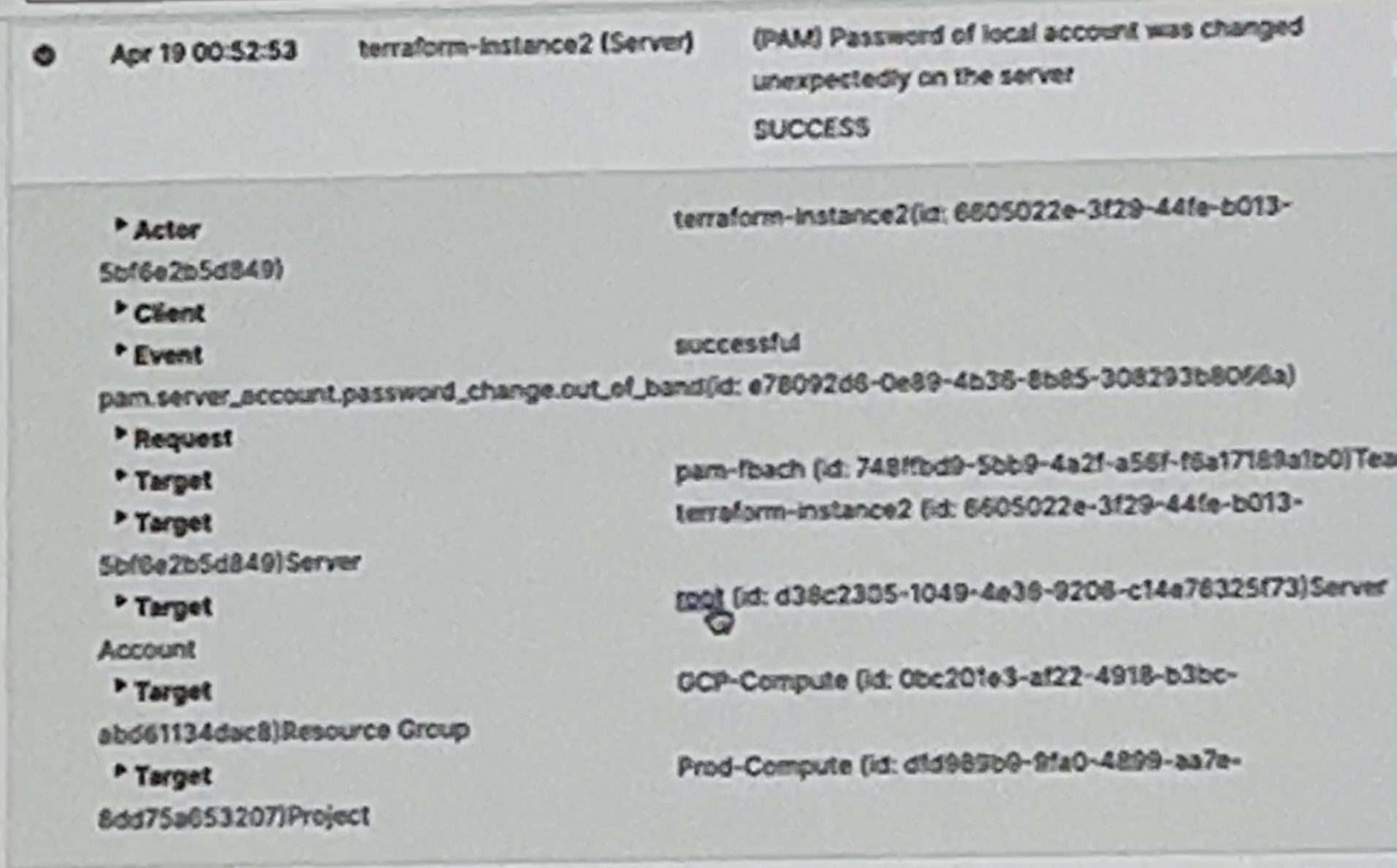

- 画面Demo: PAMのReports画面

- OPAのロードマップ

- 侵害されたSaaS/IaaSアプリケーション内の高リスクとなるリソースを特定し、それらのリソースに最小特権アクセス権を付与するための権限作成を支援

- SSH および RDP サーバへのアクセスに対して、より詳細な「接続ごと」の MFA 要件をサポート

- この機能は、エンドユーザーにとって使いやすいだけでなく、管理者がセキュリティ要件とコンプライアンス規制を満たすために必要なコントロールとガバナンスレイヤーを提供する

- プラットフォームに完全に統合された高価なセキュリティカバレッジを実現するため、特権クラウド環境を処理するだけでなく、アクセスレベルを特定して適切なサイズ設定を行うことを目的としている

-

-

-

-

- OIG: Entitlement Access Certifications

- ユーザーに割り当てられたエンタイトルメント(ライセンス)をレビューできる機能。適切な人々が適切なアクセス権を持っていることを確認できる。

- ユーザーに割り当てられたエンタイトルメント(ライセンス)をレビューできる機能。適切な人々が適切なアクセス権を持っていることを確認できる。

- OIG: Entitlement Access Certifications

-

-

-

ハンズオンについて

当日のハンズオンはアジェンダの通りです。

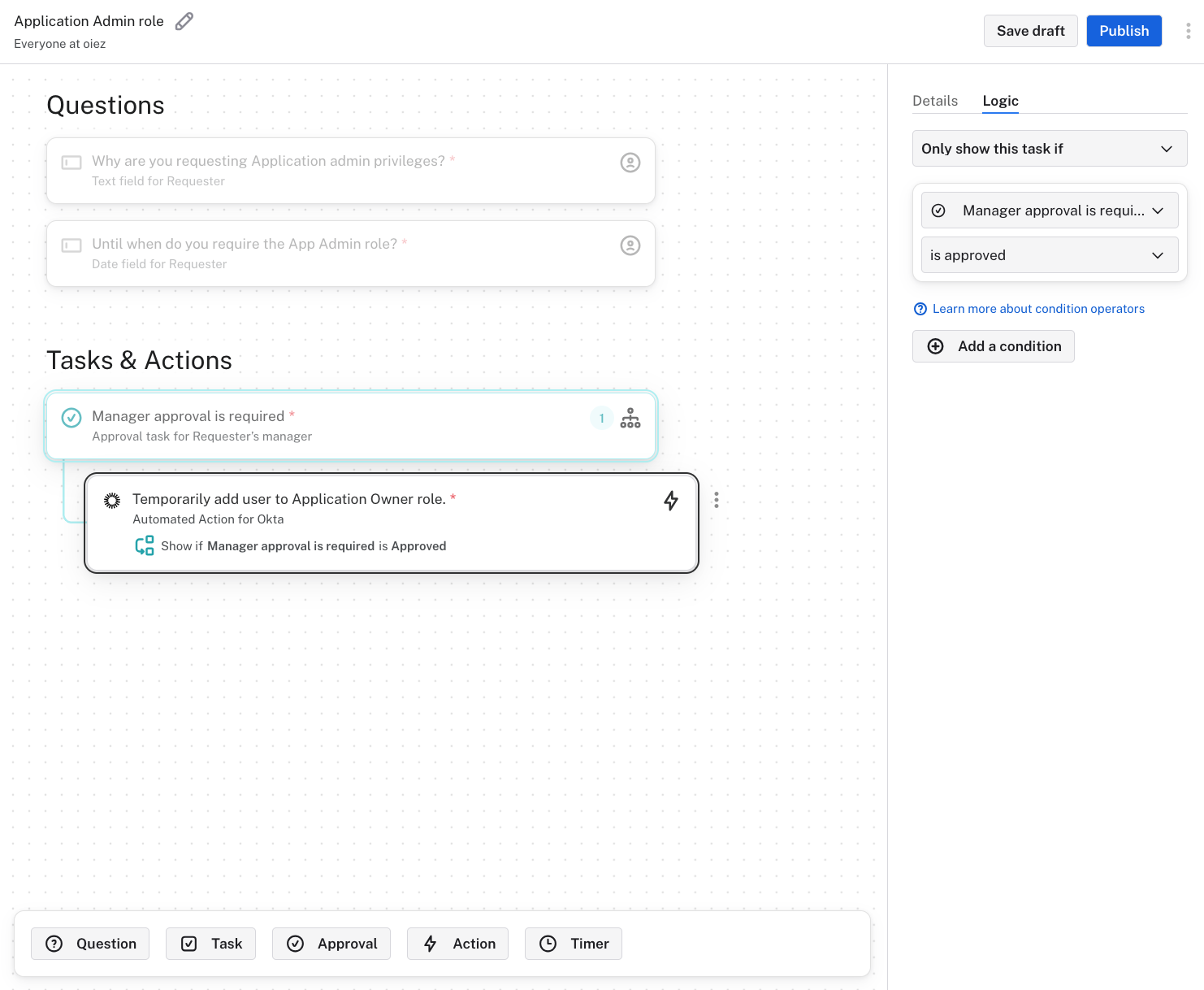

今回のためのトピックがあるとすれば、以前から自身の中で噂だったOIG + Workflows統合のFlowが組めたということでしょうか。

こちらはEAとなっているため、お手持ちの環境で下記のフラグを事前に有効化いただく必要があります。

- Assign admin roles to public client app

- Delegated Flow View Permission

- Okta Workflows actions in Access Requests

Access Requestsより、リクエストのApprovalを条件にFlowを発火させます。社内恒常業務の自動化構想の夢が広がりますよね!

※今回手順書の転記のような行為は時間泥棒なので一旦省略しますが、全容については、EAが外れて安心して使えるようになってから、ユースケースなど交えて改めて実践してみたいと思います。

さいごに

言いたいことは分かります。(現地画像の画質悪いですね!申し訳ございません!ハンズオンのみだと思って油断しました!)

今後数日ではっきりしたが確認できるようになるはずです。