【re:Invent 2025】ワークショップ「Amazon S3 セキュリティ: 制御、ポリシー、監査システムの実装 (STG302-R1)」に参加しました

はじめに

re:Inventの参戦2日目となり、現地の雰囲気や移動にもかなり慣れてきました。

本ブログは、私が初めて参加したre:Invent 2025のWorkshop、「Amazon S3 security: Implementing controls, policies & audit systems (STG302-R1)」のレポートとなります。

ワークショップの概要

In this workshop, learn how to manage access and define scalable user and resource-based policies using Amazon S3 access management tools. Learn techniques for monitoring and auditing data to find out who is accessing what data, from where, and when. Through practical scenarios, learn how to apply various S3 security tools and capabilities to meet diverse security requirements. Gain expertise in implementing robust security measures, from basic access controls to advanced audit systems, suitable for any workload complexity.

このワークショップでは、Amazon S3 アクセス管理ツールを使用して、アクセスを管理し、スケーラブルなユーザーベースおよびリソースベースのポリシーを定義する方法を学びます。 誰がどのデータに、どこから、いつアクセスしているかを把握するためのデータの監視と監査の技術を学びます。 実践的なシナリオを通じて、多様なセキュリティ要件を満たすために、さまざまな S3 セキュリティツールと機能を適用する方法を学びます。 基本的なアクセス制御から高度な監査システムまで、あらゆるワークロードの複雑さに対応できる堅牢なセキュリティ対策の実装に関する専門知識を習得します。

ワークショップの様子

エリック・デイムさん(左)とクリスティ・リーさん(右)両名によるアジェンダとS3に関する直近のアップデートの説明の後、各々の端末上でハンズオン形式で進めていく、という流れでした。

アップデート情報のまとめ

- 属性ベースのアクセスコントロール (ABAC) をサポート

- S3エンドポイントでポスト量子TLS鍵交換をサポート

- 暗号化タイプを標準化するための新しいバケットレベルの設定が追加

- コピー操作に条件付き書き込み機能が追加

- S3向けのマルウェア保護機能が、ファイルサイズとアーカイブのスキャン制限を拡大

- 保存されたデータセットのチェックサムを検証する新しい方法を導入

- AWS CloudTrailがAmazon S3のDeleteObjects APIのログ記録を強化

- Amazon S3 Metadata(メタデータ)が一般提供開始 (GA)

ハンズオンでは、ワークショップ用に払い出されたAWSアカウントを利用します。

基本的には案内に従って進めれば問題ありません。

もし詰まってしまった場合は、会場にいるお助け係にヘルプを頼みましょう。

ハンズオンの内容

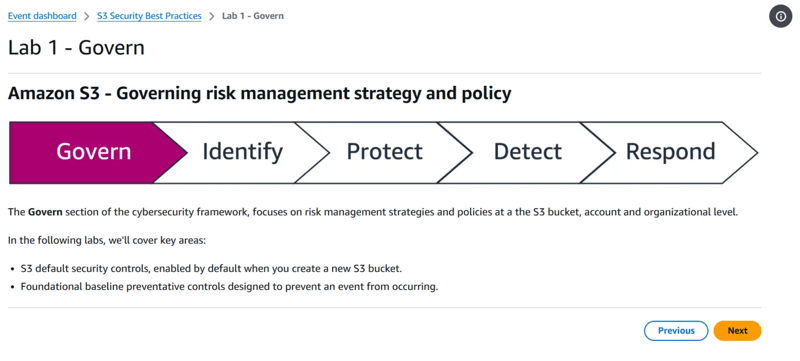

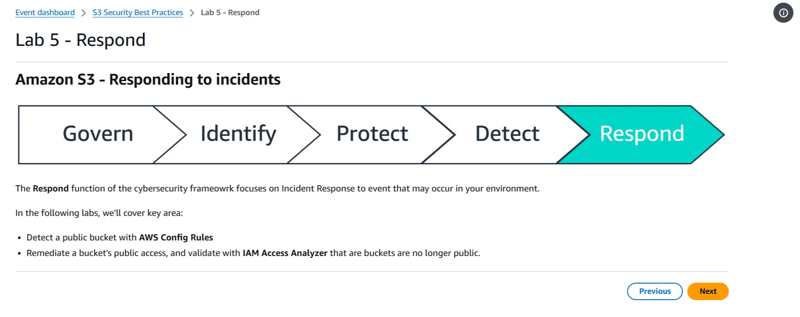

ハンズオンは、S3セキュリティのベストプラクティスを、サイバーセキュリティフレームワークの5つの機能(Govern, Identify, Protect, Detect, Respond)に沿って段階的に学ぶ内容で構成されていました。

Lab 1 - Govern(統制)

- 概要

- S3バケット、アカウント、および組織レベルでの基本的なリスク管理戦略とポリシーを統制する方法を学ぶ

- 主な学習内容:

- S3パブリックアクセスブロック (BPA) の有効化が適用されていることを確認

- デフォルトの暗号化(SSE-S3)が設定されていることを確認

- AWS Organizationsの機能を使用して、組織レベルでS3のセキュリティとガバナンスを強制する方法

- SCP (サービスコントロールポリシー)にて、 組織内のIAMユーザーやロールが実行できる最大権限を設定

- RCP (リソースコントロールポリシー)にて、 リソースにアクセスできる最小限の権限を設定

Lab 2 - Identify(特定)

- 概要

- Amazon S3メタデータを利用して、セキュリティ戦略を補完するための洞察を得る方法を学ぶ

- 主な学習内容:

- S3バケットでS3メタデータを設定する

- Amazon Athenaを使用してS3メタデータに対して一般的なクエリを実行し、セキュリティの洞察を得る

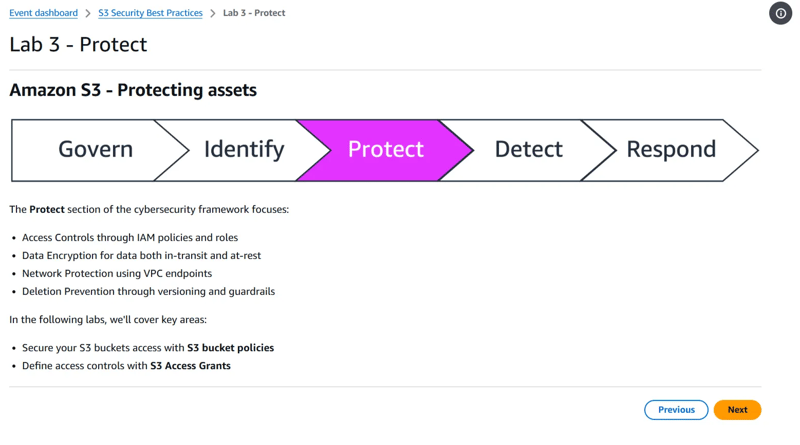

Lab 3 - Protect(防御)

- 概要

- Amazon S3のデータ保護とアクセス制御のための主要なセキュリティ対策を学ぶ

- 主な学習内容:

- S3バケットポリシーを使用して、S3へのアクセスに必須のセキュリティ要件を設定する

- HTTPSの要求

- SSE-S3暗号化の要求

- S3 VPCエンドポイントへのアクセス制限

- S3 Access Grantsを使用して、大規模なアクセス許可を管理する

- S3バケットポリシーを使用して、S3へのアクセスに必須のセキュリティ要件を設定する

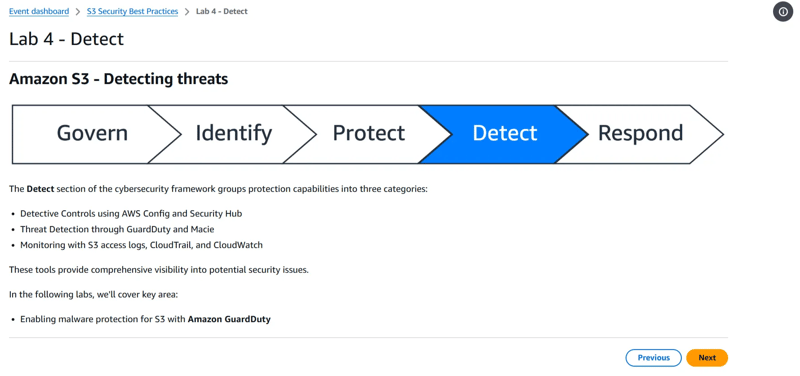

Lab 4 - Detect(検知)

- 概要

- S3環境における脅威を検知する方法を学ぶ

- 主な学習内容:

- Amazon GuardDutyのマルウェア保護機能をS3バケットに適用し、その挙動をテストする

Lab 5 - Respond(対応)

- 概要

- 環境内で発生する可能性のあるイベントに対するインシデントの検知・対応方法を学ぶ

- 主な学習内容:

- AWS Configルールによるパブリックバケットの検出と対応を行う

- AWS Access Analyzerによるパブリックアクセスの検出と対応を行う

さいごに

このワークショップを通じて、S3セキュリティの多層的なアプローチを改めて学ぶことができました。

S3 Access Grantsなど、これまで触れたことのない機能も実践的に学習でき、非常に有意義でした。

今回のre:Invent 2025で参加したセッションの中でも、実務に直結する内容であり、今後活かしていきたいと思います。