【CrowdStrike】NG-SIEMで実現する「見えない」リスクを解消するログ統合と可視化について

はじめに

こんにちは、 ネクストモード株式会社 の sobar です。

昨今業務継続を脅かすインシデントがいくつか発生しておりますが、CrowdStrike NG-SIEM (Falcon LogScale) を利用することでインシデントが発生してしまった際に速やかに調査・分析を実施するための基盤が構築可能であることをご紹介したいと思います。

バラバラなログが引き起こす「見えない化」の課題

従来のSIEMやログ管理では、ログが複数の場所(VPN、プロキシ、SSE、SaaSサービスなど)に分散しています。そういったこともあり、インシデント発生時などすみやかに状況把握が求められる局面において、利用している装置、SaaSサービス等のログを横断的に相関分析することは困難な状況となってきます。「誰が」「いつ」「どのサービスを」「どれくらいの頻度で」「どのようなデータ量で」利用したか、という包括的な情報が把握できないといった課題があります。

攻撃者の平均ブレイクアウトタイムは48分(※2025年時点)

2025年時点では、従来型の検知を回避する平均ブレイクアウトタイムは平均で48分、24時間でランサムウェアが実行される状況となっています。セキュリティ担当者は今まで以上に検知から対処まで速度が求められます。情報の集約、運用の効率化、検知の強化が必要です。

インシデント調査に必要なログの8割以上をEDRが占める

既存のSIEMを利用しているユーザーにとって、コストの大部分は「エンドポイント(EDR)のログ転送・保管」にかかっています。また、インシデント調査に必要なログの8割以上をEDRが占めると言われています。CrowdStrikeは「データグラビティ(データの重力)」という言葉を使って、最も重く(量が多く)、価値が高いデータがある場所(=CrowdStrikeプラットフォーム)にSIEM機能(データ分析機能)を持たせるべきと主張しています。

CrowdStrike Falcon Insight (EDR)をご利用であれば、調査に必要な最もリッチなデータ(全データの約80%)は既にクラウド上にあります。これを外部に出さず、残りの20%(Proxy、FW、IdP、Email等)をCrowdStrikeに取り込む方が、圧倒的に低コストかつ高速で効率が良いと考え設計されています。普段使っているEDRをベースにコストを含めて手軽に活用可能といった特徴があります。

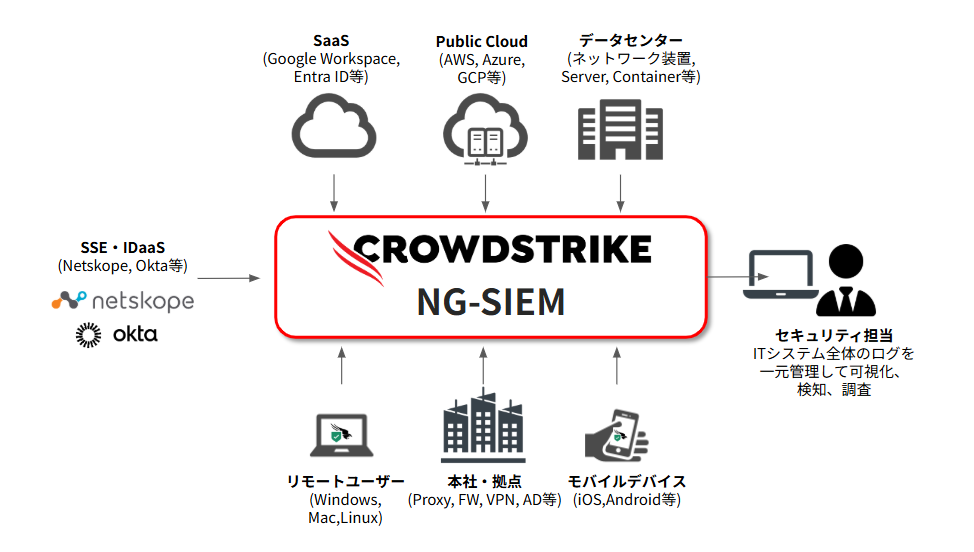

CrowdStrike NG-SIEM (Falcon LogScale) によるログ統合とリアルタイム分析

CrowdStrike のNG-SIEM は、ITシステム全体のログを一元管理して可視化、検知、調査を実施します。EDRをベースにログを集約するため従来のSIEMの課題であった高コスト、検索速度の問題を克服する設計となっています。

業務利用ログの一元化

以下のような業務利用ログの一元管理が実施できます。これらのログをFalcon LogScaleに一元的に収集・正規化し、利用状況の全体像を把握する基盤構築に寄与します。

-

-

IdPログ: Okta, Azure AD などからのユーザー認証/アクセスログ

-

ネットワークログ: プロキシ、FW、VPN、SSE(CASB)からの外部サービスへの通信ログ

-

SaaS、クラウドログ: Google Workspace、Entra ID、AWS、Azure などのSaaS監査ログ

-

エンドポイントログ: Falcon Insightからのプロセス実行、ファイル操作ログ

-

高速なデータ取り込みと検索

Petabyte級のデータでも高速に検索できるアーキテクチャ(Index-freeログ検索)により、大規模な利用ログもコストを抑えて取り込みが可能です。

※CrowdStrike Insight XDRをご利用の場合は、10GB/日といった制約がございますが、NG-SIEMをご利用いただくことが可能です(NG-SIEM 10GB Free)。ライセンスやNG-SIEM 10GB Free の詳細につきましては弊社までお問い合わせください。

NG-SIEMを利用することでインシデント発生時に全体像を把握することが可能

NG-SIEMを利用すること、インシデント発生時に時系列にログを解析していくことで攻撃のストーリーを組み立てることができ、攻撃の全体像を把握することが可能となります。以下は一例ですが、各ログをNG-SIEMで集約・相関的に分析を行うことでインシデント発生時のストーリー構成に寄与します。

※それぞれの侵害箇所ごとに対応するCrowdStrikeのソリューションが用意されています。そちらは次回以降のブログで別途ご紹介できればと思っています。

※それぞれの侵害箇所ごとに対応するCrowdStrikeのソリューションが用意されています。そちらは次回以降のブログで別途ご紹介できればと思っています。

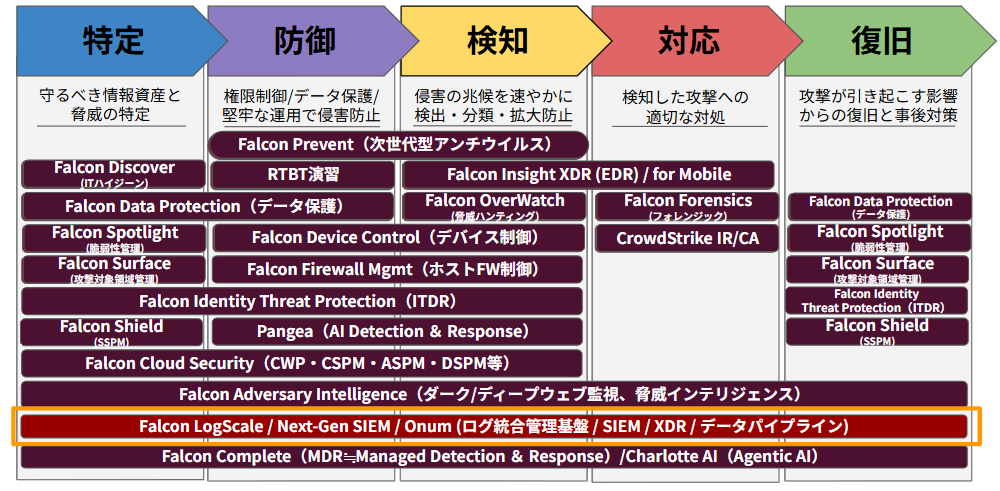

NIST CSFから考える対策要点とNG-SIEM

また、NG-SIEMを軸として他のFalcon 機能と合わせて活用することで、原因の特定から復旧までNIST CSFに基づいたセキュリティ対策の計画、整理、およびインシデントマネジメント機能の強化を実現できます。

※NIST Cyber Security Framework(NIST CSF)はサイバー攻撃対策に焦点を当て、具体的にどのような対策をするべきかを、様々な組織が活用できるように書かれたフレームワークです。現状の自社セキュリティ対策レベルを評価し、対策が不足している項目の洗い出しやリスク評価をすることで優先度の整理ができます。

ガバナンスへの貢献について

コンプライアンス遵守の自動化と証明

NG-SIEMは、単なる検知ツールではなく、組織のポリシー遵守を証明する「証跡管理基盤」として機能します。例えば、PCI DSSやISMSなどのフレームワークで求められるログの長期保存と整合性の証明を、インデックスフリーの高速検索によって即座に実施可能です。これにより、監査対応の工数を大幅に削減し、継続的なコンプライアンス(Continuous Compliance)を実現します。

シャドーITの可視化と統制

ガバナンスの要は、管理外の資産(シャドーIT)をゼロにすることです。NG-SIEMで、EDR、ネットワーク、IdPのログを相関分析することで、許可されていないSaaS利用や、正規ルートを外れた認証試行をリアルタイムに特定できます。これにより、『把握できていないリスク』を『管理可能なリスク』へと変え、組織全体の統制を強化します。

意思決定のためのデータ提供

経営層やCISOに対し、セキュリティ状況を定量的に報告するためのダッシュボードを提供します。例えば大量のログイン試行の失敗や、不自然な時間帯のアクセス等、「誰が」リスクの高い行動をしているかを可視化することで、セキュリティ投資の有効性を証明し、リスクベースの迅速な経営判断を支援します。

さいごに

今回はCrowdStrike NG-SIEM (Falcon LogScale) で実現できること、導入するメリット等についてご紹介させていただきました。次回以降で導入するための概要や可視化、詳細な設定方法等についてもご紹介させていただければと思っております。

この記事が、皆様のセキュリティ対策や、次世代SIEM(NG-SIEM)やログ統合管理の運用の一助となれば幸いです。

CrowdStrike についてのお問い合わせ

まずはNG-SIEM 10GB Free を利用したスモールスタートで、最も重要なログから統合してみませんか?

ネクストモードでは、CrowdStrikeをはじめ、OktaやNetskopeを活用したSaaS・生成AIの包括的なセキュリティ対策をご支援しています 。ご興味のある方は、ぜひお気軽にご相談ください!