【Netskope】Client Configurationを解説しながら、Netskopeのおすすめ設定をご紹介します!

はじめに

こんにちは、セキュリティを気にする年頃の ネクストモード株式会社 のtommyです

ネクストモードでは社内システムとして利用しているSaaSやWebへのアクセスにおいて、Netskopeを経由する構成を取り、通信の可視化や制御を行っています

今回は各端末に入れるクライアントの構成(Client Configuration)の各項目を解説し、導入時のおすすめをご紹介します

Netskopeとは

Netskopeとは、クラウドサービスの使用時に生じる情報漏洩のリスクや、外部の第三者による不正アクセス、マルウェアの感染といった脅威から機密情報を守り、SaaS環境のセキュリティを強化することができるSASEソリューションです

詳細は下記を御覧ください

概要

まずはClient Configurationでできることをご紹介します

主な機能として、

- 端末に導入するクライアントをグループ単位に分けて適用する

- クライアントの各種設定

が挙げられます

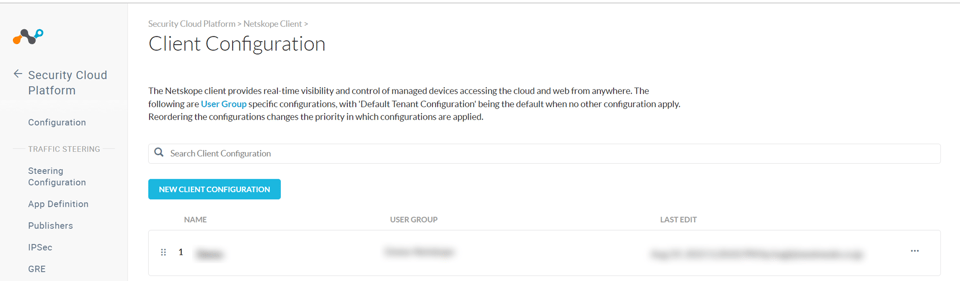

次に設定画面です

Client ConfigurationはSettings > Security Cloud Platform > Netskope Client > Client Configurationで設定します

「Default tenant config」というものが最初はあり、全ユーザーが対象となっております。Clientの設定を分けたいときはNew Client Configurationから作成します。User Groupを指定することで対象ユーザーを分けることが可能です

Default tenant configもしくは作成したClient Configurationをクリックすると、Client Configurationの設定が出て、Tunnel Settings、Install & Troubleshoot、Tamperproofが出てきます

※EndpointDLPを契約していれば、ここにEndpointDLPのタブも出てきます。EndpointDLPはClient Configurationでは有効/無効を選択可能です

各項目の解説

Client Configurationの設定部分であるTunnel Settings、Install & Troubleshoot、Tamperproofの3つについて解説します

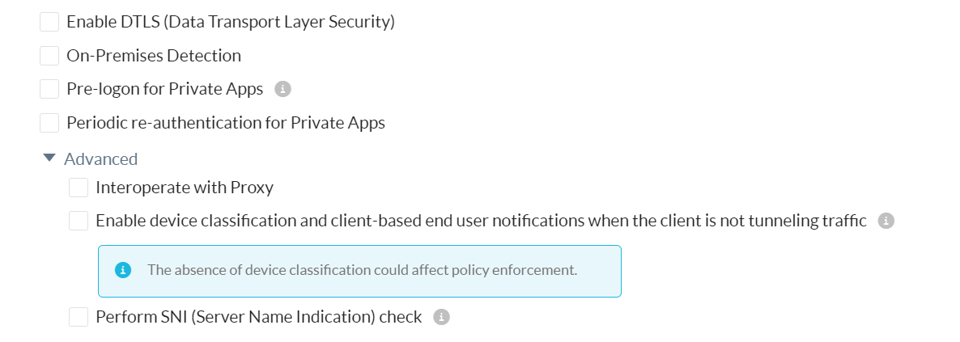

Tunnel Settings

- Enable DTLS (Data Transport Layer Security)

→DTLSトンネル(UDPトンネル)を利用する場合に有効化します。 - →Steering Condfigurationでオンプレミス/リモートを利用する場合設定が必要です

- →有効にすることでログイン前の状態でもNPAトンネルが張られます。それにより新規ADユーザーのPCログオンやログイン時のパスワード強制変更機能が利用できます

-

→NetskopeのZTNA、Netskope Private Accessの利用時に定期再認証を設定する部分です。詳細はこちらをご確認ください

→特定トラフィックを他のプロキシにリダイレクトする必要がある場合、設定が必要な可能性があります。PACファイル等で左記が必要であれば有効にしてください

→GRE, IPSec等を設定していればユーザーID等を提供可能です。詳細はこちらをご確認ください

→複数のドメインが一つのIPアドレスを使用する場合にDNSに加えてSNIでステアリングの決定が必要になります。IPアドレスの重複を排除する場合に有効にしてください

Install & Troubleshoot

→クライアントの自動アップグレードの設定です。デフォルトでは有効になっています。アップグレードは、最新のリリース、最新のゴールデンリリース、最新から2つ前までのゴールデンリリースから選択できます- Show upgrade notification to end users

→ユーザーへのアップグレード通知になります。デフォルトでは有効になっています。 - Uninstall clients automatically when users are removed from Netskope

→ユーザーがNetskopeから削除された場合のクライアント自動アンインストールです。運用が楽になります

→IdPからプロビジョニングされている場合にNetskopeから登録削除できるようになります- Enable advanced debug option

→Clientの詳細なログ等が取得できるようになります。管理コンソールの情報だけで解決しない場合に確認するポイントになります

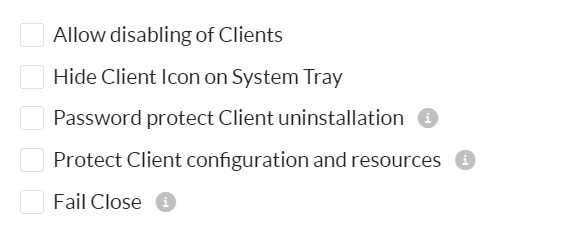

Tamperproof

- Allow disabling of Clients

→ユーザーがクライアントの無効化ができるようになります。デフォルトでは有効になっています。メリットデメリットがあるので、フェーズや業務内容によって使い分けが必要です - Hide Client Icon on System Tray

→ユーザーのクライアントアイコンを非表示にします - Password protect Client uninstallation

→クライアントをアンインストールする場合、パスワードが必要になります。これにより不正アンインストールが防げます - Protect Client configuration and resources

→2023年8月時点ではWindowsのみクライアントの構成とリソースを保護できます - Fail Close

→Netskopeへのトンネルが確立していない、もしくはデバイスがNetskopeにプロビジョニングされていない場合、トラフィックをブロックできます

導入時のおすすめ設定

Client Configurationに関して、導入時のおすすめは下記4つになります

①Install & TroubleshootのUpgrade Client Automatically toを有効にする

→自動だと稼働もほとんどないため、設定をおすすめします。また、リリースに関しては、安定しているという点から最新のゴールデンリリースを設定しておくことをおすすめします

②Install & TroubleshootのEnable advanced debug optionを有効にする

→解説部分でもご紹介した通り、管理コンソールの情報だけで解決しない場合は必要な設定になります。また、ログレベルは複数ありますが、DebugにするとPCのパフォーマンスに悪影響を与える可能性があるため、Infoとしておくことが無難でしょう

③TamperproofのAllow disabling of Clientsを有効にする

→これは導入時や運用時で推奨設定が変わります。初期の導入時は通信エラー等が起こる可能性があるためDisableにできるようにしておくことで、ユーザーの利便性、管理者の負担が軽減できます。また、導入して数か月や安定運用の際はクライアントを有効にしておくことで本来の使い方であるログ取得や制御ができますので、常にEnableにしておくようにこの設定は有効にしておくことをおすすめします

④TamperproofのPassword protect Client uninstallationを有効にする

→クライアントを入れているだけでログの取得や制御が可能ですので、クライアントのアンインストールを許可する場面以外では設定を推奨いたします。また、Uninstall clients automatically when users are removed from Netskopeとも組み合わせることで、ユーザーがアンインストールを気にする場面も管理者がアンインストールの手順書を用意することもなくなるかと思います

①、②、④はネクストモードでも利用しており、運用が楽な場面が日常で多々あります。おすすめです!

さいごに

今回はClient Configurationの概要と各項目の解説、おすすめ設定をご紹介しました。Netskopeのクライアントの設定を正しくすることで悪用ができなくなり、通信エラーの際のトラブルシューティングもスムーズになりますので、ぜひおすすめ設定は自社のNetskope設定を確認していただければと思います

設定のご不明点はぜひ弊社にお問い合わせください!