【re:Invent 2025】セッションレポート「境界保護とゼロトラストによる堅牢なネットワークセキュリティ (NET326)」

はじめに

こんにちは、キーボードを叩く度、指先の切り傷の痛みがちょうどいい眠気覚ましになっている、眞鍋です。

本ブログは、re:Invent 2025で行われたBreakOut Session、「Robust network security with perimeter protection and zero trust (NET326)」のセッションレポートとなります。

セッション概要

Learn about comprehensive network security on AWS, focusing on integrating Amazon CloudFront, AWS WAF, Network Firewall, and Verified Access (AVA) for zero-trust architecture. Through real-world examples and design patterns, learn AWS-recommended practices for application security and service integration. Gain practical insights for implementing zero-trust frameworks and enhancing organizational network security on AWS.

Amazon CloudFront、AWS WAF、Network Firewall、Verified Access(AVA)を統合したゼロトラストアーキテクチャに焦点を当て、AWS上での包括的なネットワークセキュリティについて学びます。

実際の事例とデザインパターンを通じて、アプリケーションセキュリティとサービス統合に関するAWS推奨のプラクティスを学びます。

ゼロトラストフレームワークの実装とAWS上での組織のネットワークセキュリティ強化に関する実践的な知見を得ることができます。

セッションの様子

本セッションは、ショウバン・ダスさん・メーガ・カンデさんの講義と、ソヘブ・タヒールさんのデモを中心に進められました。

実際のAWSマネジメントコンソールを操作したデモを見せてくれるため、非常に分かりやすいセッションでした。

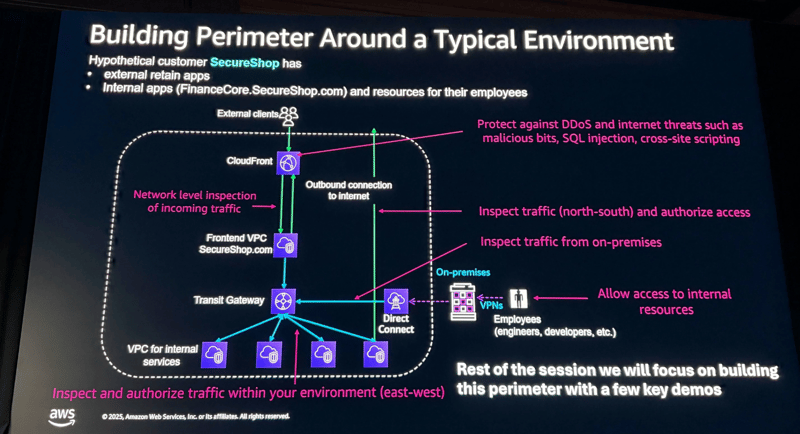

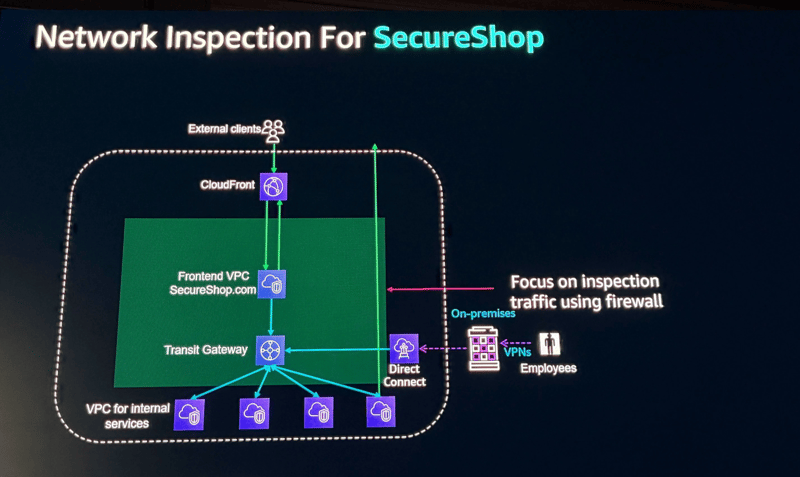

また、セッションを通して、「Secure Shop」という架空の会社を例に使用し、公開Webサイトとプライベートな財務アプリケーションの保護方法を説明していました。

セッションの内容

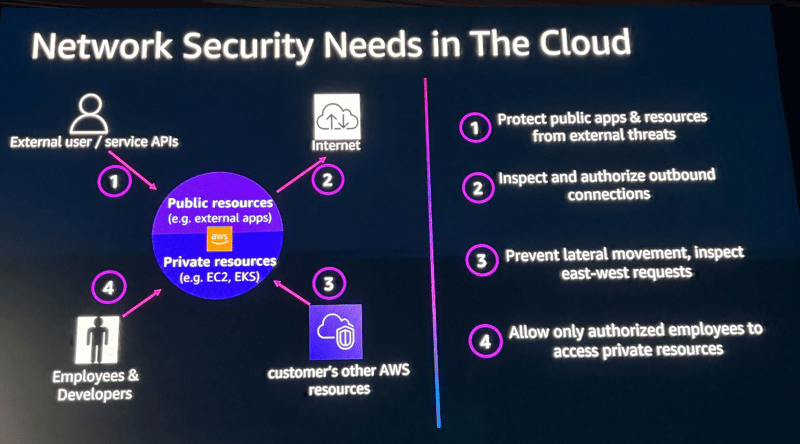

主なセキュリティの方向性と保護対象

アプリケーションの保護における4つの主要なトラフィックの方向についての説明がありました。

- ユーザーや悪意のあるアクターがインターネット経由で接続してくる方向。

DDoS攻撃などからの保護が必要。 - アプリケーションがGitHubなどインターネットへ接続し、コンテンツのダウンロードやコードのアップロードなどを行う方向。

組織のポリシーに準拠した認証済みウェブサイトへのアクセスを保証する必要がある。 - アプリケーション同士が互いに通信する方向。

あるアプリケーションに侵入した後に他のアプリケーションへ移動するのを防ぐため、適切なアプリケーション間でのみ通信が行われるようにする必要がある。 - 従業員が日々の業務のためにAWS上のアプリケーションやリソースにアクセスする方向。

適切な権限を持つ正しいユーザーのみが必要なアクセス権を得ることを保証する必要がある。

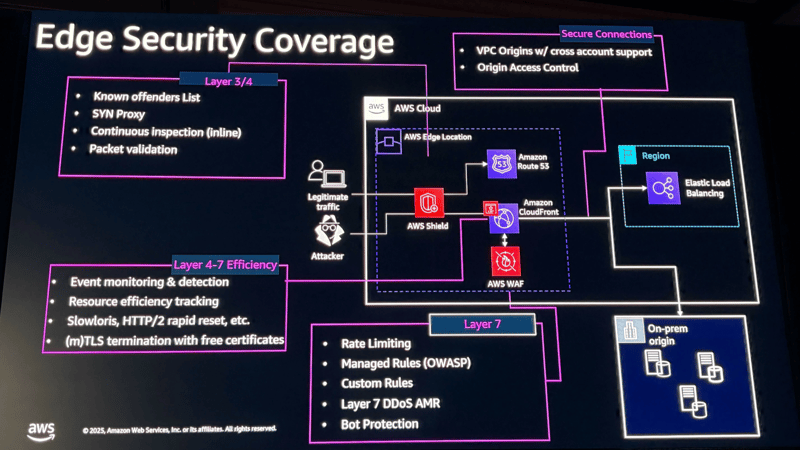

エッジでの防御

- CloudFront

- AWSのCDNとして、コンテンツアクセラレーションとキャッシングだけでなく、大規模なDDoS攻撃などからのアプリケーション保護にも重要な役割を果たします。

- AWS Shield

- ネットワーク接続の確立時にレイヤー3/レイヤー4 DDoS攻撃を防ぎます。

また、AWSが悪意のある既知のIPアドレスのリストを維持し、エッジでブロックします。

- ネットワーク接続の確立時にレイヤー3/レイヤー4 DDoS攻撃を防ぎます。

- AWS WAF (Web Application Firewall)

- レイヤー7(HTTP)での防御を提供し、レート制限、不正行為防止、SQLインジェクションやクロスサイトスクリプティングなどの一般的な脅威に対するマネージドルールを提供します。

- CloudFrontによるプライベートオリジンの保護

- アプリケーションエンドポイント(ALBやEC2)をインターネットに公開せず、CloudFrontからの接続のみを許可することで、別の攻撃対象領域を排除できます。 これは、CloudFrontがVPC to VPC接続を介して顧客のVPCと接続することで実現されます。

ネットワーク内部の検査(Network Firewall)

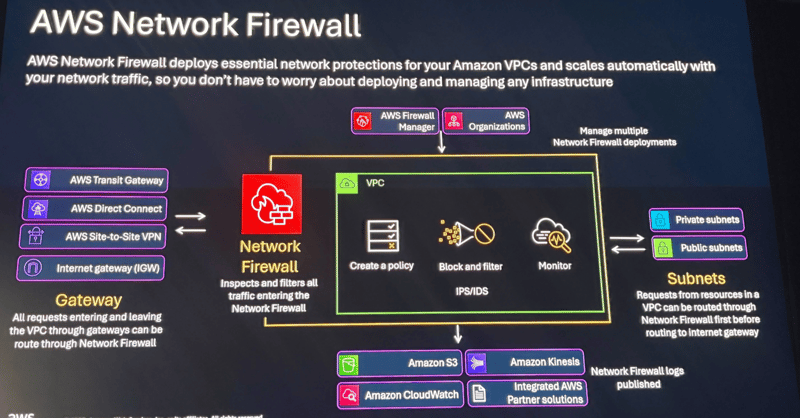

- Network Firewall はマネージドサービスであり、トラフィックの増大に応じて自動的にスケーリングします。

- 機能

- ルールを使用してトラフィックを検査し、IDS/IPS(侵入検知・防御システム)として機能します。

- 用途

- VPC間およびインターネットとの間でVPCから出入りするトラフィックの両方を保護するために使用できます。

- 脅威防御

- AWSは継続的に脅威を検出し、新しい脅威から保護するためのマネージドルールをNetwork Firewallに提供・更新します。

従業員のアクセス管理(Client VPN と Verified Access)

従業員のアクセスには2つの主要なパターンがあります。

-

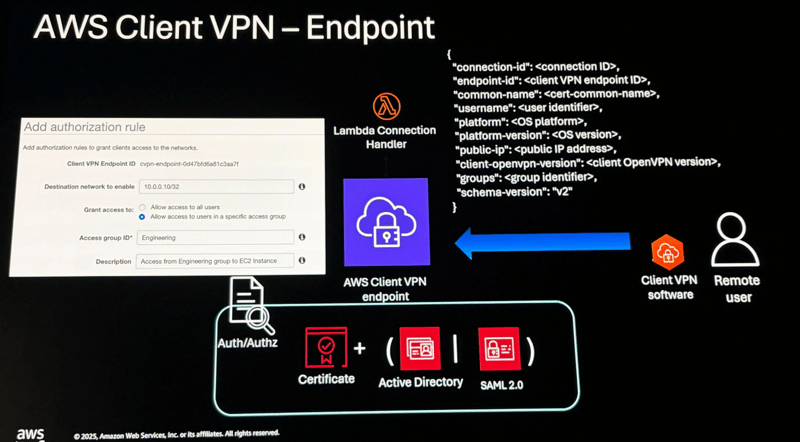

AWS Client VPN

- 用途

- エンジニアなど、SSHやTelnetなどネットワークレベルのアクセスが必要なユーザー

- 特徴

- ユーザーはクライアントをインストールし、クライアントVPNエンドポイントに接続します。

認証は証明書、Active Directory、またはSAMLベースのIDプロバイダーを使用できます。

デバイスのOSバージョンなどもチェックも可能です。

- ユーザーはクライアントをインストールし、クライアントVPNエンドポイントに接続します。

- 用途

-

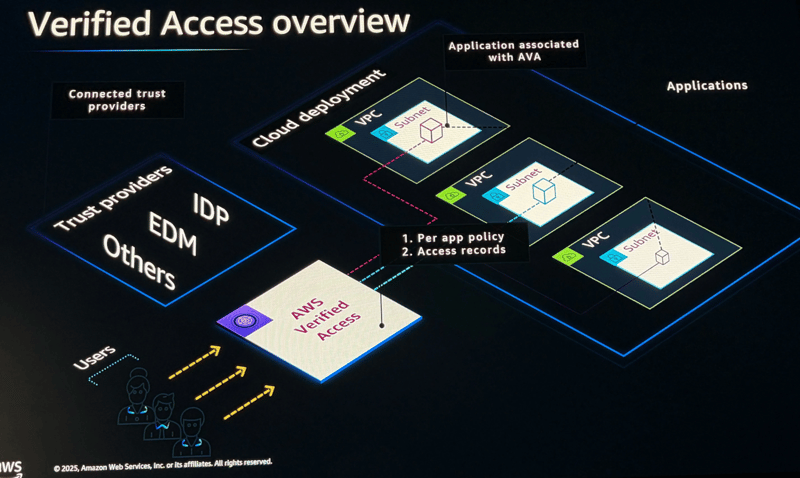

AWS Verified Access (AVA)

- 用途

- ブラウザベースのHTTPアクセスが必要なユーザー

- 特徴

- ゼロトラスト原則に基づいて構築されたリバースプロキシで、VPNなしでセキュアなアクセスを提供します。

アクセスを許可する前に、ネットワークロケーションだけでなく、アイデンティティやデバイスの姿勢など非ネットワークベースのシグナルを使用して継続的な検証を行います。

- ゼロトラスト原則に基づいて構築されたリバースプロキシで、VPNなしでセキュアなアクセスを提供します。

- 用途

※デモ部分はリスニングに集中していたため画像がありませんので、気になる方は、アーカイブが公開されたら、確認してみてください。

さいごに

AWSは単に個別のセキュリティサービスを提供するだけでなく、それらを統合し、継続的に脅威情報を更新することで、包括的なセキュリティ態勢を構築できるプラットフォームとなっています。

「Secure Shop」の事例を通じて示されたように、パブリックなWebサイトからプライベートな財務アプリケーションまで、様々なユースケースに対応したセキュリティアーキテクチャが構築可能だと理解しました。

今回学んだ知識を活かし、適切なセキュリティ対策を実装していきたいと思います。