【CrowdStrike】エンドポイントセキュリティの除外(ホワイトリスト登録)について

はじめに

こんにちは、 ネクストモード株式会社 の sobar です。CrowdStrikeの運用に役立つTipsをご紹介します。

今回はエンドポイントセキュリティの除外について記載します。

種類と内容について

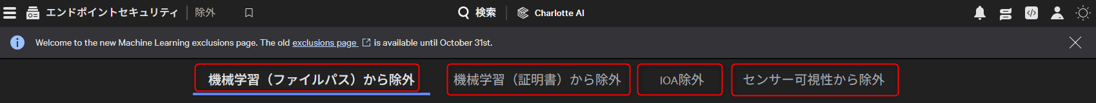

エンドポイントセキュリティ > 除外 には『機械学習(ファイルパス)から除外』、『機械学習(証明書)から除外』、『IOA除外』、『センサー可視性から除外』の4つの除外項目(タブ)があります。

※除外は可能な限り限定的に設定することをご検討いただき設定ください。

以下それぞれの内容について説明します。

機械学習(ファイルパス)から除外設定(IOCベースの除外)

機械学習(ファイルパス)から除外設定はファイルがマルウェア(ウイルス)として誤検知・隔離されるのを防ぎます。

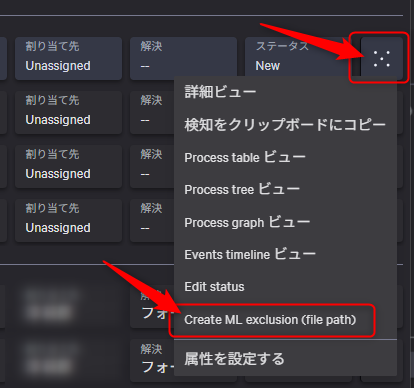

※以下、エンドポイント検知よりIOCベース(ハッシュ値指定)の除外を登録する例となります。

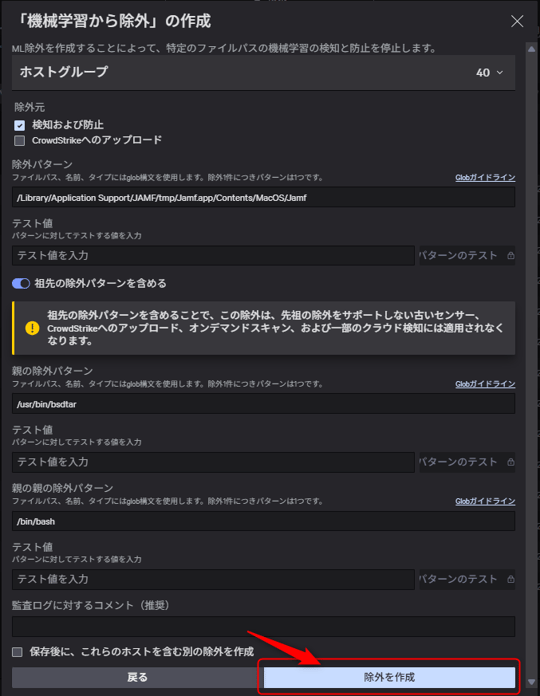

該当検知の右端のボタンをクリックし Create ML exclusion (file path) を選択。

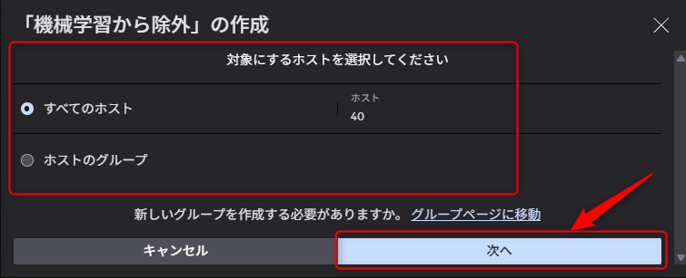

除外する範囲を選択し次へをクリック。

内容について確認、必要に応じてテスト値による確認を実施し除外を作成。

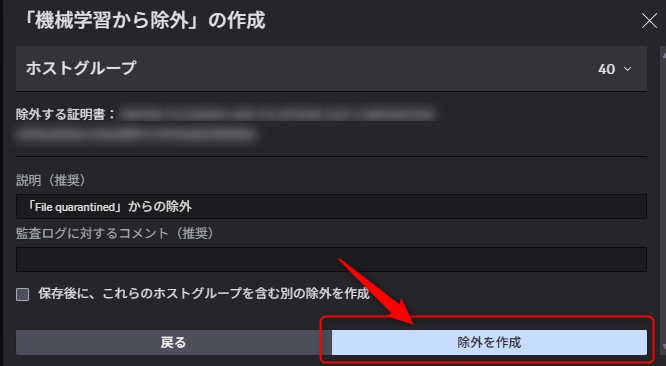

機械学習(証明書)から除外設定

機械学習(証明書)はファイルパス(場所)ではなく、誰が作ったアプリか(デジタル署名)を基準に信頼しウイルスとしての検知・隔離を防ぐ機能となります。

※以下、エンドポイント検知より機械学習(証明書)の除外を登録する例となります。

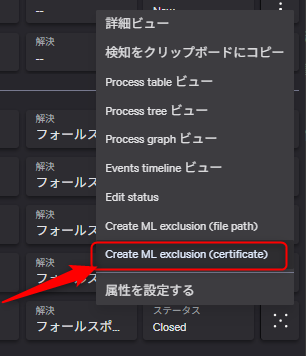

該当検知の右端のボタンをクリックし Create ML exclusion (certificate) を選択。

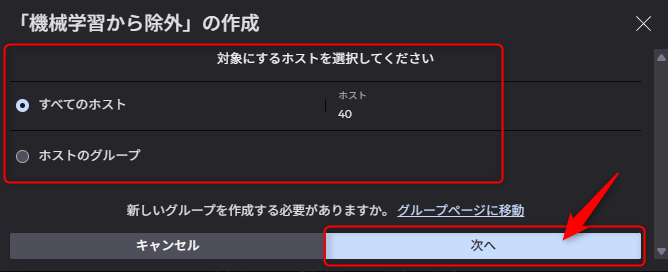

除外する範囲を選択し次へをクリック。

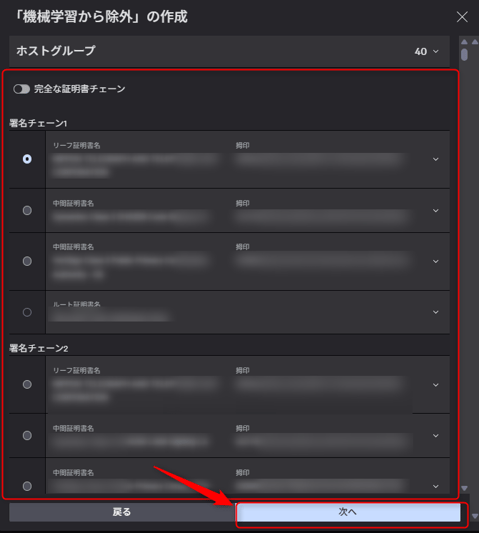

除外する証明書を選択します。

内容を確認し除外を作成します。

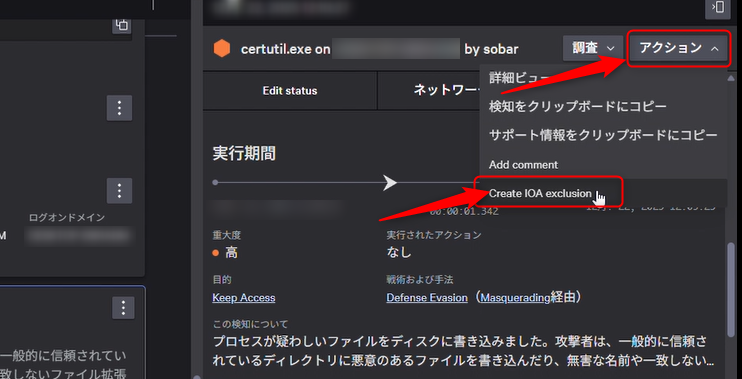

IOA除外の設定(IOAベースの除外)

ファイルそのものではなく、そのプロセスの「振る舞い(Behavior)」を検知対象から外す機能です。「あるプロセスが別のプロセスにコードを注入する」といった、通常は攻撃とみなされる特定の動作を許可する場合に使います。

※以下、エンドポイント検知よりIOAの除外を登録する例となります。

該当検知の右端のボタンをクリックし Create IOA exclusion を選択。

-

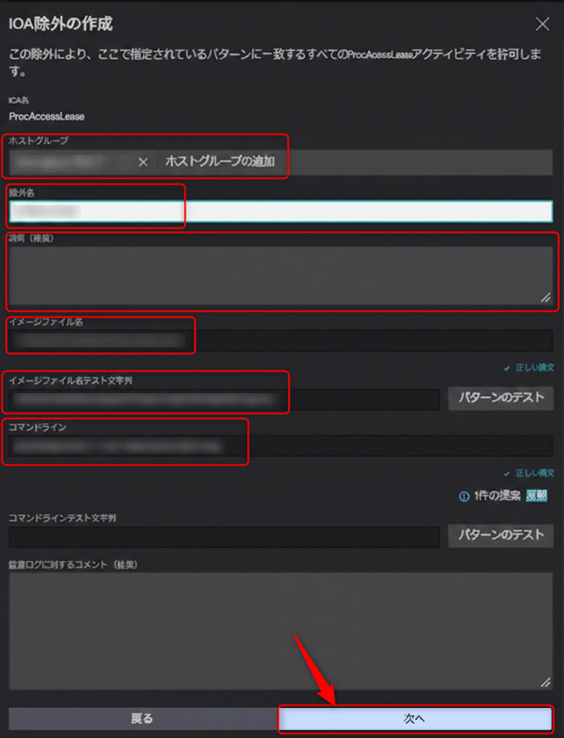

範囲は除外を適用するホストグループを検索・設定するか、「All host groups(すべてのホストグループ)」を選択。

-

除外の名前と説明を入力。(説明はオプションですが、多数の除外を管理している場合に役立つ)

-

必要に応じて、プライマリ、親、および親の親プロセスに対して除外パターンを設定

-

プライマリプロセスの場合

-

「Image filename(イメージファイル名)」フィールドに除外パターンを正規表現形式で入力。除外の種類によっては、「Expand(拡大する)」をクリックして追加の正規表現構文の提案を表示できます。

-

(省略可能)元の検知情報に対してイメージファイル名のパターンをテスト。

-

「Command line(コマンドライン)」フィールドでコマンドライン値を正規表現形式で入力(入力内容を確認)。

-

(省略可能)元の検知情報に対してコマンドラインのパターンをテスト。

-

-

親または親の親プロセスの場合:

-

祖先の除外パターントグルを選択して、これらのオプションを表示します。有効な場合は、トグルに「Include ancestor exclusion patterns(祖先の除外パターンを含める)」と表示される。

-

-

プライマリプロセスと同じフィールドを使用して、親および親の親パターンを設定する。

-

-

「Image filename(イメージファイル名)」フィールドで、除外パターンを正規表現形式で入力します。 除外に応じて、「Expand(拡大する)」をクリックして追加の正規表現構文の提案を表示できる。

-

(省略可能)元の検知情報に対してイメージファイル名のパターンをテスト。

-

「Command line(コマンドライン)」フィールドでコマンドライン値を正規表現形式で入力。

-

(省略可能)元の検知情報に対してコマンドラインのパターンをテスト。

-

(推奨)必要に応じて、監査ログのコメントを入力。

センサー可視性から除外の設定

CrowdStrikeセンサーが、特定のプロセスの中身を覗いたり、干渉(フック)したりするのを止める設定となります。

※除外されたファイルに関連する潜在的な攻撃やマルウェアは記録、検出、または防止されないため、センサーの可視性除外設定は細心の注意を払って使用してください。OSに標準で搭載されている実行ファイル・フォルダ(bash、/sbin、/usr/bin、java、python、ruby等)は本設定を行うと、IOAでの検知もされなくなるため避けることを推奨します。

※設定例についてはブログをご参照ください。

除外まとめ

|

除外タイプ

|

概要

|

親プロセスの

コンテキスト

|

ログ作成

|

|---|---|---|---|

|

機械学習(ファイルパス) |

信頼できるパスのML検知・防止を停止。アップロード防止も可 |

はい |

はい |

|

機械学習(証明書) |

特定のデジタル署名に基づくファイルのML検知・防止を停止 |

いいえ |

はい |

|

IOA除外 |

特定の振る舞い(Behavior)に基づく検知・防止を停止 |

はい |

はい |

|

センサー可視性 |

センサーの監視・干渉を停止。※最小限の利用を推奨 |

いいえ |

ほぼ無し |

参考

さいごに

今回はエンドポイントセキュリティの除外(ホワイトリスト登録)について記載しました。

この記事によってなにか新たな気づきがあり、皆さまの Netskope運用の一助となれば幸いです。

CrowdStrike についてのお問い合わせ

ネクストモードでは、CrowdStrikeをはじめ、OktaやNetskopeを活用したSaaS・生成AIの包括的なセキュリティ対策をご支援しています。ご興味のある方は、ぜひお気軽にご相談ください!