【CrowdStrike】ChatGPTへのファイルアップロードを制御し機密情報を保護する (Data Protection)【生成AIセキュリティ対策シリーズ】

はじめに

こんにちは、 ネクストモード株式会社 の sobar です。

企業が生成AIを安全に活用するためのセキュリティ対策を解説するシリーズです。生成AIの利用を推進する上で、安全な利用の実現と、その安全性が可視化されている状況は、昨今たいへん重要となっています。

データ保護の必要性について

もし、貴社の機密情報がたった一度の誤操作やサイバー攻撃によって外部に流出してしまったら...?それは、多額の賠償金、ブランドイメージの失墜、そして規制当局からの厳しい罰則(GDPR、個人情報保護法など)という、計り知れないビジネスリスクに直結します。

データ保護は、もはやオプションのセキュリティ対策ではなく、企業が事業を継続し、顧客や社会からの信頼を維持するための必須要件(コンプライアンス)です。

特に、機密データがエンドポイント、クラウドストレージ、SaaSアプリケーションの間を飛び交う現代において、保存時、移動時を問わず、リアルタイムかつ包括的な監視と制御が不可欠です。

Falcon Data Protection とは?

CrowdStrike Falcon Data Protection は、この切実な課題に応える統合型データ保護プラットフォームです。Webブラウザ・USBデバイス経由の機密データ送信をブロックすることが可能です。

Falcon Data Protection の利用は追加ライセンスが必要となります。※ライセンスの詳細につきましては弊社までお問い合わせください。

今回はChatGPTへのファイル転送をブロック

本記事では、ChatGPTへのファイル転送をブロックする設定を中心に解説します。ファイルについては「電話番号」の記載を検知するものと、「社外秘の文字列」を検知するもの2つを設定し動作確認してみたいと思います。

データ保護機能の有効化手順

Falcon Data Protection を使用してデータ保護機能を有効化する場合、以下のような手順で実施します。

1.コンテンツパターンの作成(機密データの定義)

2.分類の作成(パターンの組み合わせとアクションの定義)

3.ブラウザ拡張機能ポリシー作成(Web転送制御の有効化)

4.ポリシーの作成(ホストグループへの適用)

それではコンテンツパターンの作成から設定していきます。

1.コンテンツパターンの作成

今回は例として、「電話番号」の記載を検知するものと、「社外秘の文字列」を検知するものの2つのコンテンツパターンを作成してみたいと思います。

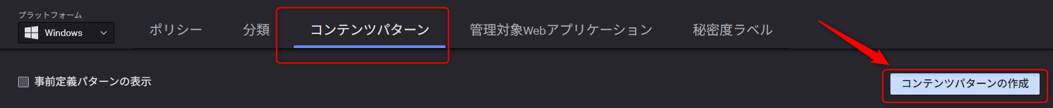

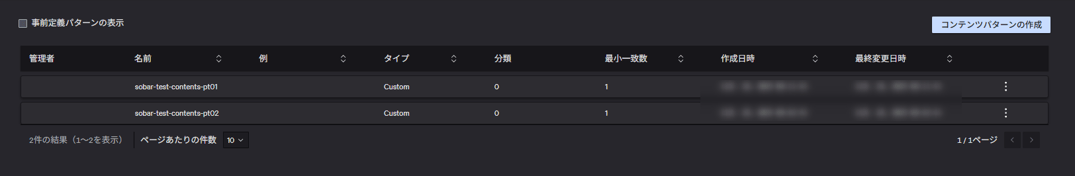

コンテンツパターン > コンテンツパターンの作成 をクリックします。

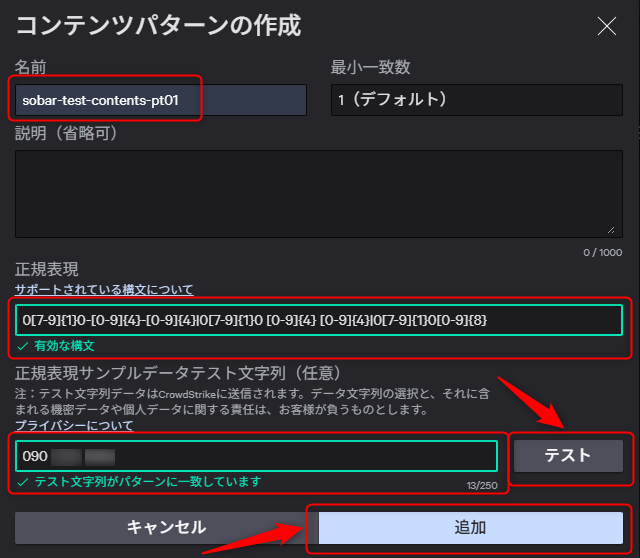

以下のように「電話番号」の記載を検知する設定・テストを行い、追加をクリックします。

- 名前:コンテンツパターン名を入力します。

- 正規表現:0[7-9]{1}0-[0-9]{4}-[0-9]{4}|0[7-9]{1}0 [0-9]{4} [0-9]{4}|0[7-9]{1}0[0-9]{8}

- 説明:3パターンの電話番号を入力を想定した文字列を検知

- 『0X0-XXXX-XXXX』、『0X0 XXXX XXXX』、『0X0XXXXXXXX』

- 説明:3パターンの電話番号を入力を想定した文字列を検知

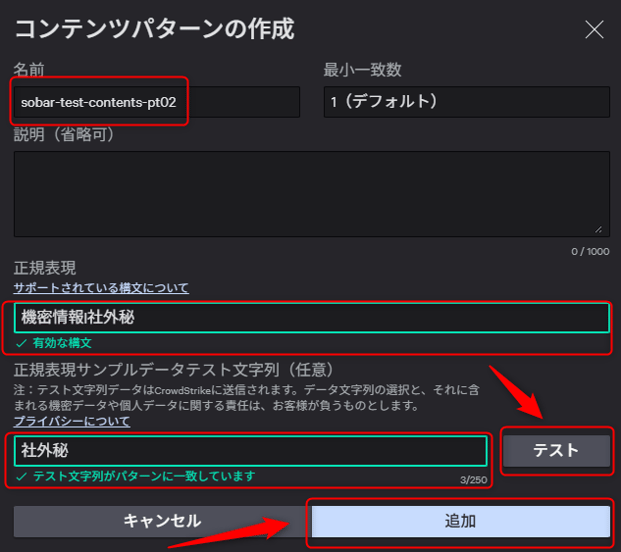

同様にコンテンツパターンの作成より、以下のように「社外秘の文字列」の記載を検知する設定・テストを行い、追加をクリックします。

-

名前:コンテンツパターン名を入力します。

-

正規表現:機密情報|社外秘

-

説明:2パターンの機密情報の値の入力を想定した文字列を検知

-

『機密情報』『社外秘』

-

-

2.分類の作成

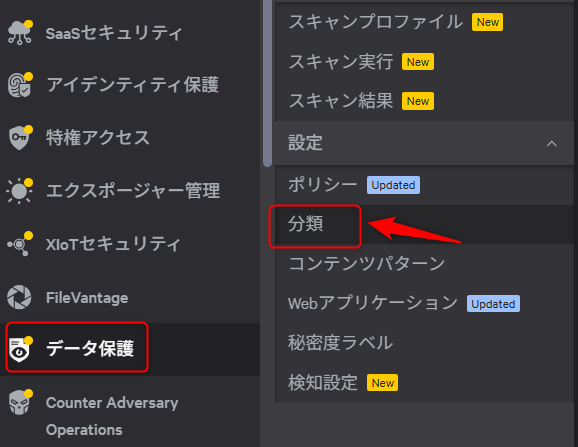

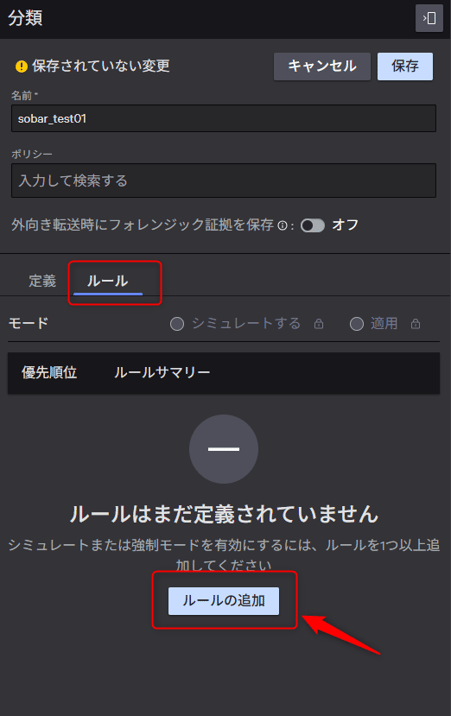

データ保護 > 分類 を選択します。

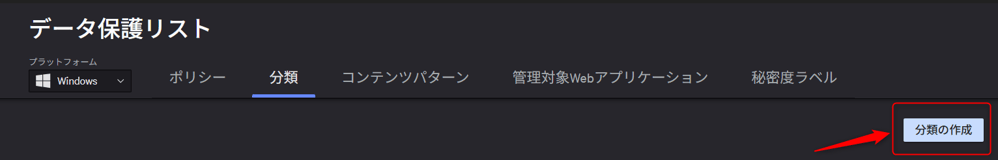

分類の作成をクリックします。

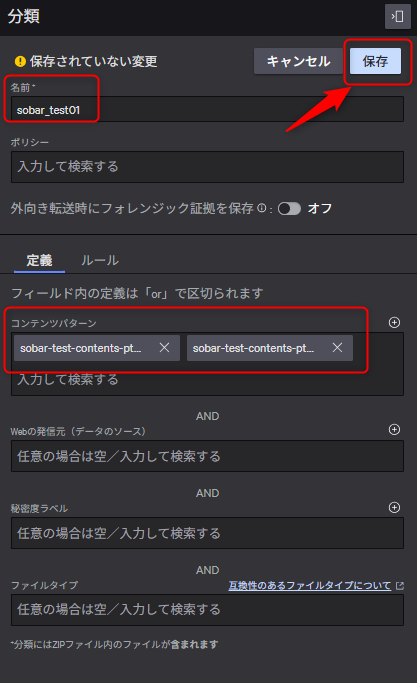

分類の名前を入力し、作成コンテンツパターンを選択して保存します。

- コンテンツパターン:今回は作成したコンテンツパターン2つを選択(対象データのパターンを指定できます。)

- Webの発信元(データのソース):ブランク(どこに保存されているデータを監視対象とするかを指定できます。)

- 秘密度ラベル:ブランク(Microsoft Purviewにて付与した秘密度ラベルを使って監視対象とするデータを指定することができます。)

- ファイルタイプ :ブランク(監視対象とするファイルタイプを指定)

ルールの追加よりルールを追加します。

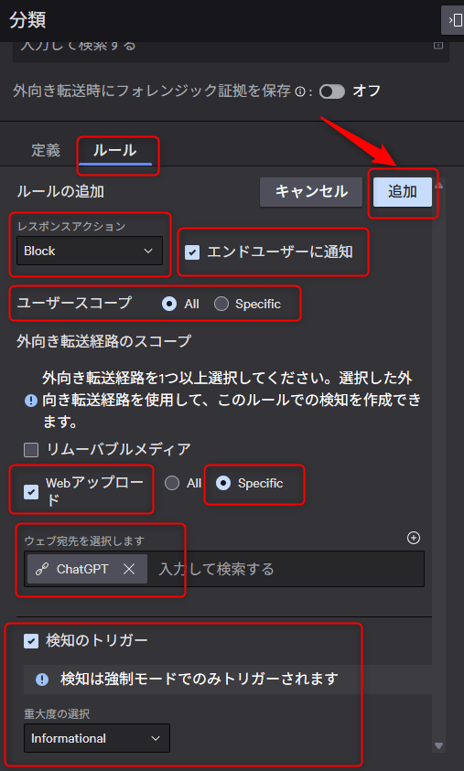

以下のようにルールを設定し、追加します。

- レスポンスアクション:ブロック(定義したデータの転送を許可するか否かを設定します。[許可/ブロック ])

- エンドユーザーに通知:チェック([許可/ブロック]実行時に端末にポップアップを表示させます。メッセージ内容はポリシーの設定でカスタマイズ可能です。 )

- ユーザースコープ :All(このルールを適用するユーザーを制限することができます。)

- 外向き転送経路のスコープ:Webアップロード、Specific > ChatGPT選択(どの経路での転送を適用対象とするのかを指定します。USBデバイス/Webアップロード。Webアップロードの場合、[Specific]を選択することでルールを適用させる宛先を選択可能)

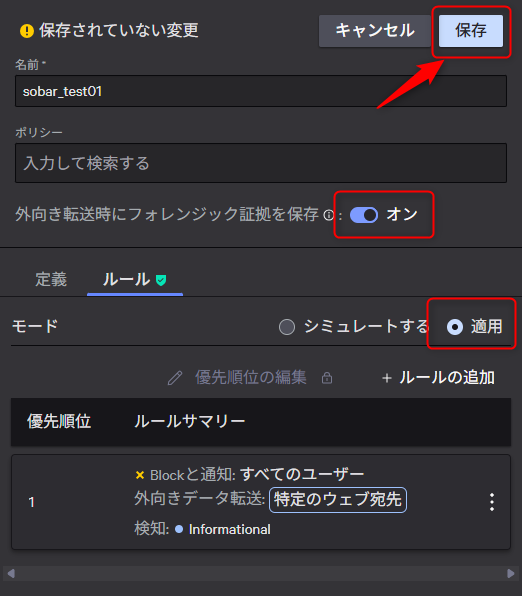

モード「適用」を選択し保存します。

- 外向き転送時にフォレンジック証拠を保存:オン(ルールに合致したデータがクリップボード・USB経由で転送された場合、そのデータのコピーをローカルに保存)

- モード:適用(シミュレーションモードの場合、ルールに一致したとしてもブロックや通知は行われません。イベントは生成されますので、意図した通りに制御できるか否かを事前に確認する用途でお使いいただけます。[適用]にすることでFalconはルールに従い制御を行います。)

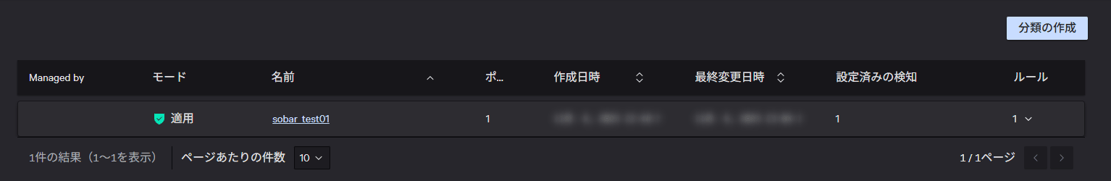

分類が作成されました。

3.ブラウザ拡張機能ポリシー作成

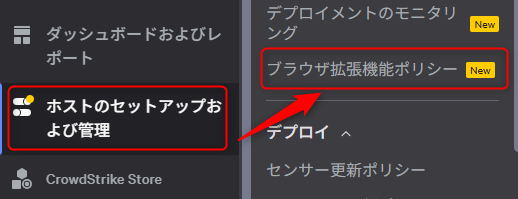

ホストのセットアップおよび管理 > ブラウザ拡張機能ポリシー を選択します。

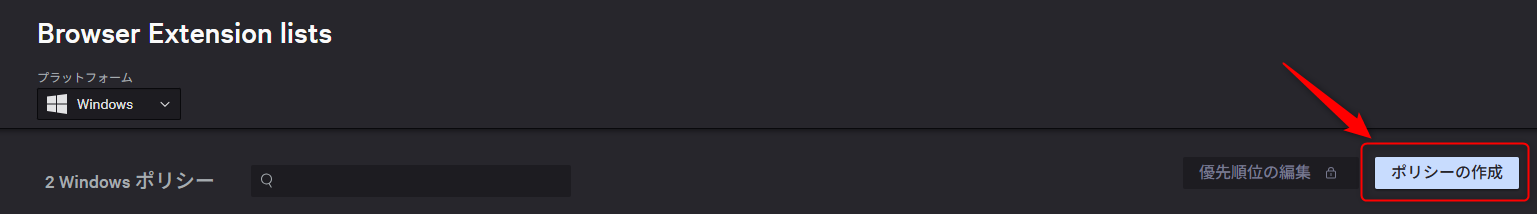

「ポリシーの作成」をクリックします。

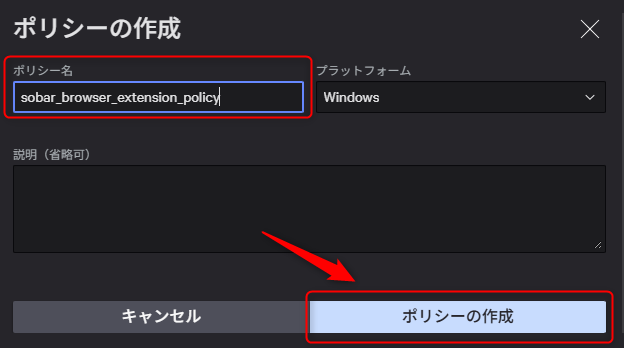

名前を入力しポリシーの作成をクリックします。

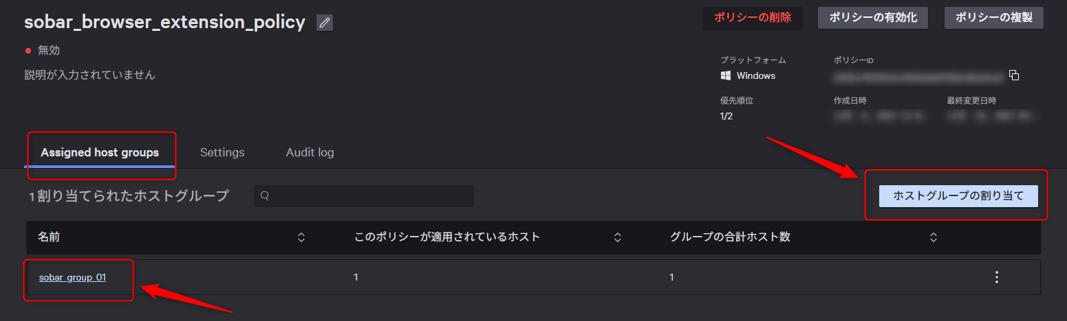

Assigned host groups > ホストグループの割り当て よりホストグループを割り当てます。

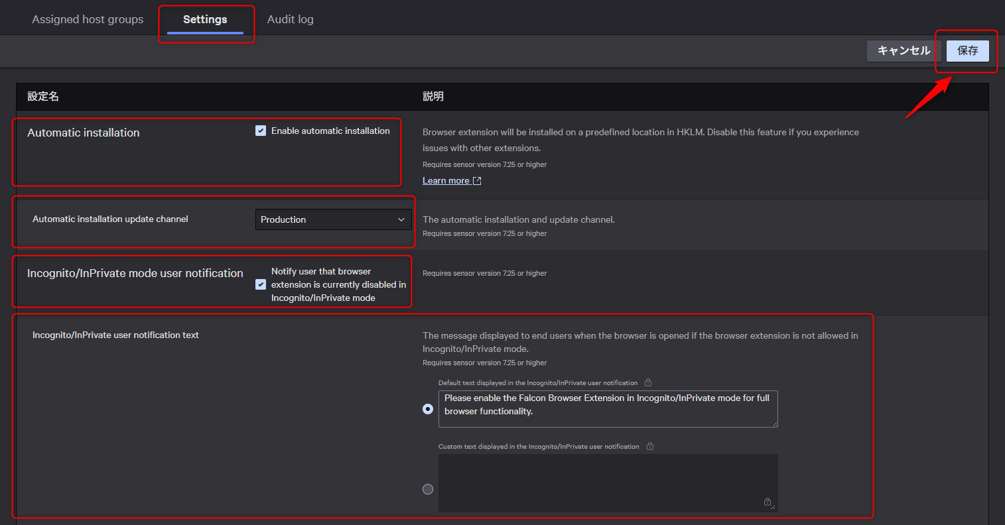

Settings より以下のように設定し保存します。

- Automatic installation:チェック(有効化することでブラウザ拡張機能が自動でインストール・更新されます。)

- Automatic installation update channel:Production(拡張機能のバージョンを指定します。[Production/Early Adopter]※Production推奨)

- Incognito/InPrivate mode user notification:チェック(ブラウザがシークレットモードの場合に拡張機能が無効である旨の通知を行います。)

- Incognito/InPrivate user notification text:(※デフォルト 表示されるメッセージ内容を編集することができます。)

ポリシーを有効化します。

4.ポリシーの作成

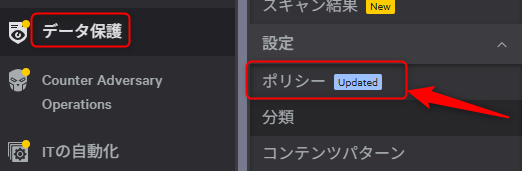

データ保護 > ポリシー を選択します。

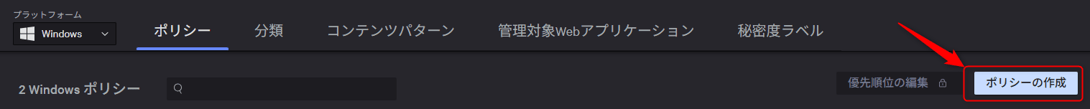

ポリシーの作成をクリックします。

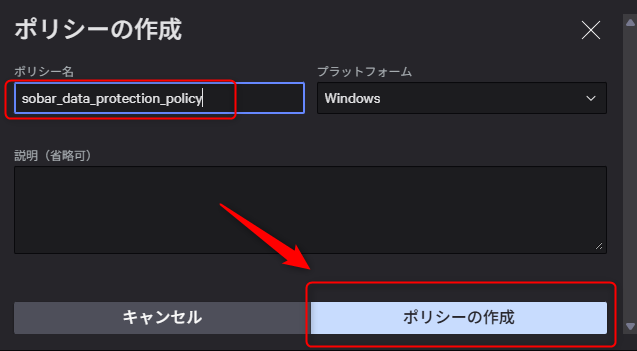

ポリシー名を入力し、ポリシーの作成をクリックします。

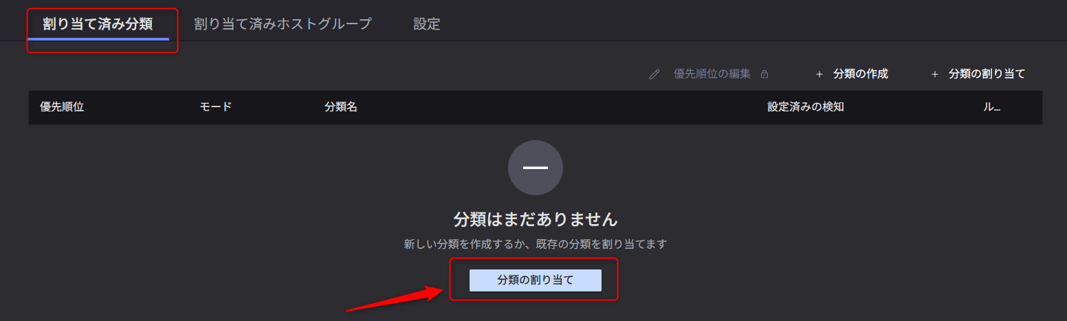

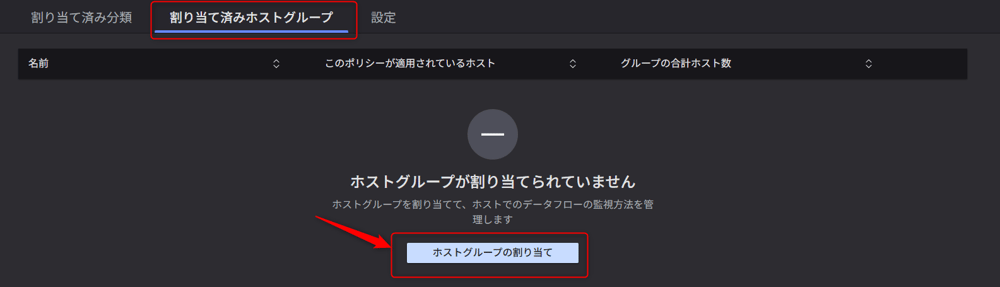

割り当て済み分類 > 分類の割り当て をクリックします。

作成した分類を選択し分類を割り当てます。

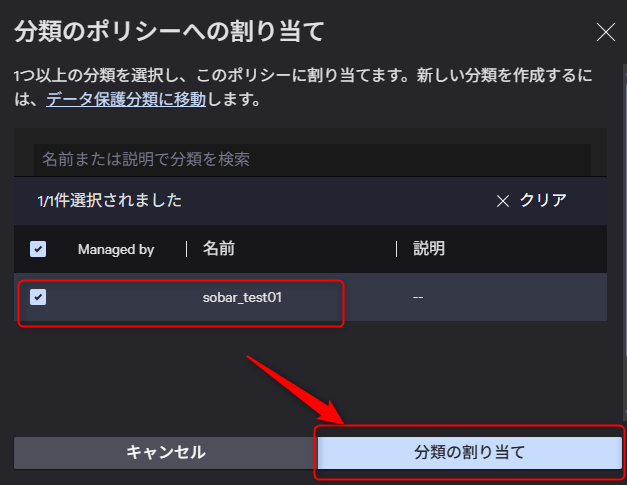

設定 より各種設定を変更できます。(今回はデフォルトの値より以下の類似検知のみチェックをつけました。)

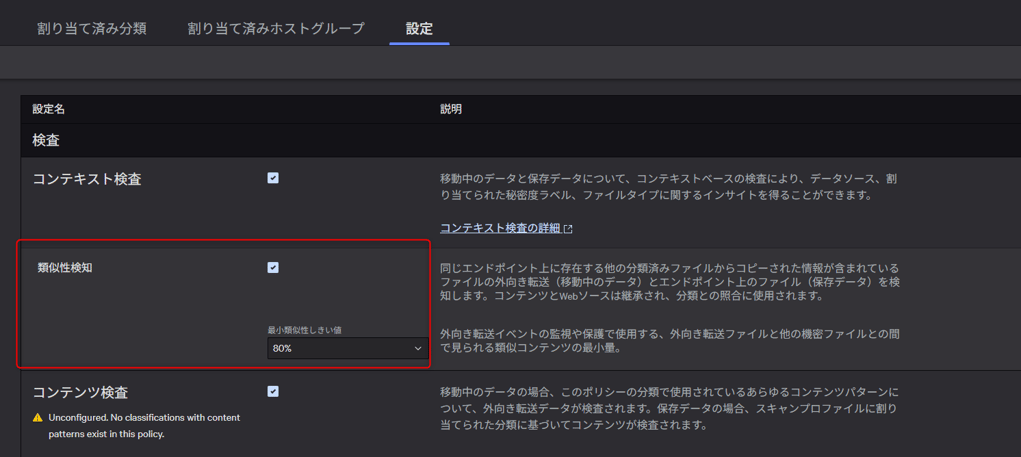

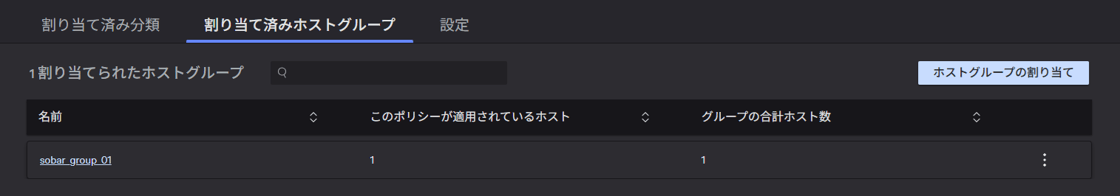

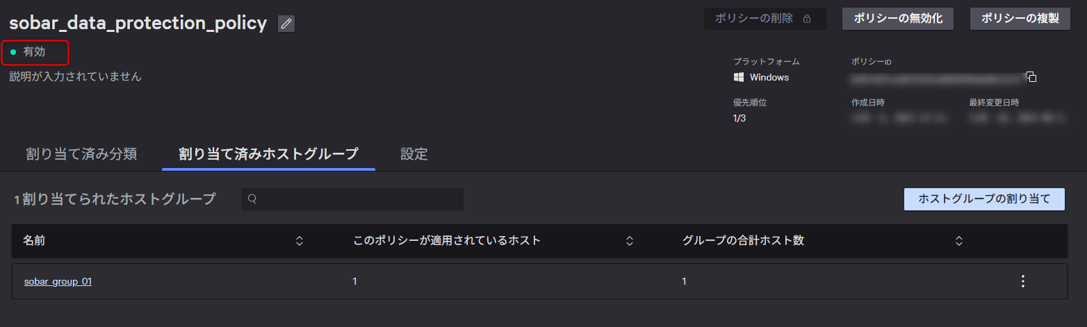

割り当て済みホストグループ > ホストグループの割り当て より、ホストグループを選択し割り当てます。

ポリシーの有効化をクリックし、ポリシーを有効化します。

設定は以上となります。以降で動作確認を行います。

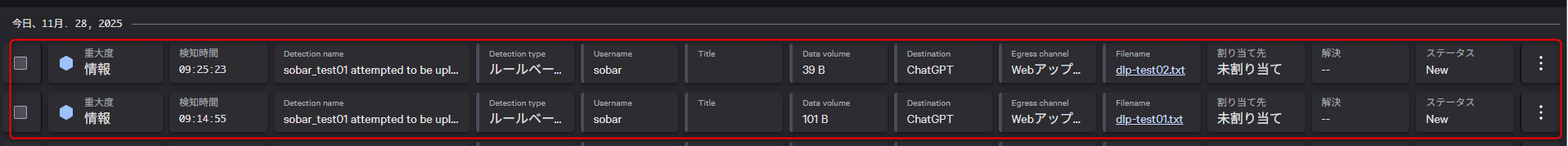

動作確認

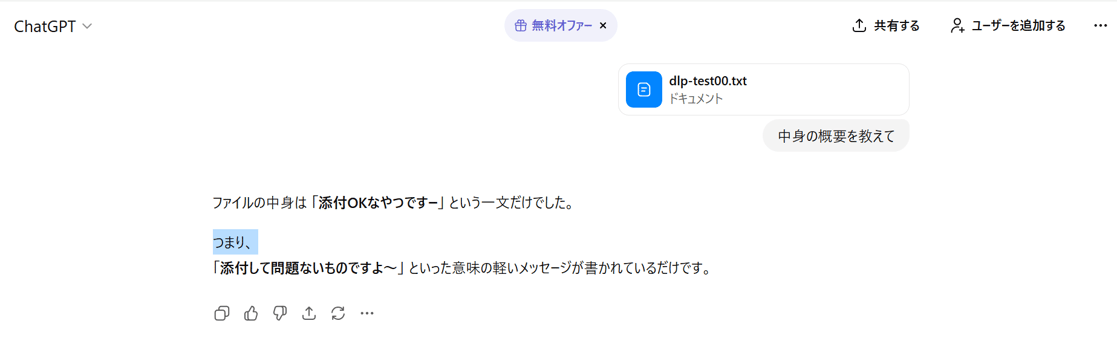

最初にデータ保護対象外のファイル「dlp-test00.txt」をChatGPTにアップしてみます。問題無くアップロードを確認しました。

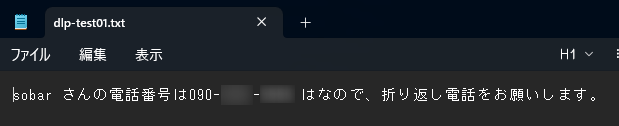

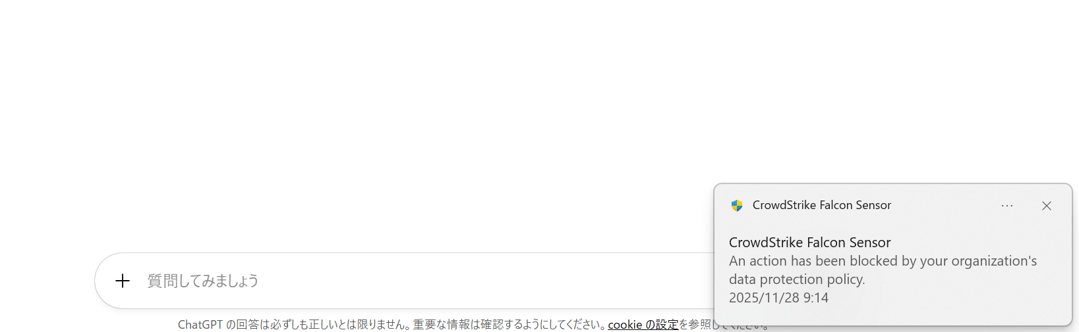

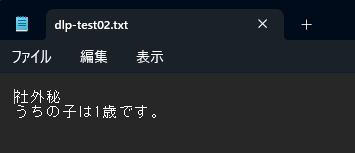

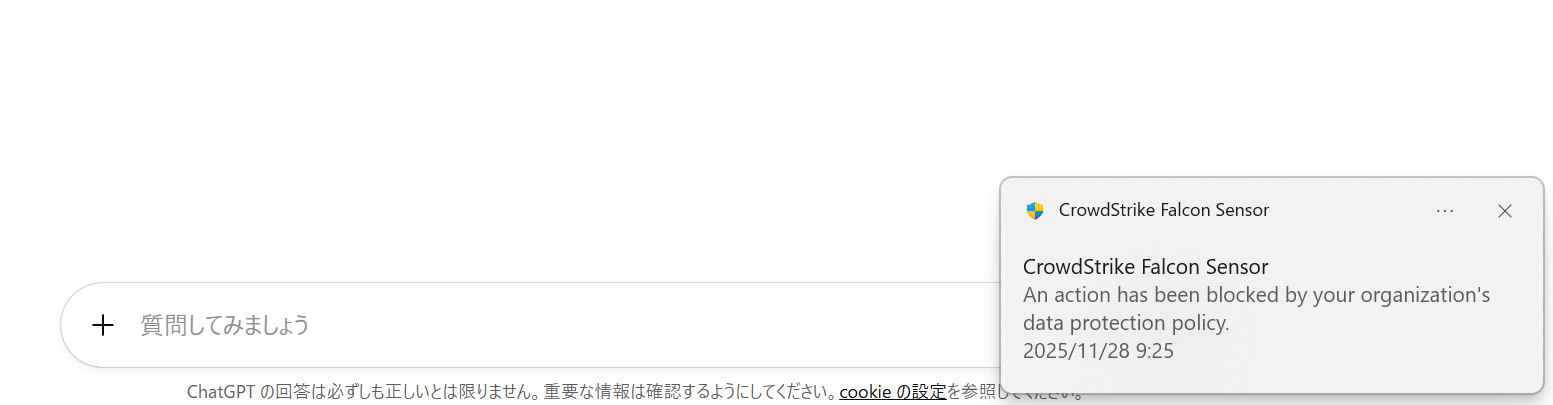

次に以下のような機密情報ファイルをChatGPTアップロードしてみます。

さいごに

Data Protection を使用することで、機密情報漏洩の対策としてChatGPTへのファイルアップロードのブロックを確認しました。設定後は、意図通りに動作するかを必ず確認ください。

今回はChatGPTのみを対象としましたが、分類 > ルール > 外向き転送経路のスコープ を「All」 としてすべてのWeb通信を検査対象とし、特定の宛先のみに転送を許可するルールを上段に設ける(ホワイトリスト型)運用も検討可能です。

NetskopeのようなSSE (Security Service Edge) をご利用の場合も同様のDLP制御・可視化は可能ですが、CrowdStrike EDRをご利用の環境でも、単一エージェントで完結できるソリューションとしてご紹介しました。

この記事が、皆様の生成AIセキュリティ対策や、CrowdStrike Falcon Discoverの運用の一助となれば幸いです。

CrowdStrike についてのお問い合わせ

ネクストモードでは、CrowdStrikeをはじめ、OktaやNetskopeを活用したSaaS・生成AIの包括的なセキュリティ対策をご支援しています 。ご興味のある方は、ぜひお気軽にご相談ください!