【CrowdStrike】Firewall Management でChatGPTの利用を制限してみた【生成AIセキュリティ対策シリーズ】

はじめに

こんにちは、 ネクストモード株式会社 の sobar です。

企業が生成AIを安全に活用するためのセキュリティ対策を解説するシリーズです。今回は業務用PCで利用されているChatGPTアプリに対し、CrowdStrike を用いてその利用を制限する方法をご紹介します 。

通信を制限するために Falcon Firewall Management のライセンスが必要です。ライセンスの詳細につきましては弊社までお問い合わせください。

なお、業務用PC内で利用されている生成AIアプリの可視化については、Falcon Discover ライセンスがあれば実施可能です。必要に応じて以下のブログもご参照ください 。

ChatGPTアプリの利用を制限(通信をブロック)する(Falcon Firewall Management)

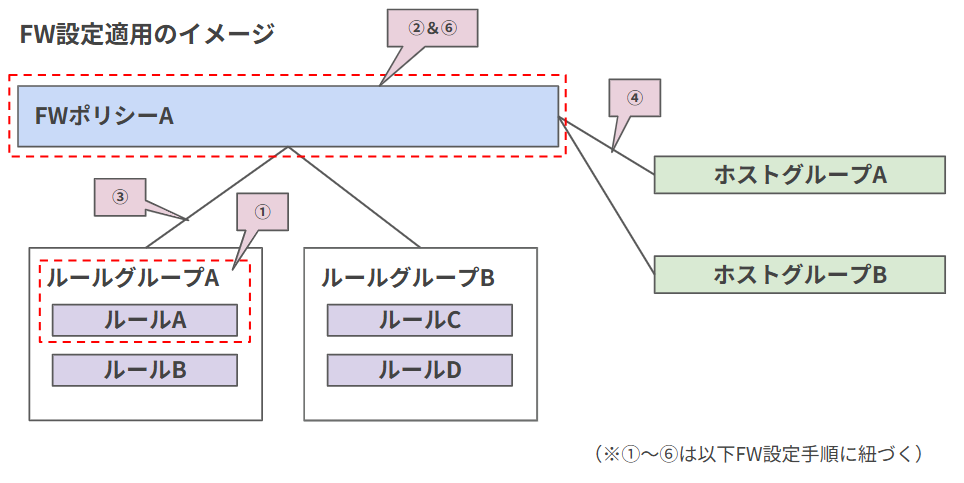

今回はChatGPTアプリの利用通信をブロックします。ファイアウォール(※以降FW)設定イメージと手順は以下の通りです。

【FW設定&確認の流れ】

①FWルールグループ作成:(ChatGPT をブロックするルールを作成)

②FWポリシー作成(モニターモード のチェックをつけて作成)

③FWポリシーとFWルールグループの紐づけ

④FWポリシーとホストグループの紐づけ

⑤一度動作確認

・ChatGPT を利用し、アクティビティログに「実行されたアクション: ブロックされます」が確認できることを確認します(この段階では実際にはブロックされません) 。

⑥FWポリシー設定変更(モニターモード のチェックを外して設定を有効化)

⑦最終的な動作確認

それでは以下よりそれぞれ設定を行います。

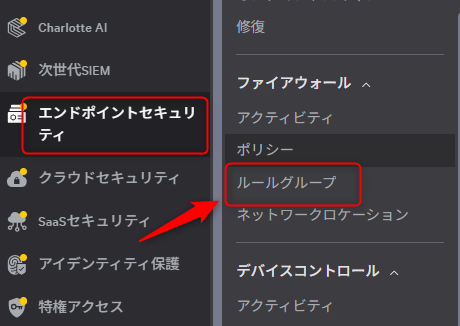

①FWルールグループ作成:(ChatGPT をブロックするルールを作成)

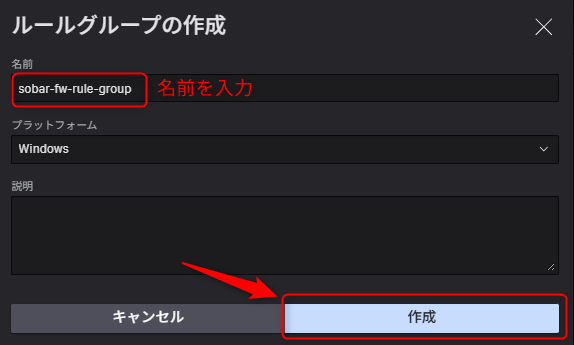

エクスポージャー管理 > ファイアウォール > ルールグループを選択します。

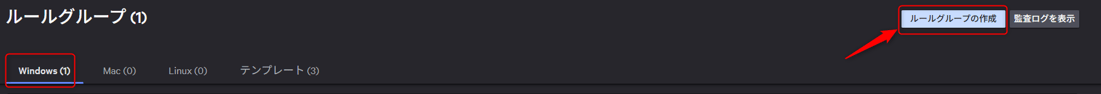

今回はWindows で動作確認を行いますので、Windows(タブ) > ルールグループの作成を実施します。

名前 を入力しルールグループを作成します。

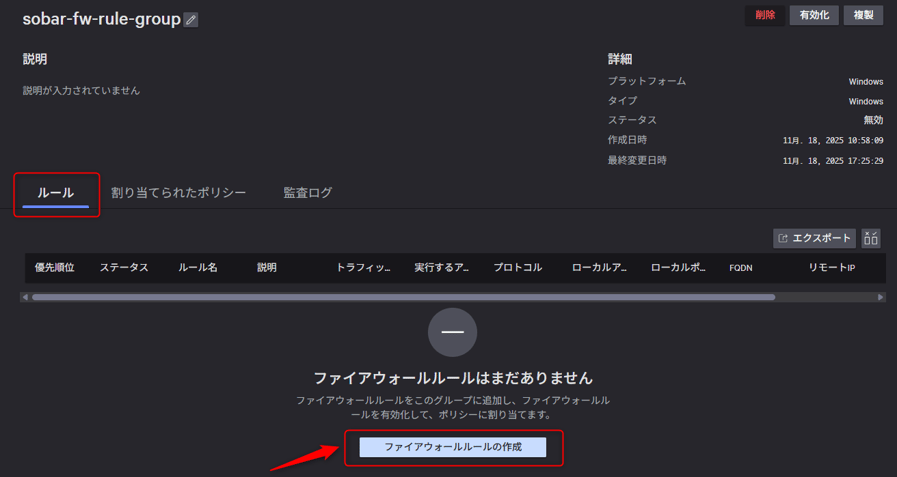

ルール(タブ) > ファイアウォールルールの作成を実施します。

以下のように設定します。

-

ステータス: 有効 にチェック

-

名前: chatgpt_block を入力

-

アドレスタイプ: FQDN を選択

-

リモートアドレス: セミコロン区切りで FQDN を入力

-

今回は検証のため、*.chatgpt.com; *.openai.com; *.datadoghq.com; *.oaistatic.com を設定

-

これらのドメインは、ChatGPT で使用するドメインの許可リストを参考に設定

-

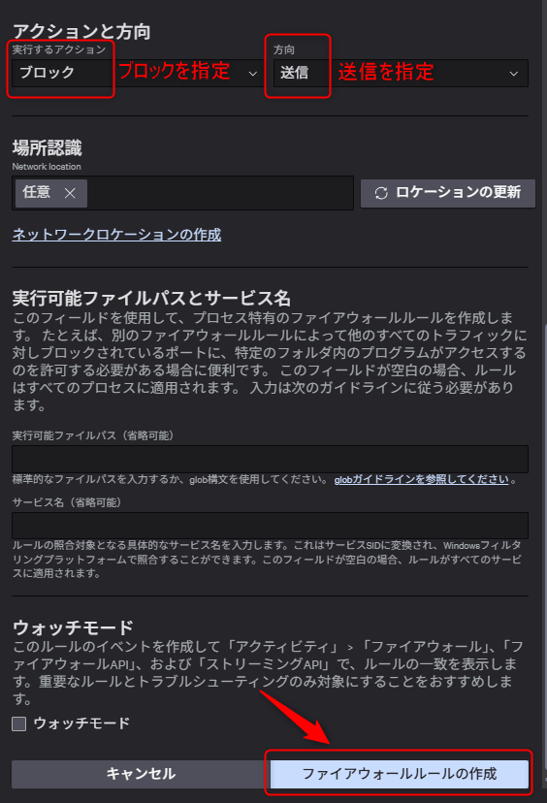

実行するアクション: ブロック を選択 。

-

-

方向: 送信 を指定

ルールグループを有効化しておきます。

②FWポリシー作成(モニターモード のチェックをつけて作成)

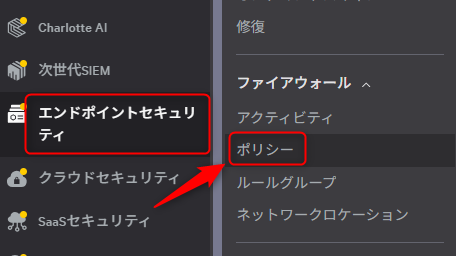

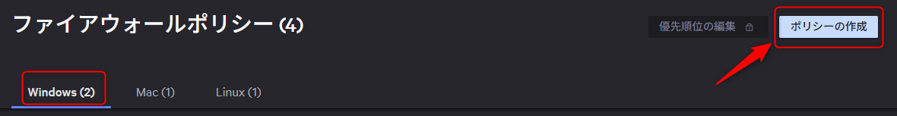

エクスポージャー管理 > ファイアウォール > ポリシーを選択します。

Windows(タブ) > ポリシーの作成を実施します。

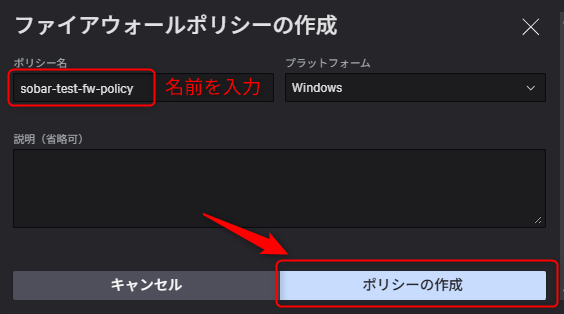

名前 を入力しポリシーを作成します。

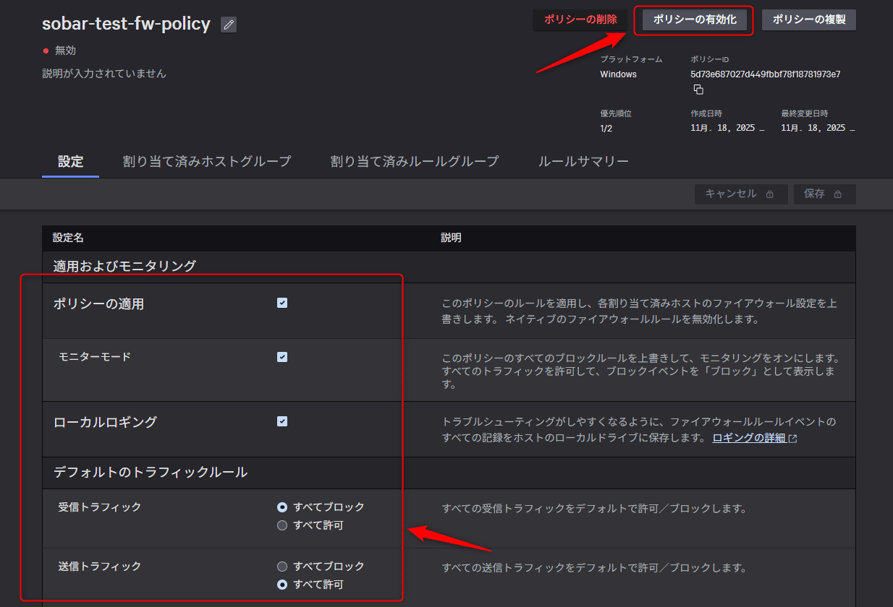

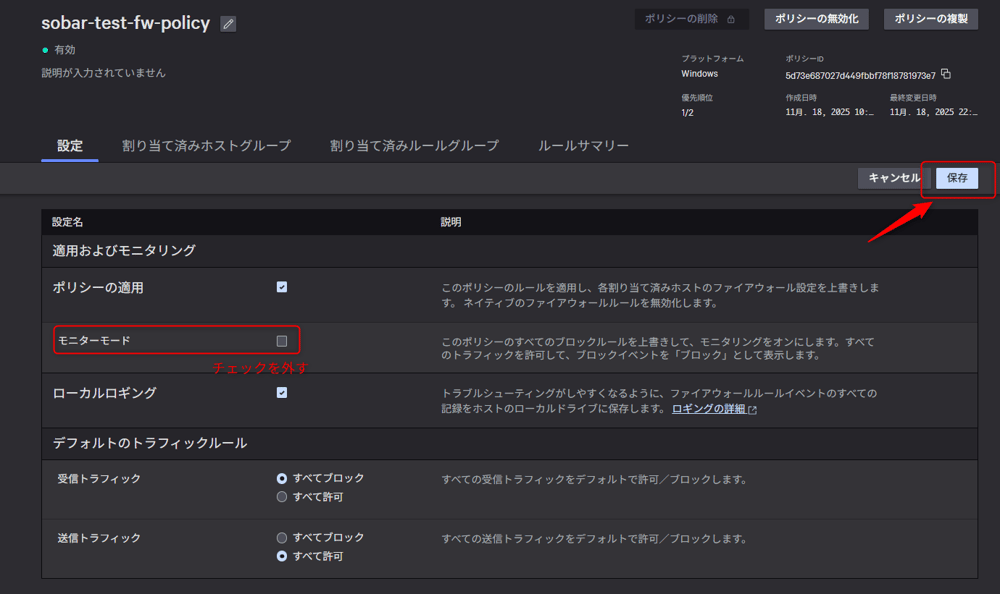

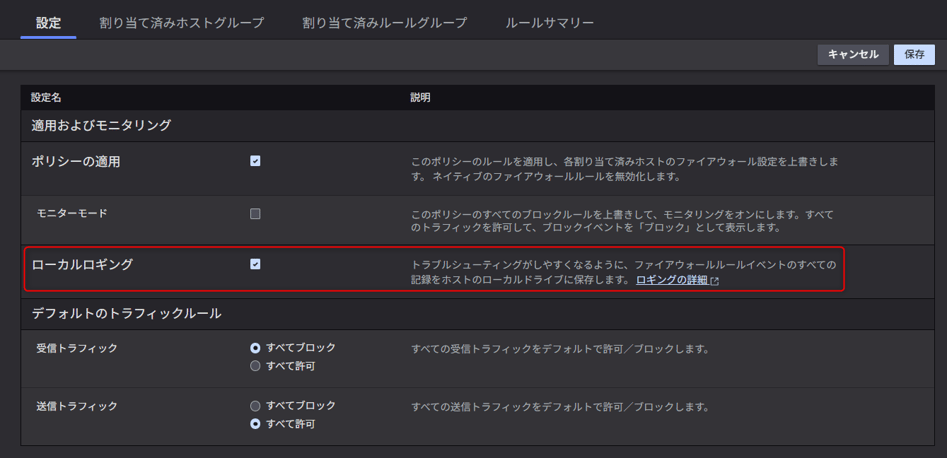

以下の通り設定(チェック)を行い、ポリシーを有効化します 。

-

ポリシーの適用:チェック

-

モニターモード:チェック(※モニターモードにチェック時は、ブロック設定がされていても実際にはブロックはされません。)

-

ローカルロギング:チェック

-

受信トラフィック:すべてブロックにチェック

-

送信トラフィック:すべて許可にチェック

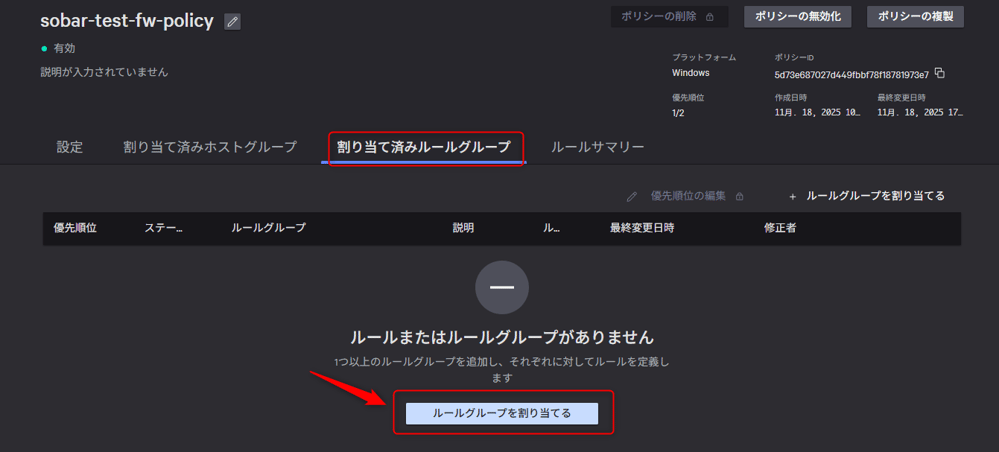

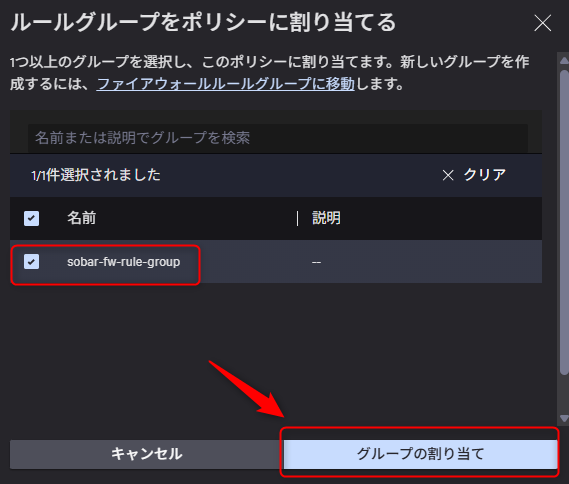

③FWポリシーとFWルールグループの紐づけ

作成したFWポリシー > 割り当て済みルールグループ > ルールグループを割り当てる を実施。

作成したルールグループを選択し割り当てます。

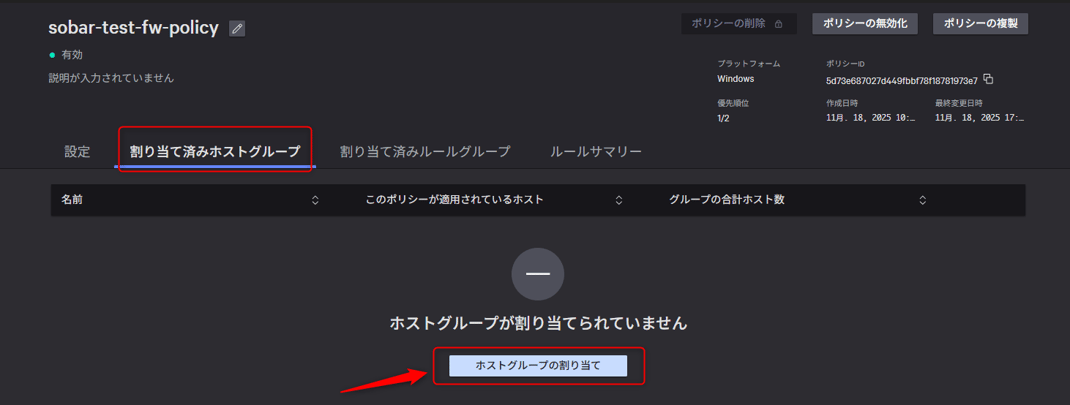

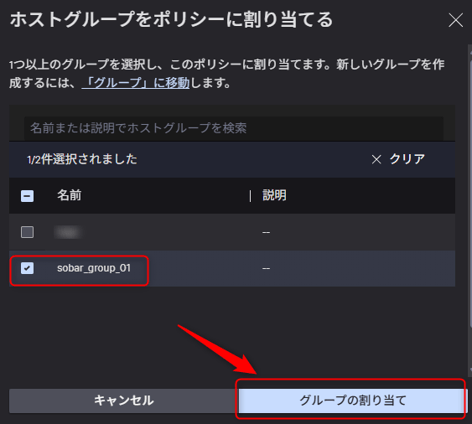

④FWポリシーとホストグループの紐づけ

作成したポリシー > 割り当て済みホストグループ > ホストグループの割り当て を実施

作成したホストグループを割り当てます。

※設定後、15-30分ほど設定が反映するまで待ちます。

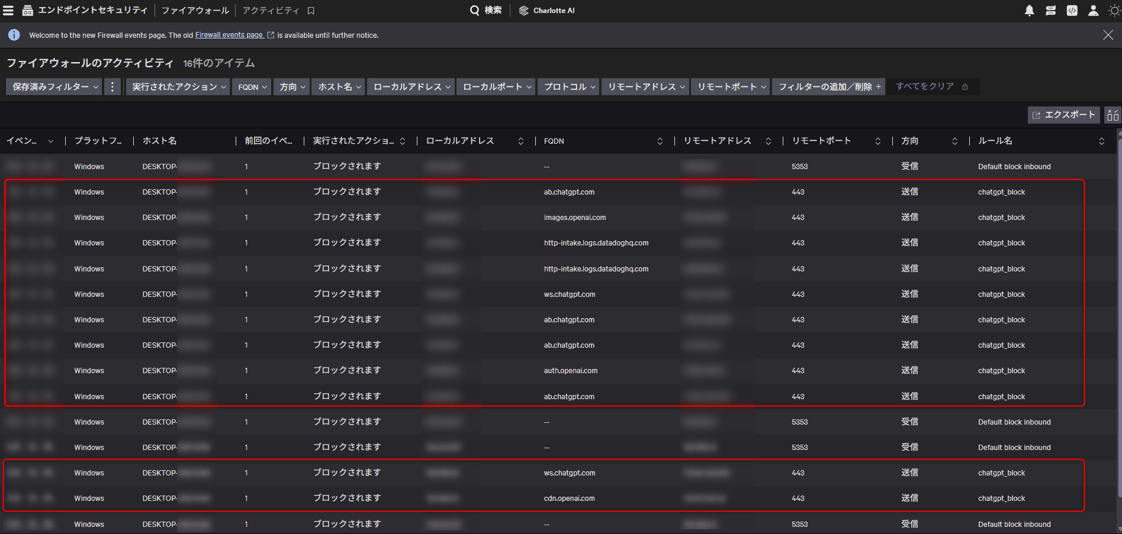

⑤一度動作確認

ChatGPTを利用(プロンプト入力&質問実施)した後、エクスポージャー管理 > ファイアウォール > アクティビティを確認します。

この段階では通信はブロックされませんが、アクティビティログに「実行されたアクション:ブロックされます」といった情報が確認できれば設定はOKです 。

⑥FWポリシー設定変更(モニターモード のチェックを外して設定を有効化)

モニターモードのチェックを外し、設定を保存します。

※設定後、15-30分ほど設定が反映するまで待ちます。

⑦最終的な動作確認

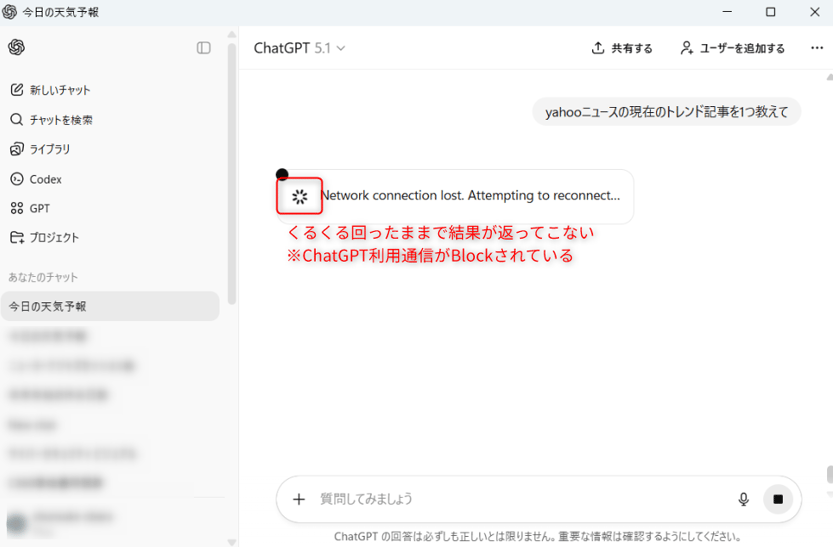

ChatGPTデスクトップアプリよりプロンプトを入力すると、アイコンがくるくる回ったままで結果は返ってきません。

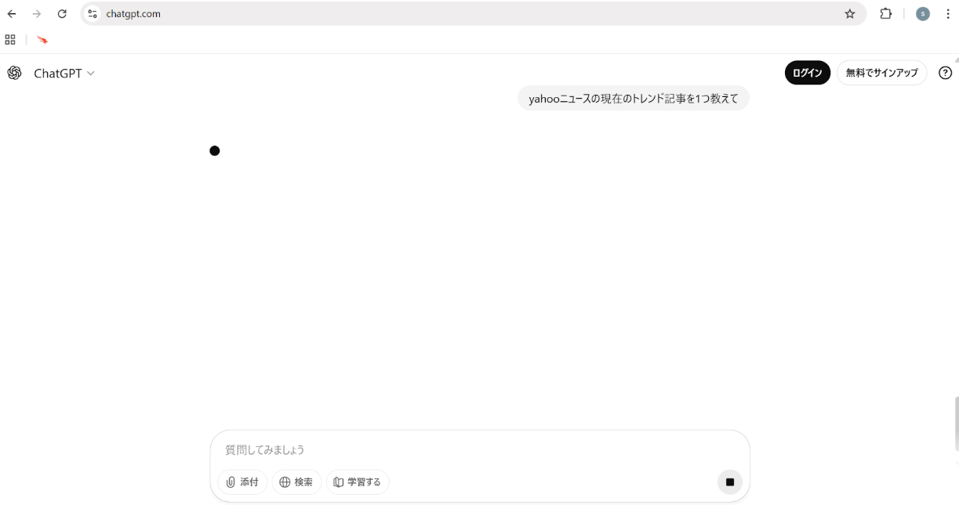

また、ChromeブラウザよりChatGPTのWebサイトを開いた状態からプロンプトを入力しても、同様に結果が返ってきません。

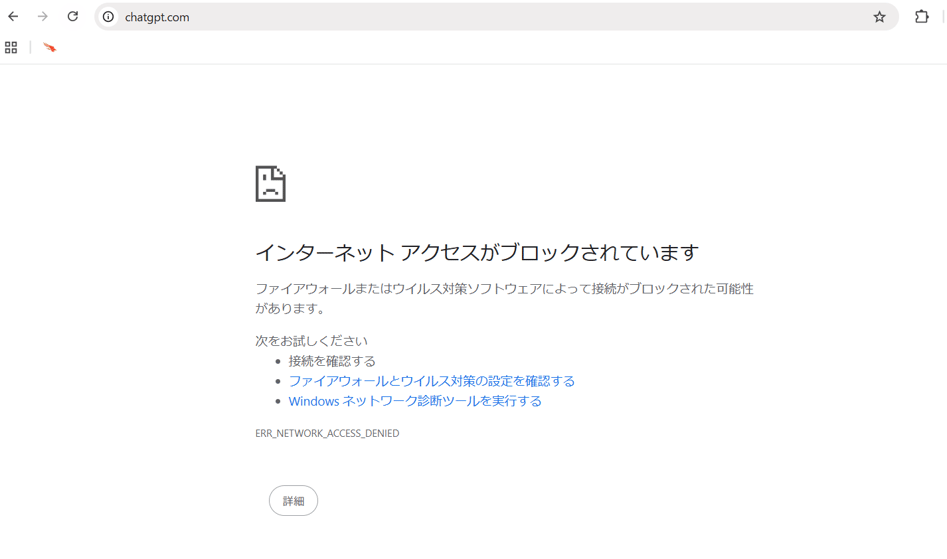

再度URLを開くとサイトアクセスも制限され表示されないことも確認できます。

この結果から、ChatGPT の利用通信が意図通りBlockされていることが確認できました。

FWブロックのログの確認について

FWにてブロックされた通信ログについてはCrowdStrikeテナント上(⑤で確認したエクスポージャー管理 > ファイアウォール > アクティビティ)からは確認ができません。

ただし、FWポリシー設定項目の「ローカルロギング」にチェックをつけることで端末(PC)上に通信ログが保存されます。

-

ログ格納場所

-

Windows:%SystemRoot%\System32\Drivers\CrowdStrike\

-

ログ名:hbfw.log

-

-

MacOS:/Library/Application Support/CrowdStrike/Falcon/

-

ログ名:ベース名falcon-hbfw.log

-

-

Linux:/var/log

-

ログ名:ベース名falcon-hbfw.log

-

-

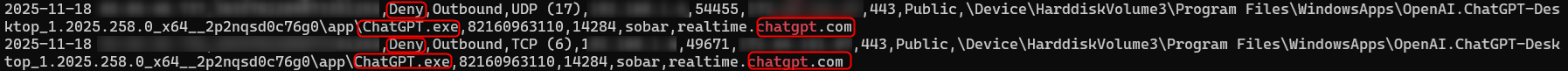

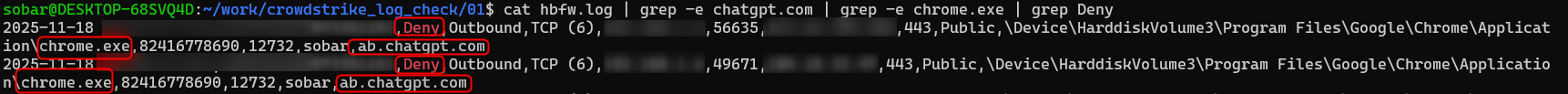

hbfw.log (Windows)の一部抜粋では、日付、Deny、Outbound、プロトコル、実行ファイル(exe)、FWブロック指定ドメインなどが確認できます 。 ログには、ChatGPT.exe や chrome.exe からの通信が Deny されていることが記録されています 。

ChatGPT.exe

![]()

![]()

chrome.exe

参考

※上記はCrowdStrike のus-2テナントにログイン後に確認いただけます。

さいごに

Falcon Firewall Management を使用することでChatGPTアプリの使用を制限できることをご紹介しました。設定後は、意図通りに動作するかを必ず確認ください。

Netskope のような SSE をご利用の場合も同様のアプリの制御・可視化は可能ですが(ただし、PC内のアプリの可視化可能な内容は異なります)、今回は CrowdStrike EDR のみをご利用といった場合も想定し、CrowdStrike で可能な通信制御方法をご紹介しました 。

この記事が、皆様のセキュリティ対策の一助となれば幸いです 。

CrowdStrike についてのお問い合わせ

ネクストモードでは、CrowdStrikeをはじめ、OktaやNetskopeを活用したSaaS・生成AIの包括的なセキュリティ対策をご支援しています 。ご興味のある方は、ぜひお気軽にご相談ください!