【CrowdStrike】アラート内容確認について(Prevent&Insight)

はじめに

こんにちは、 ネクストモード株式会社 の sobar です。CrowdStrikeを導入後、実際にアラートが上がった際に「まずどこを見ればいいのか?」と迷われる方も多いのではないでしょうか。今回は、Prevent & Insightライセンスをご利用の方向けに、アラート内容確認の基本ステップを解説します 。

本記事は、Prevent&Insight ライセンスがある前提での記載となっております。ライセンスにつきましては必要に応じて弊社までお問い合わせください。

アラート確認

エンドポイント検知があがりましたらまずは エンドポイントセキュリティ > エンドポイント検知 より対象のアラートを確認をします。(※予めメール通知や、Slack通知等の設定を行っておくことをお勧めいたします。)

ここでは主に以下をチェックしていきます。

-

1. 対象アラートの重大度、またIOCによる検知か、IOAによる検知か、加えて同時刻に関連する検知があるか

-

1-1. 対象アラートがIOCによる検知の場合(INDICATOR OF COMPROMISE: 侵害の痕跡)

-

1-2. 対象アラートがIOA(INDICATOR OF ATTACK: 攻撃の痕跡)による検知の場合

-

2. ハッシュ値の確認

-

3. 実行プロセス・コマンド内容の確認

1. 重大度と検知タイプの切り分け、加えて同時刻に関連する検知があるか

まず、重大度を確認します。エンドポイント検知一覧の一番左端に重大度が表示されてきます。※重大、高の場合は速やかに対応・処置が求められるものとなります。

次に Tactic via techniqueを確認します。「Machine Learning..」から始まる記載がある場合、IOC(INDICATOR OF COMPROMISE: 侵害の痕跡)による検知(※⇒ 1-1. へ)となります。

逆に「Machine Learning..」から始まるもの以外の場合はIOA(INDICATOR OF ATTACK: 攻撃の痕跡)による検知(※⇒ 1-2. へ)となります。

また、同時刻に他の検知があがっているかも確認します。最終的には詳細内容の確認、プロセスツリーの確認等を行い関連の有無を確認してきます。関連する検知かを確認することで、攻撃のストーリーを整理することができます。

※IOC、IOAについては必要に応じて以下ブログもご参照ください

※IOC、IOAについては必要に応じて以下ブログもご参照ください

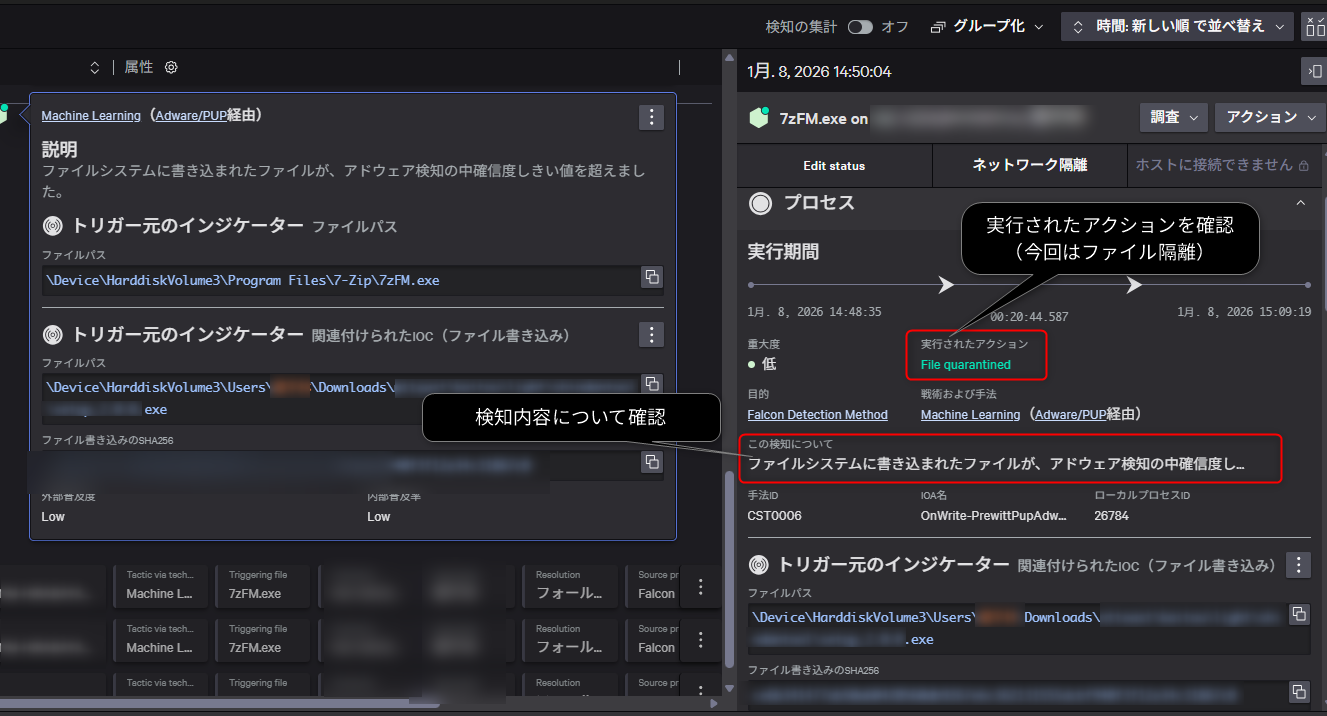

1-1. 対象アラートがIOC(INDICATOR OF COMPROMISE: 侵害の痕跡)による検知の場合

対象アラートがIOC(Machine Learning..)による機械学習検知の場合、まずはファイル実行がブロックされているかを確認します。アラート内容が正検知、且つブロック(IOC)されている場合は特に後続の対応は不要となります。必要に応じてハッシュ値の確認(⇒ 2.)や以下IOC内容確認を実施ください。

以下参考例となりますが、詳細画面よりプロセスの項目を確認すると検知内容や戦術、実行されたアクションなどが確認できます。

※ファイルがブロックされていない場合は侵害の内容・影響範囲について詳細画面を確認・調査していくかたちとなります。修復が図れそうに無い場合は最終的に端末の初期化も必要となる場合があります。

1-2. 対象アラートがIOA(INDICATOR OF ATTACK: 攻撃の痕跡)による振る舞いの検知の場合

対象アラートがIOA(Machine Learning..以外)の場合、実行プロセスやコマンドラインの内容を分析します。必要に応じてハッシュ値の確認を行います。

実行プロセスとコマンド内容の確認(⇒ 3.)

必要に応じてハッシュ値の確認・分析(⇒ 2.)

2. ハッシュ値の確認

VirusTotal search などを利用してハッシュ値の確認を行います。詳細については以下のブログをご参照ください。

3. 実行プロセス・コマンド内容の確認

IOAアラート検知時の実行プロセス・コマンドの確認を行います。詳細については以下のブログをご参照ください。

IOC・IOA対応一覧

| 項目 | IOC (Machine Learning 等) | IOA (Tactic/Technique 等) |

| 主な対象 | ファイル(静的) | 動作(動的) |

| 判断基準 | ファイルの特徴が黒に近い | 攻撃者の手法(戦術)に合致する |

| 主な調査 | ハッシュ値の有害/無害判定 |

プロセスツリーとコマンドラインの分析、必要に応じてハッシュ値の有害/無害判定 |

| 危険性 | 実行前のファイル検知ならリスク低 | 実行中の「攻撃」であるためリスク高 |

| 例 | ファイル(ハッシュ値)が不審なバイナリを含んでいる等 | rundll32.exe や WMIC.exe 等、Windows正規ツールによる不自然な操作 |

さいごに

今回はアラート内容確認についてご紹介しました。本内容はあくまでも対応の一例となりますので、最終的な対応、運用方針はそれぞれの社内で定められている運用ルールに従っていただければと思います。

この記事によってなにか新たな気づきがあり、皆さまの CrowdStrike運用の一助となれば幸いです。

CrowdStrike についてのお問い合わせ

ネクストモードでは、CrowdStrikeをはじめ、OktaやNetskopeを活用したSaaS・生成AIの包括的なセキュリティ対策をご支援しています。ご興味のある方は、ぜひお気軽にご相談ください!